Android 逆向修改运行中的 Android 进程的内存数据 ( 运行环境搭建 Android 模拟器安装 | 拷贝 Android 平台可执行文件和动态库到 /data/system )(代码片

Posted 韩曙亮

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Android 逆向修改运行中的 Android 进程的内存数据 ( 运行环境搭建 Android 模拟器安装 | 拷贝 Android 平台可执行文件和动态库到 /data/system )(代码片相关的知识,希望对你有一定的参考价值。

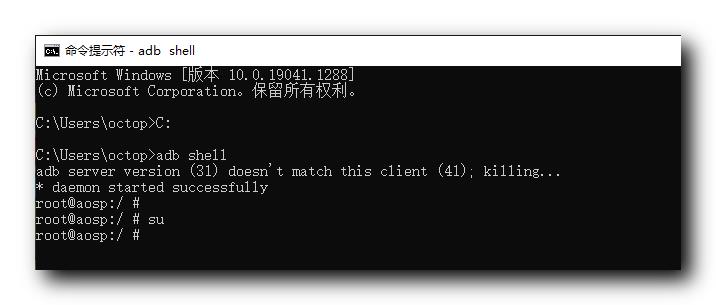

一、运行环境搭建 android 模拟器安装

使用低版本的雷电模拟器调试应用 , 下载地址 https://www.ldmnq.com/other/version-history-and-release-notes.html?log=3

下载能下载的最老的版本 , 这个版本是 5.0 的 Android 系统 ;

雷电模拟器 3.75 版本下载地址 : https://d6a051ab2d3dbdc5cb99b5b1cd147de7.dlied1.cdntips.net/dl.softmgr.qq.com/original/game/ldinst_3.75.exe

该模拟器进入后 , 直接有 root 权限 , 方便调试 ;

二、拷贝 Android 平台可执行文件和动态库到 /data/system 目录下

将上一篇博客 【Android 逆向】修改运行中的 Android 进程的内存数据 ( Android 系统中调试器进程内存流程 | 编译内存调试动态库以及调试程序 ) 编译的进程调试相关工具 , 拷贝到 Android 模拟器中 ;

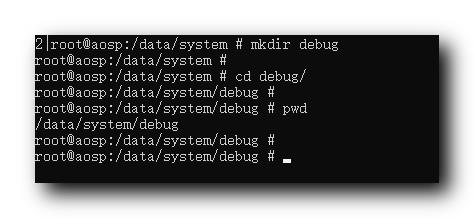

在 雷电模拟器 中 , 创建 /data/system/debug 目录 , 用于存放进程调试相关目录 ;

2|root@aosp:/data/system # mkdir debug

root@aosp:/data/system #

root@aosp:/data/system # cd debug/

root@aosp:/data/system/debug #

root@aosp:/data/system/debug # pwd

/data/system/debug

root@aosp:/data/system/debug #

root@aosp:/data/system/debug #

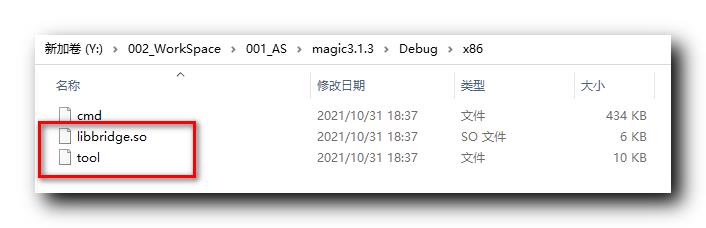

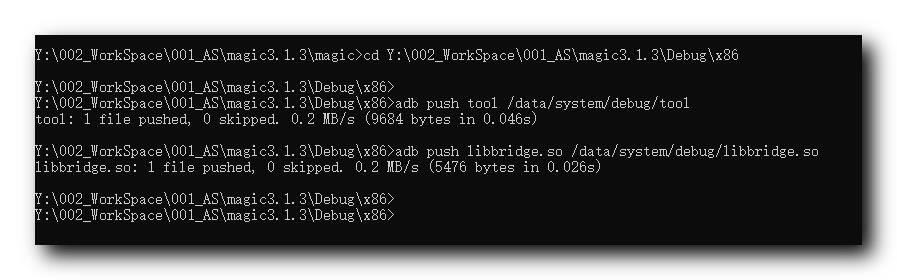

在命令行中 , 进入 Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86 目录 , 将该目录中的 tool 和 libbridge.so 文件传入到 雷电模拟器 的 /data/system/debug 目录中 ;

执行

adb push tool /data/system/debug/tool

命令 , 将电脑中的 Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86\\tool 文件传输到 模拟器中的 /data/system/debug/tool 路径 ;

执行

adb push libbridge.so /data/system/debug/libbridge.so

命令 , 将电脑中的 Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86\\libbridge.so 文件传输到 模拟器中的 /data/system/debug/libbridge.so 路径 ;

执行

adb push cmd /data/system/debug/cmd

命令 , 将电脑中的 Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86\\cmd 文件传输到 模拟器中的 /data/system/debug/cmd 路径 ;

注意 , 拷贝完成后 , 在 Android 模拟器中 , 使用

chmod 777 /data/system/debug/cmd

chmod 777 /data/system/debug/tool

chmod 777 /data/system/debug/libbridge.so

为这些文件赋予权限 , 否则无法执行 ;

命令行输出 :

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>adb push tool /data/system/debug/tool

tool: 1 file pushed, 0 skipped. 0.2 MB/s (9684 bytes in 0.046s)

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>adb push libbridge.so /data/system/debug/libbridge.so

libbridge.so: 1 file pushed, 0 skipped. 0.2 MB/s (5476 bytes in 0.026s)

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>

Y:\\002_WorkSpace\\001_AS\\magic3.1.3\\Debug\\x86>

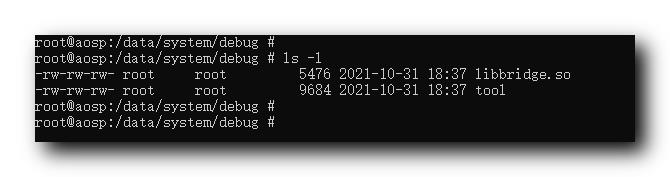

传输完毕后 , 查看 /data/system/debug 目录中的文件 :

root@aosp:/data/system/debug # ls -l

-rw-rw-rw- root root 5476 2021-10-31 18:37 libbridge.so

-rw-rw-rw- root root 9684 2021-10-31 18:37 tool

root@aosp:/data/system/debug #

以上是关于Android 逆向修改运行中的 Android 进程的内存数据 ( 运行环境搭建 Android 模拟器安装 | 拷贝 Android 平台可执行文件和动态库到 /data/system )(代码片的主要内容,如果未能解决你的问题,请参考以下文章