2021B站1024程序员节 网络攻防CTF

Posted Dr@g0n

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021B站1024程序员节 网络攻防CTF相关的知识,希望对你有一定的参考价值。

2021bilibili 1024程序员节 CTF题WP

author:dr@g0n🐉

0x1 aes解密

1024程序员节,大家一起和2233参与解密游戏吧~

happy_1024_2233:

e9ca6f21583a1533d3ff4fd47ddc463c6a1c7d2cf084d364

0408abca7deabb96a58f50471171b60e02b1a8dbd32db156

aes在线解密网站:http://tool.chacuo.net/cryptaes

0x2 WEB1

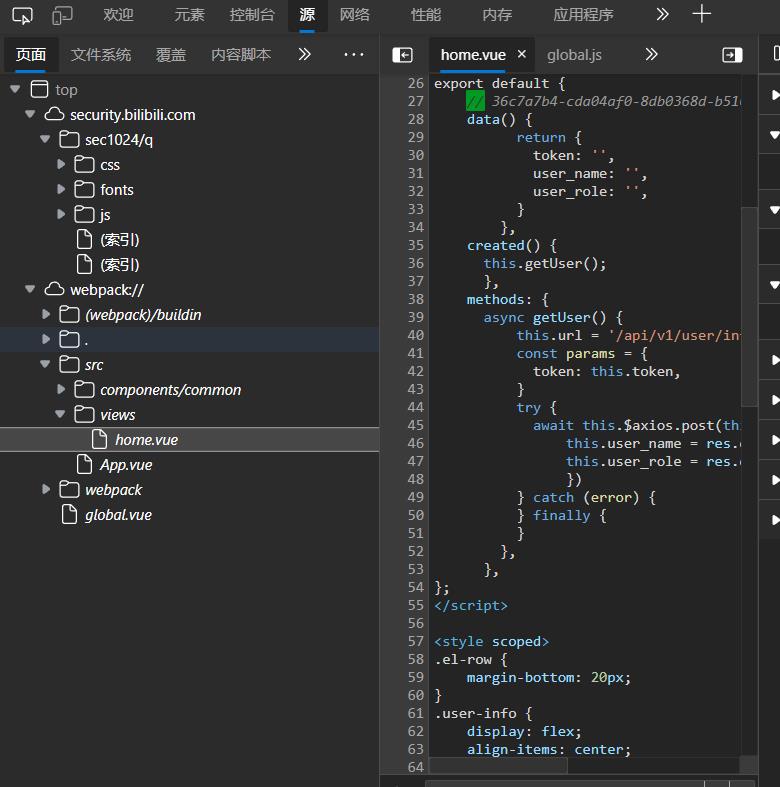

某高级前端开发攻城狮更改了一个前端配置项

https://security.bilibili.com/sec1024/q/

题目提示你看前端,直接就在源码里找到了。。。

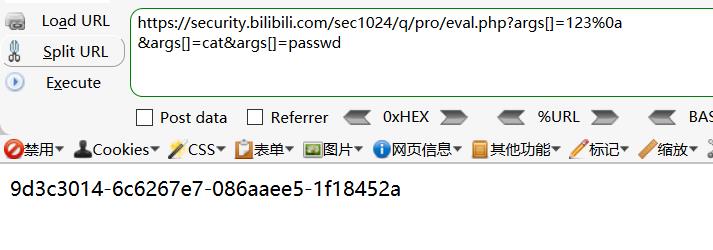

0x3 WEB3

php is the best language for web programming, but what about other languages?

https://security.bilibili.com/sec1024/q/eval.zip

题目给了源代码

<?php

$args = @$_GET['args'];

var_dump($args);

var_dump(count($args));

if (count($args) >3) {

var_dump("exit");

exit();

}

for ( $i=0; $i<count($args); $i++ ){

if ( !preg_match('/^\\w+$/', $args[$i]) ) { //字母数字下划线汉字字符,%0a即换行符号可以绕过

var_dump('exit2');

exit();

}

}

// todo: other filter

$cmd = "" . implode(" ", $args);

var_dump($cmd);

exec("$cmd", $out);

var_dump($out) ;

for ($i=0; $i<count($out); $i++){

echo($out[$i]);

echo('<br>');

}

?>

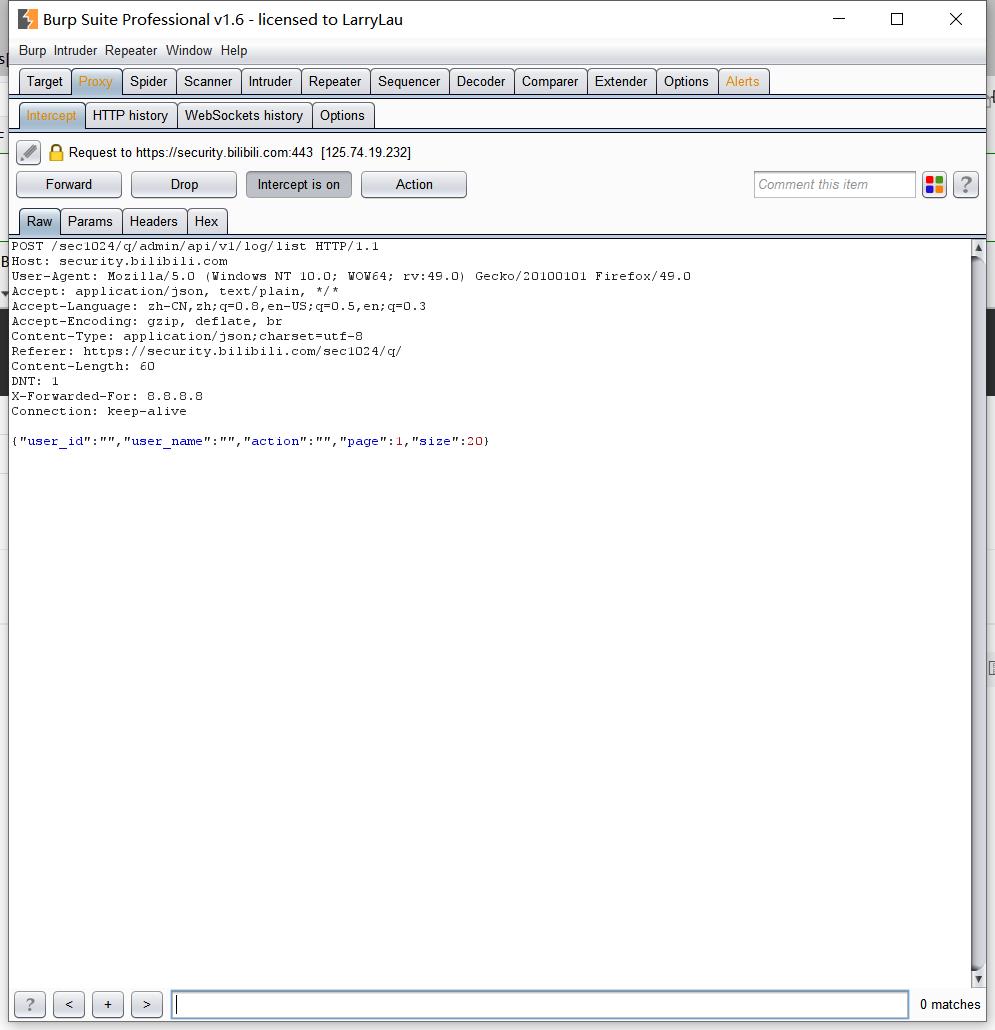

0x3 WEB4

懂的都懂

题目经典谜语人。。。

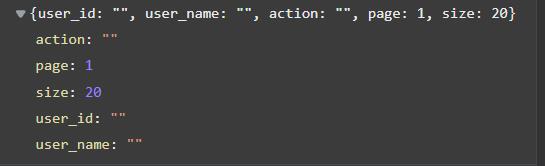

在日志界面看到一个api接口。json数据格式

username处有注入点,五个字段,过滤了空格。

中间的过程懒的贴了,直接结果。

以上是关于2021B站1024程序员节 网络攻防CTF的主要内容,如果未能解决你的问题,请参考以下文章

RequestsBilibili Security 1024程序节 CTF记录

RequestsBilibili Security 1024程序节 CTF记录