Bibilibili 1024程序员节 CTF 启蒙

Posted 青冬

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Bibilibili 1024程序员节 CTF 启蒙相关的知识,希望对你有一定的参考价值。

活动地址

哔哩哔哩 (゜-゜)つロ 干杯~-bilibili

哔哩哔哩 (゜-゜)つロ 干杯~-bilibili https://security.bilibili.com/sec1024/ 在答题部分安全后,就可以开始对应的夺旗赛,然后就可以写篇文章水一水,不包含答案,仅仅是部分思路。

https://security.bilibili.com/sec1024/ 在答题部分安全后,就可以开始对应的夺旗赛,然后就可以写篇文章水一水,不包含答案,仅仅是部分思路。

第一题 ezintruder

https://security.bilibili.com/crack1/index

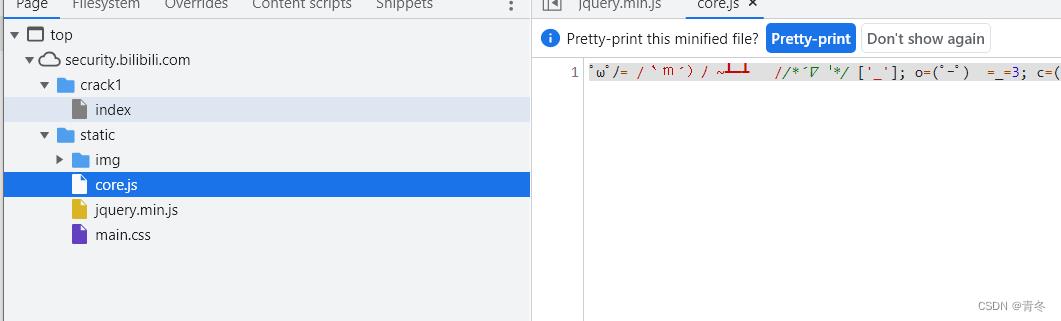

这道题就是个简单的JS问题,打开浏览器F12可以看到很简单的source结构:

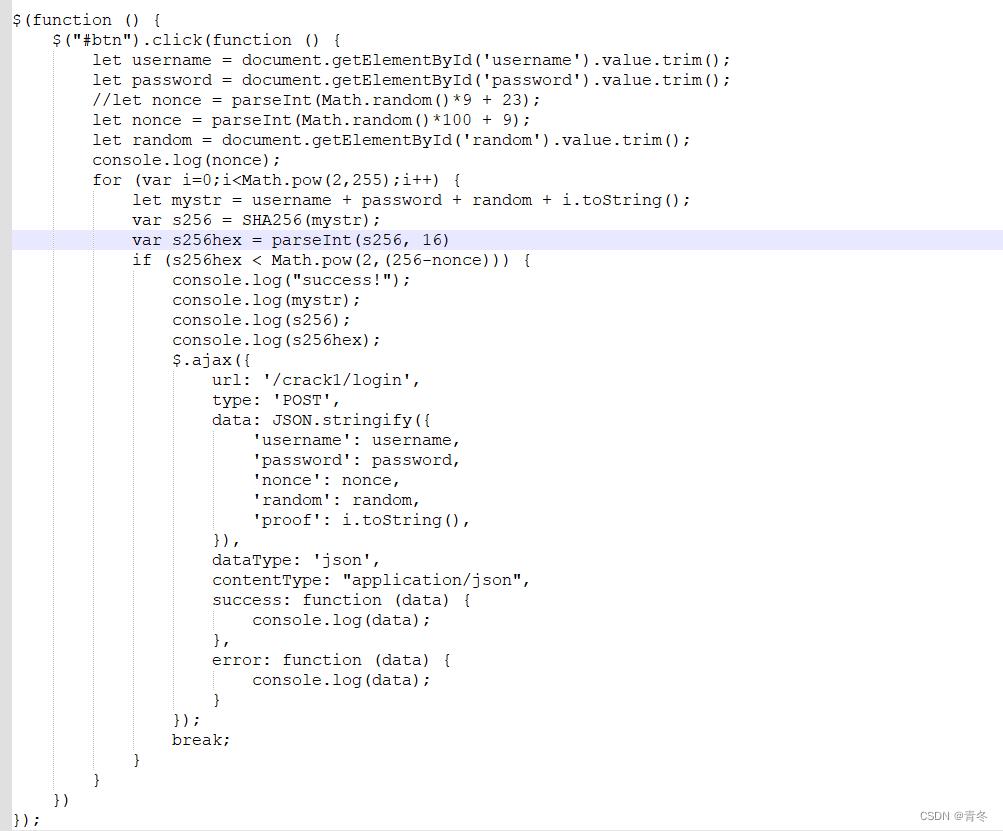

其中core.js 很明显的 aaencode 加密,可以在各类在线网站上进行解密,解密后发现设计了一个类似工作量证明提交规则,要求提交类似于加密手段的几个值,需要满足以下内容:

其中,username+password就是》简单《String标识,nonce是一个类似于安全性的严格模式,这个值越小,越容易算出对应的答案。

正常跑这个js肯定是跑不出来的,所以我们可以改造一下,然后放到node.js中运行,顺便把i++换成i-- 会更快。

然后post 提交到 /crack1/login就行。

第二题

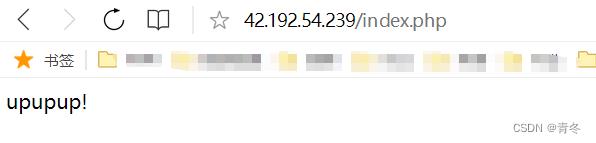

http://42.192.54.239/index.php

upupup!更改path,发现出现:

在扫描一些常规的文件目录后,可以使用

http://42.192.54.239/upload.php 有post 和 GET。

访问 http://42.192.54.239/5d47c5d8a6299792.php 发现是想我们获取 /tmp/flag.php 文件,所以

1. 上传脚本文件,然后尝试访问加载flag文件,

2. 发送get请求,并发送?c=…… 尝试加载5d47.php 中的一些方法,来运行上传的脚本文件。

以上是关于Bibilibili 1024程序员节 CTF 启蒙的主要内容,如果未能解决你的问题,请参考以下文章