2021-10-22

Posted 任铄

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021-10-22相关的知识,希望对你有一定的参考价值。

2018年下半年软件设计师上午真题及答案解析

1. CPU在执行指令的过程中,会自动修改( )的内容,以使其保存的总是将要执行的下一条指令的地址。

A.指令寄存器 B.程序计数器 C.地址寄存器 D.指令译码器

2. 在微机系统中,Bios(基本输入输出系统)保存在( )中。

A.主板上的ROM B.CPU的寄存器 C.主板上的RAM D.虚拟存储器

3. 采用n位补码(包含一个符号位)表示数据,可以直接表示数值( )。

A.2n B.-2n C.2n-1 D. -2n-1

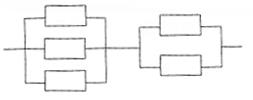

4. 某系统由下图所示的部件构成,每个部件的千小时可靠度都为R,该系统的千小时可靠度为( )。

A.(3R+2R)/2 B. R/3+R/2 C. (1-(1-R)3) (1-(1-R)2) D. (1-(1-R)3-(1-R)2)

5. 以下关于采用一位奇校验方法的叙述中,正确的是( )。

A.若所有奇数位出错,则可以检测出该错误但无法纠正错误

B.若所有偶数位出错,则可以检测出该错误并加以纠正

C.若有奇数个数据位出错,则可以检测出该错误但无法纠正错误

D.若有偶数个数据位出错,则可以检测出该错误并加以纠正

6. 下列关于流水线方式执行指令的叙述中,不正确的是( )。

A.流水线方式可提高单条指令的执行速度

B.流水线方式下可同时执行多条指令

C.流水线方式提高了各部件的利用率

D.流水线方式提高了系统的吞吐率

7. DES是( )算法。

A.公开密钥加密 B.共享密钥加密 C.数字签名 D.认证

8. 计算机病毒的特征不包括( )。

A.传染性 B.触发性 C.隐蔽性 D.自毁性

9.10. MD5是( )算法,对任意长度的输入计算得到的结果长度为( )位。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.路由选择 B.摘要 C.共享密钥 D.公开密钥

A.56 B.128 C.140 D.160

11. 使用Web方式收发电子邮件时,以下描述错误的是( )。

A.无须设置简单邮件传输协议 B.可以不设置帐号密码登录

C.邮件可以插入多个附件 D.未发送邮件可以保存到草稿箱

12. 有可能无限期拥有的知识产权是( )。

A.著作权 B.专利权 C.商标权 D.集成电路布图设计权

13. ( )是构成我国保护计算机软件著作权的两个基本法律文件。

A.《软件法》和《计算机软件保护条例》

B.《中华人民共和国著作权法》和《计算机软件保护条例》

C.《软件法》和《中华人民共和国著作权法》

D.《中华人民共和国版权法》和《计算机软件保护条例》

14. 某软件程序员接受一个公司(软件著作权人)委托开发完成一个软件,三个月后又接受另一公司委托开发功能类似的软件,此程序员仅将受第一个公司委托开发的软件略作修改即提交给第二家公司,此种行为( )。

A.属于开发者的特权 B.属于正常使用著作权 C.不构成侵权 D.构成侵权

15. 结构化分析的输出不包括( )。

A.数据流图 B.数据字典 C.加工逻辑 D.结构图

16. 某航空公司拟开发一个机票预订系统,旅客预订机票时使用信用卡付款。付款通过信用卡公司的信用卡管理系统提供的接口实现。若采用数据流图建立需求模型,则信用卡管理系统是( )。

A.外部实体 B.加工 C.数据流 D.数据存储

17.18. 某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,边上的数字表示活动的持续时间(天),则完成该项目的最少时间为( )天。活动FG的松驰时间为( )天。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.20 B.37 C.38 D.46

A.9 B.10 C.18 D.26

19. 以下叙述中,( )不是一个风险。

A.由另一个小组开发的子系统可能推迟交付,导致系统不能按时交付客户

B.客户不清楚想要开发什么样的软件,因此开发小组开发原型帮助其确定需求

C.开发团队可能没有正确理解客户的需求

D.开发团队核心成员可能在系统开发过程中离职

20. 对布尔表达式进行短路求值是指:无须对表达式中所有操作数或运算符进行计算就可确定表达式的值。对于表达式"a or ((c< d) and b)",( )时可进行短路计算。

A. d为true B. a为true C. b为true D. c为true

21. 下面二叉树表示的简单算术表达式为( )。

A.10*20+30-40 B.10*(20+30-40) C.10*(20+30)-40 D.10*20+(30-40)

22. 在程序运行过程中,( )时涉及整型数据转换为浮点型数据的操作。

A.将浮点型变量赋值给整型变量 B.将整型常量赋值给整型变量

C.将整型变量与浮点型变量相加 D.将浮点型常量与浮点型变量相加

23. 某计算机系统中互斥资源R的可用数为8,系统中有3个进程P1、P2和P3竞争R,且每个进程都需要i个R,该系统可能会发生死锁的最小i值为( )。

A. 1 B. 2 C. 3 D. 4

24~26. 进程P1、P2、P3、P4和P5的前趋图如下所示:

若用PV操作控制这5个进程的同步与互斥的程序如下,那么程序中的空①和空②处应分别为( );空③和空④处应分别为( );空⑤和空⑥处应分别为( )。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A. V(S1)和P(S2) B. P(S1)和V(S2) C. V(S1)和V(S2) D. V(S2)和P(S1)

A. V(S3)和V(S5) B. P(S3)和V(S5) C. V(S3)和P(S5) D. P(S3)和P(S5)

A. P(S6)和P(S5)V(S6) B. V(S5)和V(S5)V(S6)

C. V(S6)和P(S5)P(S6) D. P(S6)和P(S5)P(S6)

27. 某文件管理系统在磁盘上建立了位示图(bitmap),记录磁盘的使用情况。若磁盘上物理块的编号依次为:0、1、2、....;系统中的字长为32位,位示图中字的编号依次为:0、1、2、..,每个字中的一个二进制位对应文件存储器上的一个物理块,取值0和1分别表示物理块是空闲或占用。假设操作系统将2053号物理块分配给某文件,那么该物理块的使用情况在位示图中编号为( )的字中描述。

A.32 B.33 C.64 D.65

28.某操作系统文件管理采用索引节点法。每个文件的索引节点有8个地址项,每个地址项大小为4字节,其中5个地址项为直接地址索引,2个地址项是一级间接地址索引,1个地址项是二级间接地址索引,磁盘索引块和磁盘数据块大小均为1KB。若要访问文件的逻辑块号分别为1和518,则系统应分别采用( )。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.直接地址索引和一级间接地址索引

B.直接地址索引和二级间接地址索引

C.一级间接地址索引和一级间接地址索引

D.一级间接地址索引和二级间接地址索引

29. 某企业拟开发一个企业信息管理系统,系统功能与多个部门的业务相关。现希望该系统能够尽快投入使用,系统功能可以在使用过程中不断改善。则最适宜采用的软件过程模型为( )。

A.瀑布模型 B.原型模型 C.演化(迭代)模型 D.螺旋模型

30. 能力成熟度模型集成(CMMI)是若干过程模型的综合和改进。连续式模型和阶段式模型是CMMI提供的两种表示方法,而连续式模型包括6个过程域能力等级,其中( )使用量化(统计学)手段改变和优化过程域,以应对客户要求的改变和持续改进计划中的过程域的功效。

A. CL2(已管理的) B. CL3(已定义级的) C. CL4(定量管理的) D. CL5(优化的)

31. 在ISO/IEC 9126软件质量模型中,可靠性质量特性是指在规定的一段时间内和规定的条件下,软件维持在其性能水平有关的能力,其质量子特性不包括( )。

A.安全性 B.成熟性 C.容错性 D.易恢复性

32. 以下关于模块化设计的叙述中,不正确的是( )。

A.尽量考虑高内聚、低耦合,保持模块的相对独立性

B.模块的控制范围在其作用范围内

C.模块的规模适中

D.模块的宽度、深度、扇入和扇出适中

33. 某企业管理信息系统中,采购子系统根据材料价格、数量等信息计算采购的金额,并给财务子系统传递采购金额、收款方和采购日期等信息,则这两个子系统之间的耦合类型为( )耦合。

A.数据 B.标记 C.控制 D.外部

34.35. 对以下的程序伪代码(用缩进表示程序块)进行路径覆盖测试,至少需要( )个测试用例。采用McCabe度量法计算其环路复杂度为( )。

A.2 B.4 C.6 D.8

A.2 B.3 C.4 D.5

36. 某商场的销售系统所使用的信用卡公司信息系统的数据格式发生了更改,因此对该销售系统进行的修改属于( )维护。

A.改正性 B.适应性 C.改善性 D.预防性

37. 在面向对象方法中,继承用于( )。

A.在已存在的类的基础上创建新类 B.在已存在的类中添加新的方法

C.在已存在的类中添加新的属性 D.在已存在的状态中添加新的状态

38.( )多态是指操作(方法)具有相同的名称、且在不同的上下文中所代表的含义不同。

A.参数 B.包含 C.过载 D.强制

39.40. 在某销售系统中,客户采用扫描二维码进行支付。若采用面向对象方法开发该销售系统,则客户类属于( )类, 二维码类属于( )类。

A.接口 B.实体 C.控制 D.状态

A.接口 B.实体 C.控制 D.状态

41~43. 下图所示UML图为( ),用于展示( )。①和②分别表示( )。

A.类图 B.组件图 C.通信图 D.部署图

A.一组对象、接口、协作和它们之间的关系 B.收发消息的对象的结构组织

C.组件之间的组织和依赖 D.面向对象系统的物理模型

A.供接口和供接口 B.需接口和需接口 C.供接口和需接口 D.需接口和供接口

44~47. 假设现在要创建一个简单的超市销售系统,顾客将毛巾、饼干、酸奶等物品(Item)加入购物车(Shopping_Cart),在收银台(Checkout)人工(Manual)或自动(Auto)地将购物车中每个物品的价格汇总到总价格后结帐。这一业务需求的类图(方法略)设计如下图所示,采用了( )模式。其中( )定义以一个Checkout对象为参数的accept操作,由子类实现此accept操作。此模式为( ),适用于( )。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.观察者(Observer) B.访问者(Visitor) C.策略(Strategy) D.桥接器(Bridge)

A.Item B.Shopping_Cart C.Checkout D.Manual和Auto

A.创建型对象模式 B.结构型对象模式 C.行为型类模式 D.行为型对象模式

A.必须保存一个对象在某一个时刻的(部分)状态

B.想在不明确指定接收者的情况下向多个对象中的一个提交一个请求

C.需要对一个对象结构中的对象进行很多不同的并且不相关的操作

D.在不同的时刻指定、排列和执行请求

48. 在以阶段划分的编译器中,( )阶段的主要作用是分析程序中的句子结构是否正确。

A.词法分析 B.语法分析 C.语义分析 D.代码生成

49. 下图所示为一个不确定有限自动机(NFA)的状态转换图。该NFA可识别字符串( )。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.0110 B.0101 C.1100 D.1010

50. 函数f和g的定义如下图所示。执行函数f时若采用引用(call by reference)方式调用函数g(a),则函数f的返回值为( )。

A.14 B.18 C.24 D.28

51. 数据库系统中的视图、存储文件和基本表分别对应数据库系统结构中的( )。

A.模式、内模式和外模式 B.外模式、模式和内模式

C.模式、外模式和内模式 D.外模式、内模式和模式

52. 在分布式数据库中,( )是指用户或应用程序不需要知道逻辑上访问的表具体如何分块存储。

A.逻辑透明 B.位置透明 C.分片透明 D.复制透明

53.54.设有关系模式R(A1,A2,A3,A4,A5,A6),函数依赖集F={A1→A3,A1 A2→A4,A5 A6→A1,A3 A5→A6,A2 A5→A6}。关系模式R的一个主键是( ), 从函数依赖集F可以推出关系模式R( )。

A.A1A4 B.A2A5 C.A3A4 D.A4A5

A.不存在传递依赖,故R为1NF B.不存在传递依赖,故R为2NF

C.存在传递依赖,故R为3NF D.每个非主属性完全函数依赖于主键,故R为2NF

55.56. 给定关系R(A, B, C, D)和S(C, D, E),若关系R与S进行自然连接运算,则运算后的元组属性列数为( );关系代数表达式与( )等价。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.4 B.5 C.6 D.7

A.πA,D(σC=D(R×S)) B.πR.A,R.D(σR.B=S.C(R×S))

C.πA,R.D(σR.C=S.D(R×S)) D.πR.A,R.D(σR.B=S.E(R×S))

57. 栈的特点是后进先出,若用单链表作为栈的存储结构,并用头指针作为栈顶指针,则( )。

A.入栈和出栈操作都不需要遍历链表

B.入栈和出栈操作都需要遍历链表

C.入栈操作需要遍历链表而出栈操作不需要

D.入栈操作不需要遍历链表而出栈操作需要

58. 已知某二叉树的先序遍历序列为A B C D E F、中序遍历序列为B A D C F E,则可以确定该二叉树( )。

A.是单支树(即非叶子结点都只有一个孩子)

B.高度为4(即结点分布在4层上)

C.根结点的左子树为空

D.根结点的右子树为空

59. 可以构造出下图所示二叉排序树(二叉检索树、二叉查找树)的关键码序列是( )。

A.10 13 17 19 23 27 31 40 65 91

B.23 40 91 17 19 10 31 65 27 13

C.23 19 40 27 17 13 10 91 65 31

D.27 31 40 65 91 13 10 17 23 19

60.61. 图G的邻接矩阵如下图所示(顶点依次表示为v0、v1、v2、v3、v4、v5),G是( )。对G进行广度优先遍历(从v0开始),可能的遍历序列为()。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.无向图 B.有向图 C.完全图 D.强连通图

A.v0、v1、v2、v3、v4、v5

B.v0、v2、v4、 v5、v1、v3

C.v0、v1、v3、v5、v2、v4

D.v0、v2、v4、v3、v5、v1

62~65.在一条笔直公路的一边有许多房子,现要安装消防栓,每个消防栓的覆盖范围远大于房子的面积,如下图所示。现求解能覆盖所有房子的最少消防栓数和安装方案(问题求解过程中,可将房子和消防栓均视为直线上的点)。

该问题求解算法的基本思路为:从左端的第一栋房子开始,在其右侧m米处安装一个消防栓,去掉被该消防栓覆盖的所有房子。在剩余的房子中重复上述操作,直到所有房子被覆盖。算法采用的设计策略为( );对应的时间复杂度为( )。

假设公路起点A的坐标为0,消防栓的覆盖范围(半径)为20米,10栋房子的坐标为(10,20,,30,35,60,80,160,210,260,300),单位为米。根据上述算法,共需要安装( )个消防栓。以下关于该求解算法的叙述中,正确的是( )。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

A.分治 B.动态规划 C.贪心 D.回溯

A. B. C. D.

A.4 B.5 C.6 D.7

A.肯定可以求得问题的一个最优解

B.可以求得问题的所有最优解

C.对有些实例,可能得不到最优解

D.只能得到近似最优解

66.使用ADSL接入Internet,用户端需要安装( )协议。

A.PPP B.SLIP C.PPTP D.PPPoE

67. 下列命令中,不能用于诊断DNS故障的是( )。

A.netstat B.nslookup C.ping D.tracert

68. 以下关于TCP/IP协议和层次对应关系的表示中,正确的是( )。

69. 把CSS样式表与html网页关联,不正确的方法是( )。

A.在HTML文档的<head>标签内定义CSS样式

B.用@import引入样式表文件

C.在HTML文档的<!---->标签内定义CSS样式

D.用<link>标签链接网上可访问的CSS样式表文件

70.使用( )命令可以释放当前主机自动获取的IP地址。

A.ipconfig/all B.ipconfig/reload C.ipconfig/release D.ipconfig/reset

71~75. The project workbook is not so much a separate document as it is a structure imposed on the documents that the project will be producing anyway. All the documents of the project need to be part of this ( ). This includes objectives ,external specifications , interface specifications ,

technical standards , internal specifications and administrative memoranda(备忘录).

Technical prose is almost immortal. If one examines the genealogy ( Ff ) of a customer manual for a piece of hardware or software , one can trace not only the ideas , but also many of the very sentences and paragraphs back to the first ( ) proposing the product or explaining the first design. For the technical writer, the paste-pot is as mighty as the pen.

Since this is so, and since tomorrow's product-quality manuals will grow from today’s memos, it is very important to get the structure of the documentation right. The early design of the project ( ) ensures that the documentation structure itself is crafted, not haphazard. Moreover, the establishment of a structure molds later writing into segments that fit into that structure.

The second reason for the project workbook is control of the distribution of ( ). The problem is not to restrict information, but to ensure that relevant information gets to all the people who need it.

The first step is to number all memoranda, so that ordered lists of titles are available and h worker can see if he has what he wants. The organization of the workbook goes well beyond this to establish a tree-structure of memoranda. The ( ) allows distribution lists to be maintained by subtree, if that is desirable.

71. A.structure B.specification C.standard D.objective

72. A.objective B.memoranda C.standard D.specification

73. A.title D.list C.workbook D.quality

74. A.product B.manual C.document D.information

75. A.list B.document C.tree-structure D.number

2018年下半年软件设计师上午答案及解析

1.B 单击此链接查看真题解析视频2021软考--软件设计师-上午历年真题解析视频(第三期)-学习视频教程-腾讯课堂

解析:

- 指令寄存器(IR),用于存放当前从主存储器读出的正在执行的一条指令。

- 程序计数器(PC),用于存放下一条指令的地址。当一条指令被获取后,程序计数器的存储地址加1,指向下一个指令的地址。

- 地址寄存器(AR),用于保存当前CPU所访问的内存单元的地址。由于在内存和CPU之间存在着操作速度上的差别,所以必须使用地址寄存器来保持地址信息,直到内存的读/写操作完成为止 。

- 指令译码器(ID),是控制器中的主要部件之一。计算机执行一条指令时,首先分析这条指令的操作码是什么,以决定操作的性质和方法,然后才能控制计算机其他各部件协同完成指令表达的功能。这个分析工作由译码器来完成。

2.A

解析:

BIOS是英文"Basic Input Output System"的缩略词,中文名称是"基本输入输出系统",是一组固化到计算机内主板上一个ROM芯片上的程序,它保存着计算机最重要的基本输入输出的程序、开机后自检程序和系统自启动程序,它可从CMOS中读写系统设置的具体信息。

3.D

解析:

带符号位的数据总是用最高位(最左面的一位)来表示符号位,“0”表正数,“1”表示负数,其余位用来表示数值的大小。数据的补码表示仅当负数时才与原码有所不同。

采用补码表示的n位二进制带符号整数的有效范围是:-2n-1至2n-1-1,

4.C

解析:先分别计算并行的可靠度,再按串行计算。

5.C

解析:

6.A

解析:

7.B

解析:

8.D

解析:

计算机病毒特征:繁殖性、破坏性、传染性、潜伏性、隐蔽性、可触发性。

9.10.B B

解析:

MD5消息摘要算法,是一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值,用于验证信息传输的完整性,MD5的典型应用即数字签名。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

11.B

12.C

解析:

商标权的时效性是指商标经商标注册机关核准之后,在正常使用的情况下,可以在某一法定时间内受到法律保护,这一时间称为注册商标的有效期。有效期届满后,商标权人如果希望继续使用注册商标并使之得到法律的保护,则需要按照法定程序,进行注册续展。如果不发生导致商标撤销的诉讼,商标注册人只要按时履行续展手续,就可以无限期地保护下去。

13.B

解析:

14.D

解析:

未经软件著作权人或者其合法受让者的同意,修改、翻译、注释其软件作品。此种行为是侵犯了著作权人或其合法受让者的使用权中的修改权、翻译权与注释权。对不同版本计算机软件,新版本往往是旧版本的提高和改善。此种提高和改善应认定为是对原软件作品的修改、演绎。此种行为应征得软件作品原版本著作权人的同意,否则构成侵权。如果征得软件作品著作人的同意,因修改和改善新增加的部分,创作者应享有著作权。对系职务作品的计算机软件,参与开发的工作人员调离原工作的开发单位,如其对原开发单位享有著作权的软件进行修改、提高,应经过开发单位许可,否则构成侵权。软件程序员接受第一个单位委托开发完成一个软件,又接受第二个单位委托开发功能类似的软件,仅将受第一个单位委托开发的软件略作改动即算完成提交给第二个单位,此种行为也构成侵权。

15.D

解析:

结构化分析输出结果由以下几部分组成:分层的数据流图、数据词典、小说明(也称为加工逻辑说明)、补充材料。

16.A

解析:

→:数据流。数据流是数据在系统内传播的路径,因此由一组成分固定的数据组成。

□:数据源或宿(“宿”表示数据的终点)。代表系统之外的实体,可以是人、物或其他软件系统。

○:对数据的加工(处理)。加工是对数据进行处理的单元,它接收一定的数据输入,对其进行处理,并产生输出。

〓:数据存储。表示信息的静态存储,可以代表文件、文件的一部分、数据库的元素等。

17.18.D C 单击此链接查看真题解析视频2021软考--软件设计师-上午历年真题解析视频(第三期)-学习视频教程-腾讯课堂

解析:

19.B

20.B

解析:

AorB (或)只需一个操作数为真,结果即为真。

21.C

22.C

解析:

浮点型数据属于所谓“高类型”(比整型高),而整型数据属于“低类型”。计算机语言中数据类型的转换有自动和强制两种方式,浮点型数据加整型数据符合自动转换规范。自动转换规则是“低类型”数据向“高类型”数据看齐,即一个浮点数加一个整型数,是要将整型数自动变为浮点数来求和的,结果是浮点型数据。

23.D

24~26.D B C

27.C

解析:小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

2053/32=64余5,又因为位示图中的字从0开始编号,所以编号在C的字中。

28.B

解析:单击此链接查看真题解析视频2021软考--软件设计师-上午历年真题解析视频(第三期)-学习视频教程-腾讯课堂

- 因为有5个直接地址索引,所以0-4磁盘块为直接索引。

- 一个间接索引:磁盘块为1KB,一个地址项为4字节,所以一个间接索引可以表示1024/4=256个磁盘块,2个一级间接地址索引表示512个,一级间接索引范围为5-516。

- 二级间接地址索引可以表示256*256=65536个磁盘块,二级间接地址索引范围为517-66052。

29.C

解析:

30.D

解析:

连续式模型:关注每个过程域的能力,分为6级:

CL0:未完成的:未执行或未达到CL1定义的所有目标

CL1:已执行的:共性目标是过程将可标识的输入工作产品转换成可标识的输出工作产品,以实现支持过程域的特定目标。

CL2:已管理的:共性目标集中于已管理的过程的制度化。 CL3:已定义级的:共性目标集中于以定义过程的制度化。

CL4:定量管理的:共性目标集中于可定量管理的过程的制度化。

CL5:优化的使用量化(统计学)手段改变和优化过程域,以对付客户要求的该百年和持续改进计划中的过程域的功效。

31.A

解析:

32.B

解析:

- 模块的作用域是指模块中判定的作用范围,它是指所有受这个判定影响的模块。

- 模块的控制域是指模块本身及其直接或间接调用的模块。

- 作用范围应该在控制范围内。如果模块的作用域不在控制域之内,则会增加模块间数据的传递量,使模块间出现控制耦合。

33.A

解析:

34.35.BC

36.B

解析:

37.A

38.C

39.40.BA

41~43.BCD

44~47.BADC

解析:

48.B

解析:

49.A

50.D

解析:

call by reference(引用传递),当往方法传递类对象时,会拷贝一个副本(形参)到方法里,这里的形参跟实参对象是同一地址。这里要注意,如果用形参内部方法修改形参内容,实参会一起改变。小任老师Q2105639303,免费获取资料,问题解答,考试最新资讯

在函数f中a=5,执行语句c=g(a)时调用函数g(a)。在调用函数g(a)时,将a的值传给x,通过计算可得m=2×5=10,x=10-1=9,x+m=19,则函数返回值为19,得c=19,若由于采用传值调用,a的值并没有发生改变,因此函数f的返回值为5+19=24;在调用函数g(a)时,采用引用方式调用,则函数g(a)会改变a的值,执行g(a)后a的值变为9,因此函数f的返回值为9+19=28。

51.D

解析:

52.C

53.54.BD

解析:

求各选项的闭包,能包含关系所有属性的为主键。

55.56.BD

解析:

57.A

58.B

59.B

解析:单击此链接查看真题解析视频2021软考--软件设计师-上午历年真题解析视频(第三期)-学习视频教程-腾讯课堂

二叉排序树或者是一棵空树,或者是具有下列性质的二叉树:

(1)若左子树不空,则左子树上所有结点的值均小于它的根结点的值;

(2)若右子树不空,则右子树上所有结点的值均大于它的根结点的值;

(3)左、右子树也分别为二叉排序树;

(4)没有键值相等的节点。

60.61.BA

62~65.ABBC

66.D

67.A

68.A

解析:

69.C

70.C

71~75.ABCDC

以上是关于2021-10-22的主要内容,如果未能解决你的问题,请参考以下文章