安全漏洞与网络攻击

Posted 小茗,你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全漏洞与网络攻击相关的知识,希望对你有一定的参考价值。

目录

一、安全漏洞及产生原因

1. 安全漏洞概念

安全漏洞:也称脆弱性,是计算机系统存在的缺陷

漏洞的形式:安全漏洞以不同形式存在、漏洞数量逐年递增

2. 漏洞产生的技术原因

(1)内因:

软件复杂性使得漏洞不可避免;

软件规模增大,功能越来越多,越来越复杂,难以避免缺陷;

软件模块复用,导致安全漏洞延续;

缺乏从设计开始安全考虑。

(2)外因:互联网发展对软件安全的挑战

3. 漏洞产生的经济原因

软件开发管理过程中缺乏对安全的重视:

(1)市场和业务要求将交付期和软件功能做主要因素

(2)用户方没有提供安全方面的压力

“劣币驱除良币"效应,重视安全的公司被淘汰

劣币驱除良币效应后果:

(1)企业管理层对安全开发缺乏了解;

(2)开发管理人员不了解软件安全开发的管理流程、方法和技巧;

(3)软件开发人员缺乏将软件安全需求、安全特性和编程方法进行结合的能力;

(4)测试人员无法以“坏人"的角度来思考软件安全问题。

漏洞产生的应用环境原因:

(1)互联网的发展使软件运行环境从传统的封闭、静态和可控变为开放、动态和难控;

(2)攻防信息不对称性进一步增强,攻易守难的矛盾进一步凸显;

(3)强大经济利益推动漏洞挖掘产业化方向发展。

二、信息收集与分析

1. 攻击的过程

(1)踩点:信息收集及分析

(2)入侵:实施攻击

(3)后门:方便下次进入

(4)痕迹:清除入侵记录

2. 信息收集:攻击的前奏

为什么要信息收集?

- 知己知彼百战不殆

- 信息是攻击的基础

- 信息收集可以成为攻击的方式

为什么需要分析目标?

- 确定收集信息的准确性

- 攻击方式及攻击路径的选择

3. 收集什么信息

目标IT相关信息:

(1)目标的域名信息

(2)目标的网络拓扑结构、安全设备型号、配置

(3)目标系统版本、数量

(4)目标应用软件版本、型号、开发语言、开发商等

(5)目标的相关Web网页内容

目标相关公开信息:

(1)组织机构、地理位置、电话号码、邮件等联系方式

(2)近期重大事件

(3)员工简历

其他可能令攻击者感兴趣的信息

4. 信息收集与分析工具

(1)系统命令:Nslookup、Whois、tracert、ping等

(2)专用软件:Kali linux等

(3)搜索引擎:google、百度扫描器

(4)扫描器:

端口扫描器:nmap等

漏洞扫描软件:

√ 系统漏洞扫描:nessus等;

√ Web漏洞扫描: appscan等;

√ 数据库漏洞

5. 公开信息收集-搜索引擎

快速定位:

某开源软件xxxx.jsp脚本存在漏洞,Google搜索“xxxx.jsp”可以找到存在此脚本的Web网站。

信息挖掘:

(1)定点采集:Google搜索“.doc+website”挖掘信息;

(2)隐藏信息:.mdb、.ini、.txt、.old、.bak、.001、……

(3)后台入门

6. 信息收集与分析

网络信息收集:

(1)正常服务(如whois)

(2)系如功能:Ping、tracert

系统及应用信息收集:

√ 服务旗标

√ 欢迎信息

√ 端口扫描

√ TCP/IP协议指纹识别

7. 信息收集与分析的防范

公开信息收集防御:

信息展示最小化原则,不必要的信息不要发布。

网络信息收集防御:

(1)部署网络安全设备(IDS、防火墙等)

(2)设置安全设备应对信息收集(阻止ICMP)

系统及应用信息收集防御:

(1)修改默认配置(旗标、端口等)

(2)减少攻击面

三、网路攻击实施

1. 网络攻击方式

√ 配置缺陷:

(1)默认账户/口令

(2)不合理配置

(3)案例:启用匿名(默认)、默认匿名身份(iuser_计算机名称)、配置给予更高权限。

√ 口令破解

√ 社会工程学攻击

2. 网络攻击方式—电子欺骗

欺骗攻击(Spoofing)是指通过伪造源于可信任地址的数据包以使一台机器认证另一台机器的复杂技术。

电子欺骗的方式:

(1)ARP欺骗(ARP Spoof)

(2)DNS欺骗(DNS Spoof)

(3)IP欺骗(IP Spoof)

(4)TCP会话劫持(TCP hijack)

(5)路由欺骗

3. 典型网络攻击—拒绝服务攻击

什么是拒绝服务:

拒绝服务攻击(Denial of Service),顾名思义就是让被攻击的系统无法进行正常服务的攻击方式。

拒绝服务攻击方式:

(1)利用系统、协议或服务的漏洞;

(2)消耗目标系统服务资源能力(带宽、性能)

典型攻击方式:

SYN Flood

UDP Flood

Teardrop

Ping of death

Smurf

Land

4. 网络攻击方式

溢出攻击:

(1)缓冲区溢出(曾经的攻与防的焦点)

心脏滴血、想哭勒索软件等都是利用溢出漏洞进行攻击

(2)格式化字符串溢出

代码注入:

(1)SQL注入

(2)命令注入

(3)Xpath注入

跨站脚本

跨站请求

会话管理漏洞利用

文件上传漏洞

四、后门设置与痕迹消除

1. 后门—你的就是我的

后门可以做什么:

(1)方便下次直接进入

(2)监视用户所有行为、隐私

(3)完全控制用户主机

后门方式:

√ 系统后门

操作系统级后门:

(1)特洛伊木马程序

(2)Rootkit

(3)设备驱动

应用级后门:

(1)应用软件模块(Apache model)

(2)被篡改的应用软件

√ 脚本后门

脚本后门威胁:

(1)隐藏性强

(2)难以查找

√ 账号后门

(1)隐藏账号

(2)已知密码的正常账号

(3)超权限账号

2. 痕迹—攻击者的把柄

√ 清除/改写日志:

(1)日志的清除方法

(2)日志的改写工具

√ 删除中间文件

√ 删除创建的用户

3. 日志保护

日志设置:

(1)尽可能多的信息

(2)日志时间

(3)日志空间

日志权限

日志存储:

(1)本地路径及备份方式

(2)网络存储(日志服务器)

4. 日志分析重点

日期时间(确定攻击的时间)

源IP(确定攻击者IP)

请求方法(部分情况下要关注post操作)

请求链接(查找链接中的特殊字符串)

状态代码(了解操作的结果)

5. 日志分析

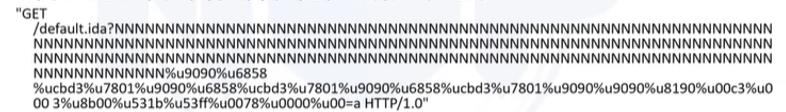

关注超长的记录:

(1)http协议对URL长度没有限制

(2)一般网站正常情况下不需要太长的URL

关注记录中的非正常编码:

例如红色代码蠕虫攻击会形成如下记录:

关注日志请求链接中的关键字:

cmd、select、xp_cmdshell、Post等

以上是关于安全漏洞与网络攻击的主要内容,如果未能解决你的问题,请参考以下文章