ctfshow-萌新-web1( 利用intval函数的特性获取敏感数据)

Posted 士别三日wyx

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ctfshow-萌新-web1( 利用intval函数的特性获取敏感数据)相关的知识,希望对你有一定的参考价值。

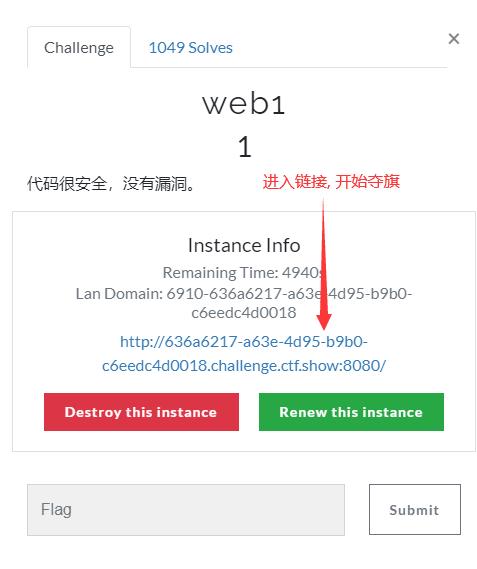

ctf.show 萌新模块的web1关, 这一关考察的是intval()函数转换字符串时的特性以及SQL的拼接绕过

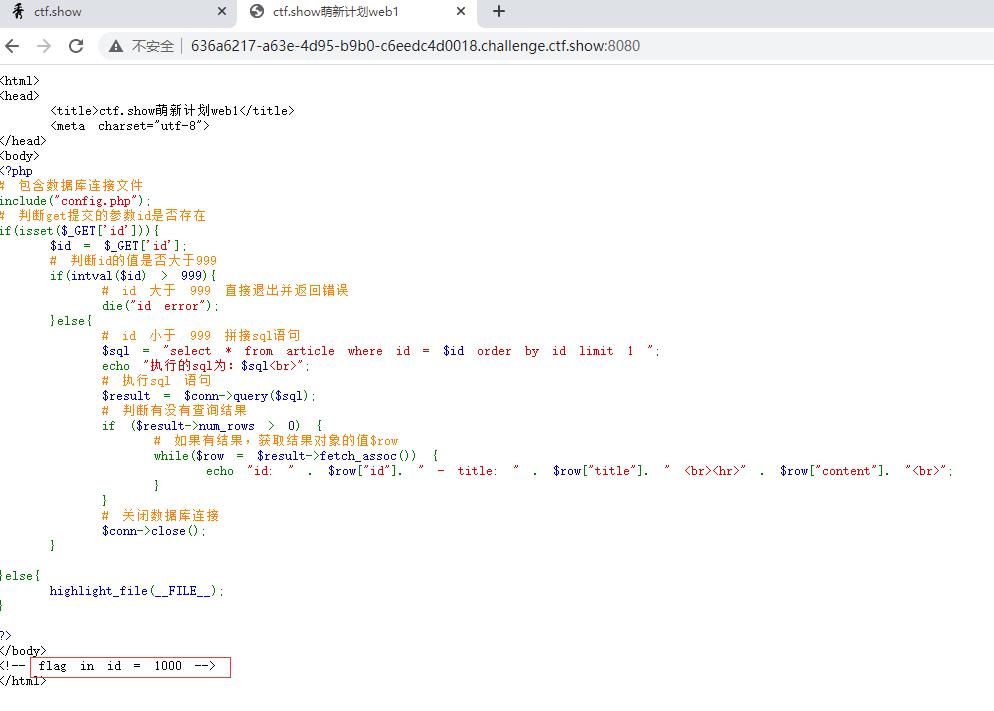

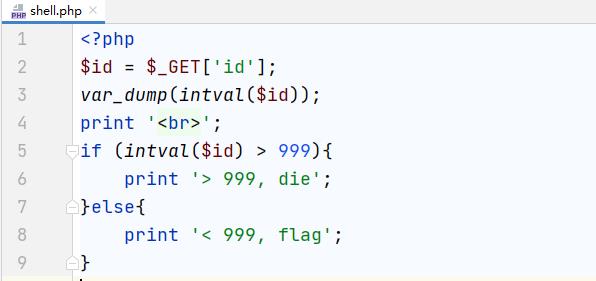

这一关直接就给了源码, 并提示我们 id = 1000 时, 就是flag

先分析一下源码, 首先是 intval()函数将参数id转换为数值型, id > 999直接die()结束程序, 也就是说我们传递的id不能大于 999, 明知道1000就是flag, 但不能直接传1000, 否则程序会直接die()结束, 传递的id 即不能大于999, 又需要查询 1000的值 , 这里我们可以通过 or( 逻辑或)来同时传递两个id, 一个id用于绕过intval($id) > 999 的验证, 另一个id 用来返回1000的查询结果, 也就是flag

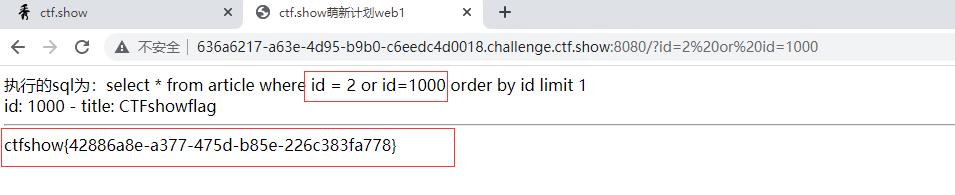

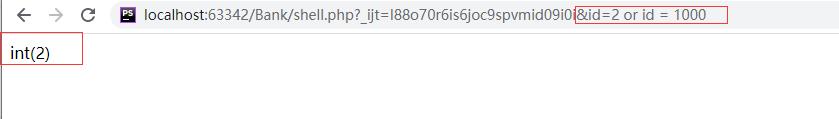

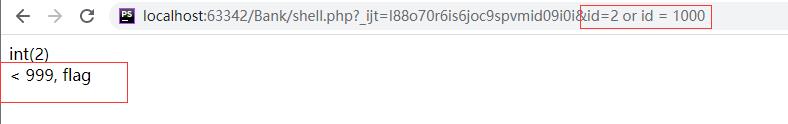

?id=2 or id=1000夺旗成功

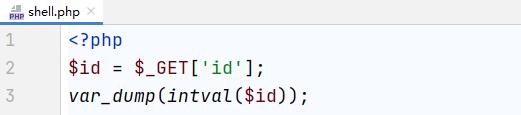

这里需要解释一下intval()函数的一些特性

intval()函数用来获取变量的整数值, 使用的时候常见的有两种情况

1. 转换整数时,返回整数本身

2. 转换字符串时, 会从字符串的开始进行转换,直到遇到一个非数字的字符,如果字符串的第一个字符不是整数,则返回0

当我们传递 id = 2 or id = 1000 时, 后台的执行结果会是下面这样

传递的参数 id = 2 or id = 1000 被当做一个字符串 ' 2 or id = 1000' , intval()函数会从字符串的开始进行转换, 直到遇到非数字的字符, 转换到or的时候, 由于or不是数字类型的字符, 从而停止转换, 转换的结果就只有 2

传递的参数 id = 2 or id = 1000 被intval()函数转换成2以后, 参与if条件判断自然不会大于999, 从而绕过了intval()的校验

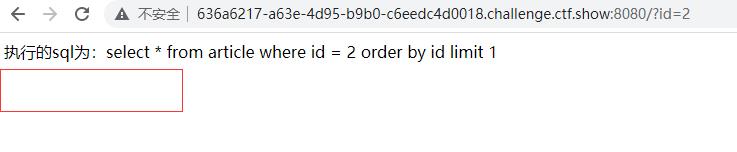

绕过intval()函数的校验以后自然就会执行后边的SQL语句, 我们先来查看id的具体返回结果

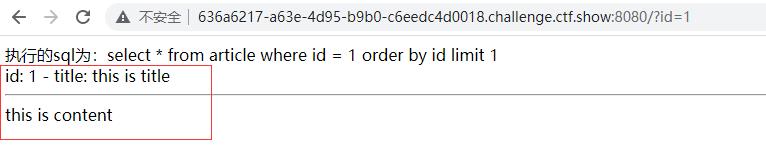

id = 1 的时候, 返回了id为1的信息

而当id = 2 的时候, 信息是空显示 , 也就是说数据库里没有id为2的信息

当我们输入的参数 id = 2 or id = 1000 参与SQL的执行时, 会变成下面这样

select * from article where id = 2 or id = 1000 order by id limit 1 SQL会同时查询2 和 1000 这两个id的信息, 刚才我们试过, id为2时, 没有信息, 那这条SQL查询的结果就只有 id = 1000 的信息, 从而返回flag

除此之外, 还有一些其他的答案, 在此关卡的靶场中可以正常获取flag, 但这些绕过只适用于php7.0以前的部分版本, 新版本中已经修复了这些漏洞, 以下是部分答案

字符串绕过 '1000'

二进制 0b1111101000

十六进制 0x38e

两次取反 ~~1000

以上是关于ctfshow-萌新-web1( 利用intval函数的特性获取敏感数据)的主要内容,如果未能解决你的问题,请参考以下文章