CTFshow刷题日记-WEB-信息收集

Posted Ocean:)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTFshow刷题日记-WEB-信息收集相关的知识,希望对你有一定的参考价值。

信息收集

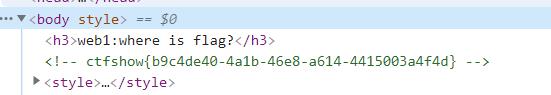

web1

题目提示开发注释未及时删除,所以直接f12

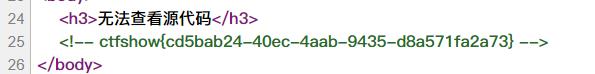

web2

提示:js前台拦截

ctrl+u查看源代码

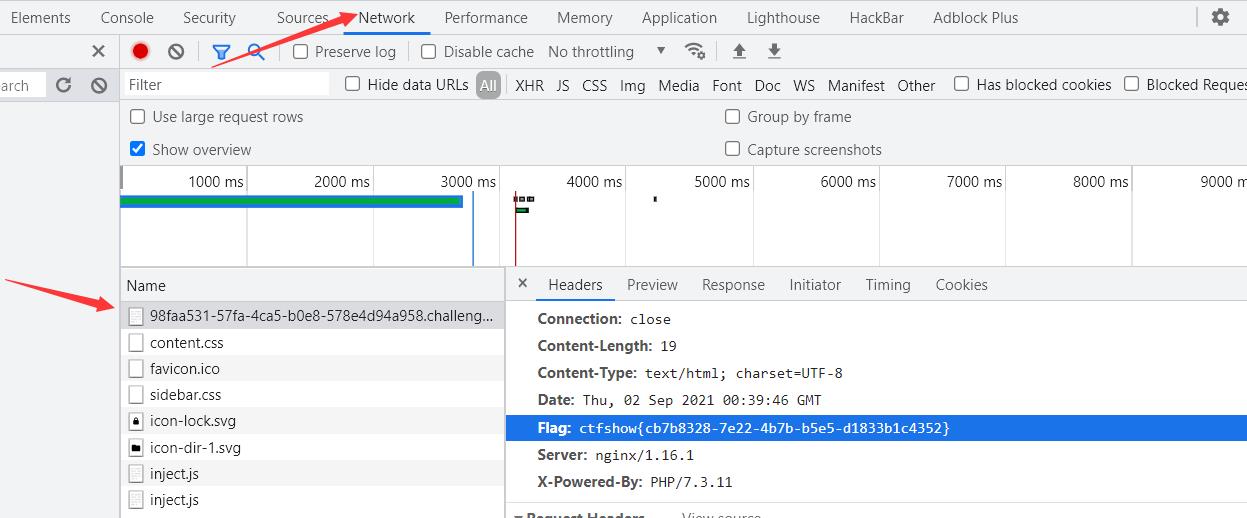

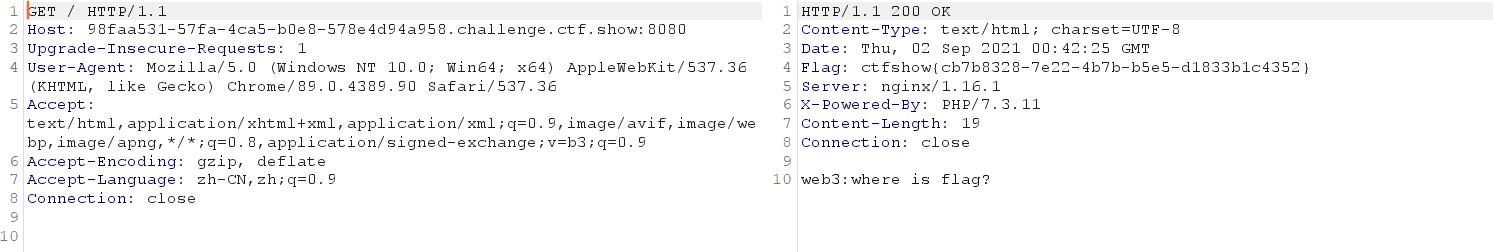

web3

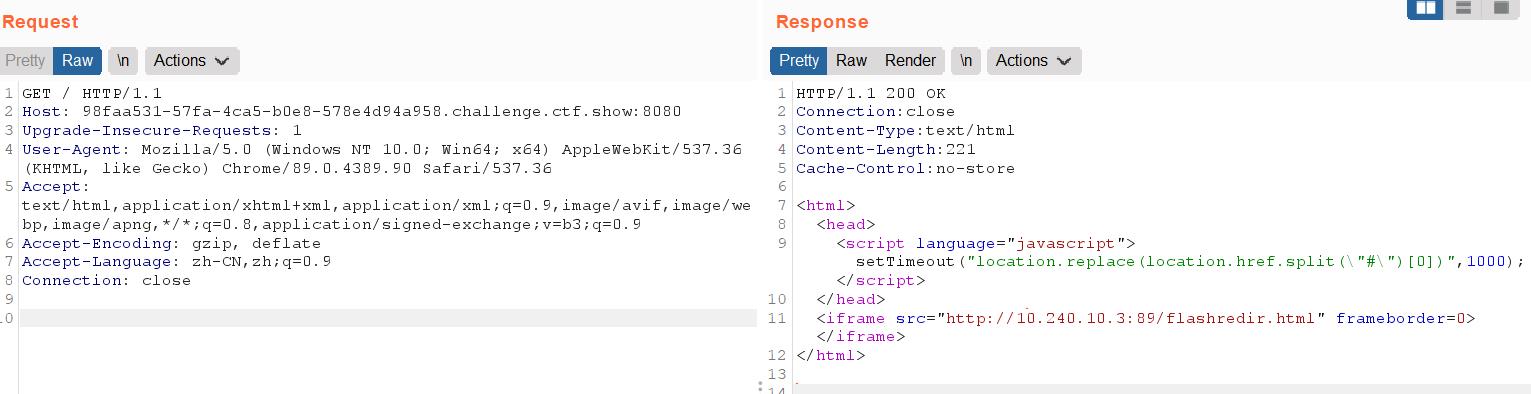

提示:没思路的时候抓个包看看,可能会有意外收获

浏览器f12 network

但是在burp中需要发送两次

第一次是重定向

web4

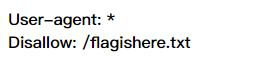

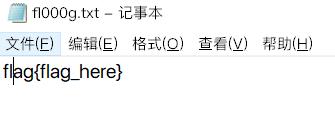

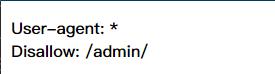

提示:总有人把后台地址写入robots,帮黑阔大佬们引路。

这都提示到这个份上了,直接访问rebots.txt即可

访问/flagishere.txt拿到flag

web5

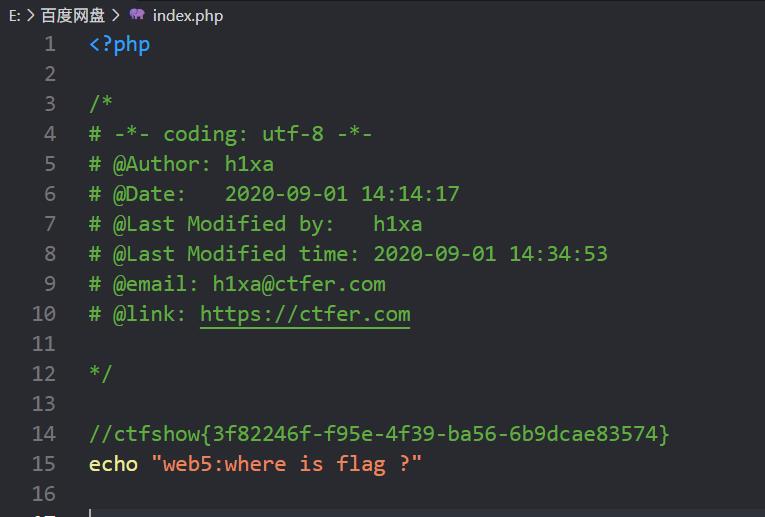

提示:phps源码泄露有时候能帮上忙

访问index.phps文件,发现存在并且直接下载,修改后缀名为php打开

tips:phps文件就是php的源代码文件,通常用于提供给用户(访问者)直接通过Web浏览器查看php代码的内容

web6

提示:解压源码到当前目录,测试正常,收工

解压源码忘记删除压缩包导致源码泄露

访问www.zip,下载文件

web7

提示:版本控制很重要,但不要部署到生产环境更重要。

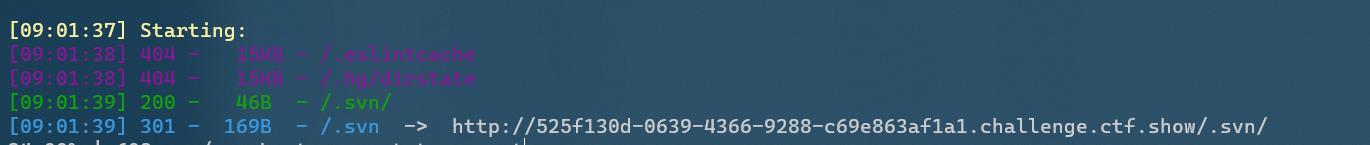

猜测是git泄露,用dirsearch扫一下

果然存在源码泄露

那就直接githack一波但是githack因为https的问题无法连接

直接访问:http://525f130d-0639-4366-9288-c69e863af1a1.challenge.ctf.show:8080/.git/

拿到flag

web8

提示:版本控制很重要,但不要部署到生产环境更重要。

上题git泄露这题猜测是svn泄露

直接访问:http://525f130d-0639-4366-9288-c69e863af1a1.challenge.ctf.show:8080/.svn/

web9

提示:发现网页有个错别字?赶紧在生产环境vim改下,不好,死机了

vim因为错误退出会生成一个.swp文件(原文件名加上.swp),这个文件是一个临时交换文件,用来备份缓冲区中的内容

访问index.php.swp,下载文件,修改后缀名为php查看flag

web10

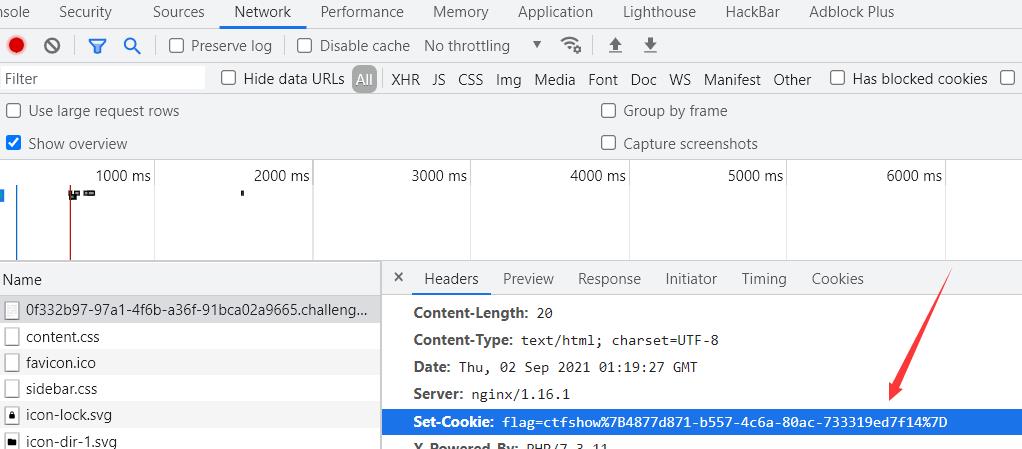

提示:cookie 只是一块饼干,不能存放任何隐私数据

直接f12 network

web11

提示:域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

http://dbcha.com查询ctfshow.com的信息

TXT记录,一般指某个主机名或域名的说明

各种记录的说明:https://www.huaweicloud.com/articles/68fd58eb20ea4ec43d7605d077eae9fd.html

web12

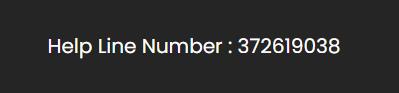

提示:有时候网站上的公开信息,就是管理员常用密码

猜测这就是密码

访问robots.txt

访问admin,弹出登录提示,用户admin,密码就是手机号,登录拿到flag

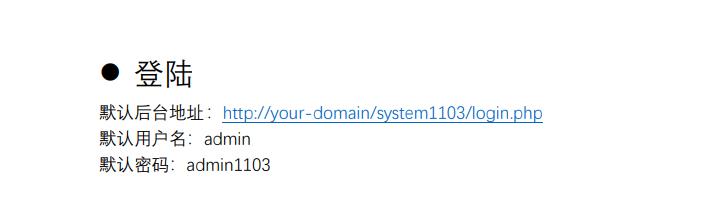

web13

提示:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

发现document可以点击,下载文件,发现默认用户名和密码

访问得到flag

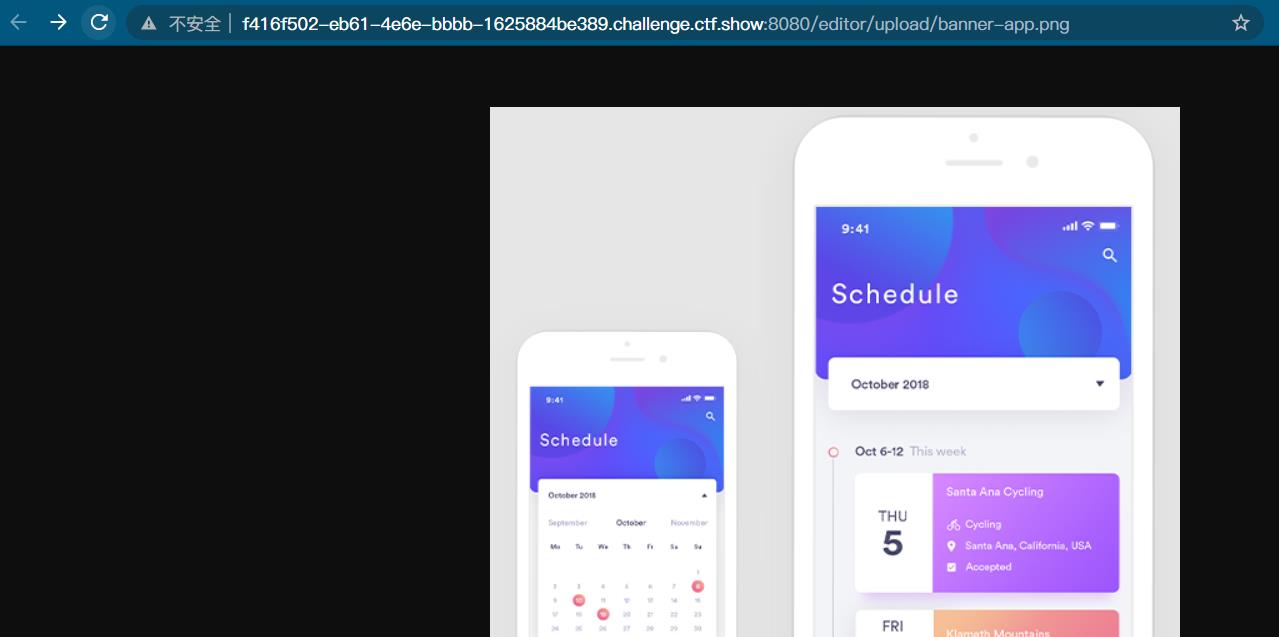

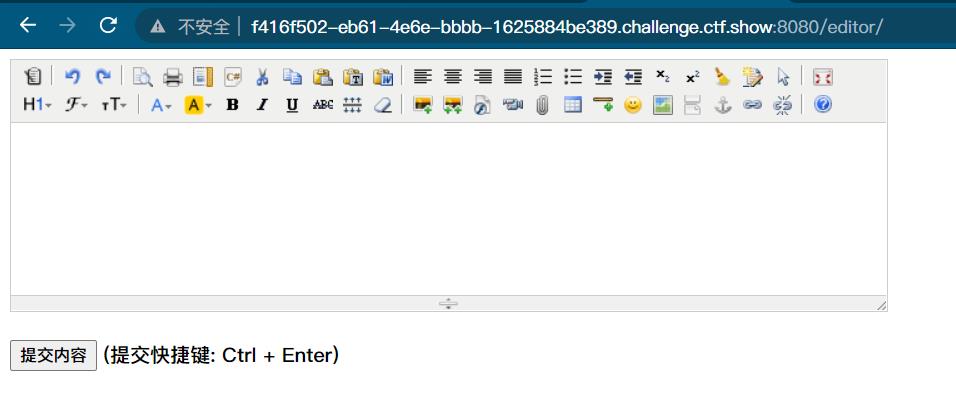

web14

提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

editor似乎有点东西,要特别注意

源码中发现有张图片在editor目录

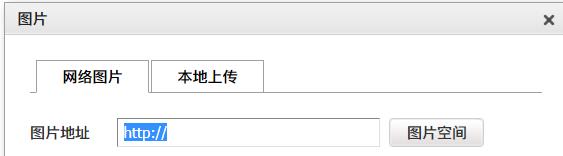

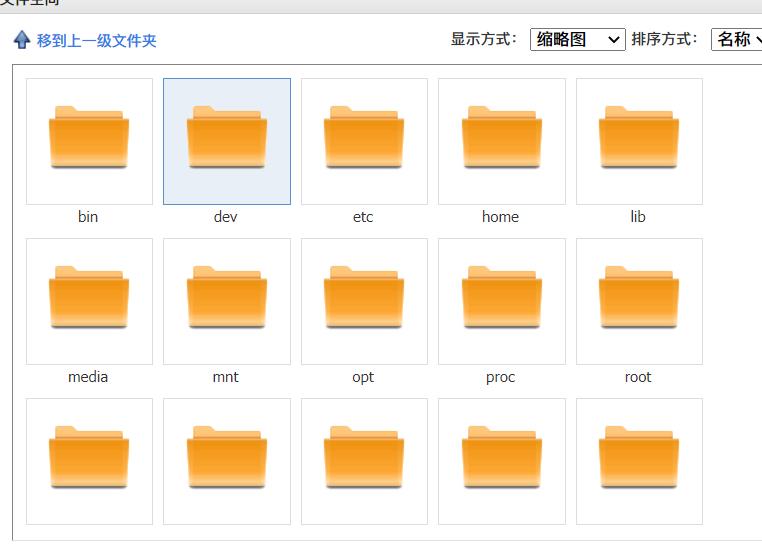

查看editor目录,发现富文本编辑器

图片-> 图片空间存在目录遍历漏洞

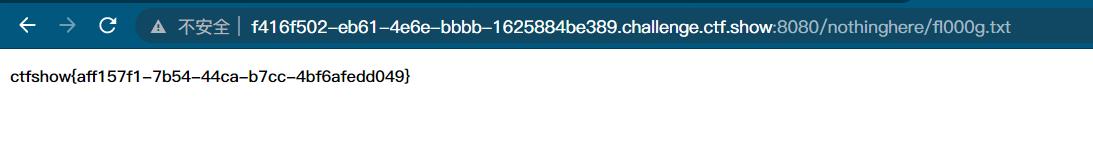

寻找flag

web15

提示:公开的信息比如邮箱,可能造成信息泄露,产生严重后果

底部发现提示的邮箱,估计和之前的号码泄露一样,所以尝试访问admin目录

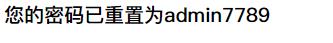

点击登录发现密码错误,估计邮箱就是密码了,然而并不正确,点击忘记密码,密码问题是所在城市,使用qq查询

登录拿到flag

web16

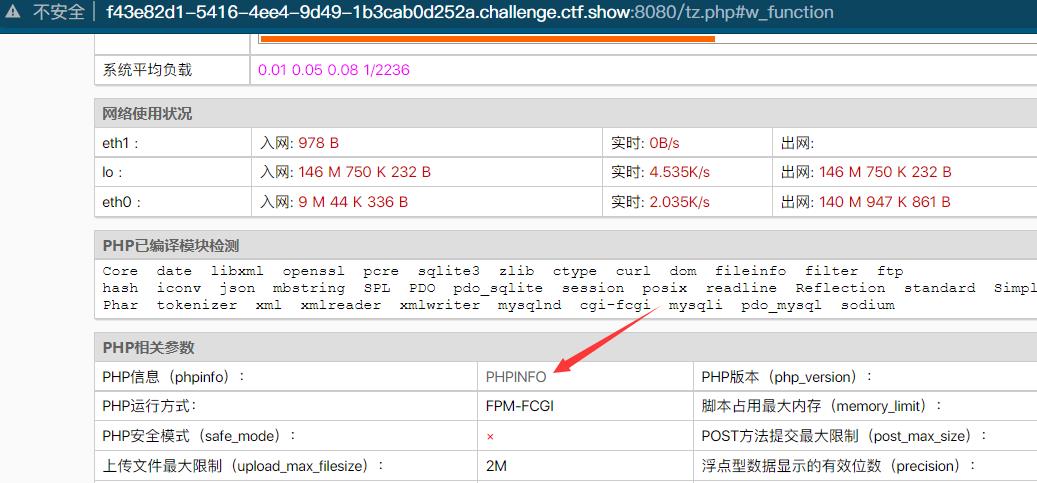

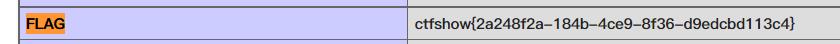

提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

估计就是phpinfo了

尝试phpinfo.php,info.php,结果是tz.php

点击PHPINFO进入phpinfo

web17

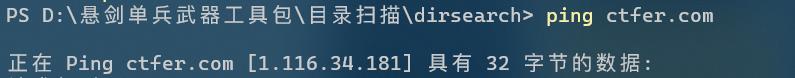

提示:透过重重缓存,查找到ctfer.com的真实IP,提交 flag{IP地址}

web18

提示:不要着急,休息,休息一会儿,玩101分给你flag

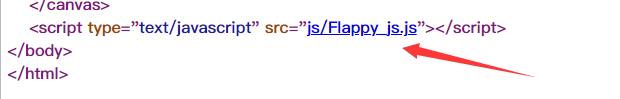

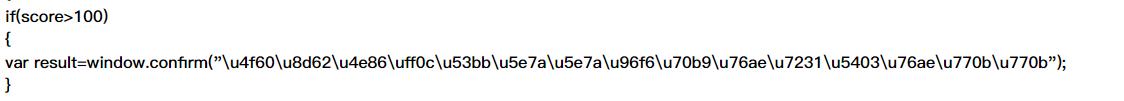

查看源码

查看js,发现大于100弹出这句话

unicode转中文

访问110.php拿到flag

web19

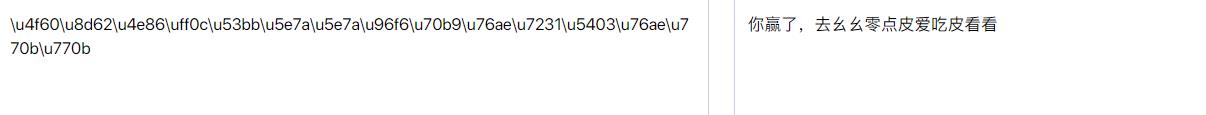

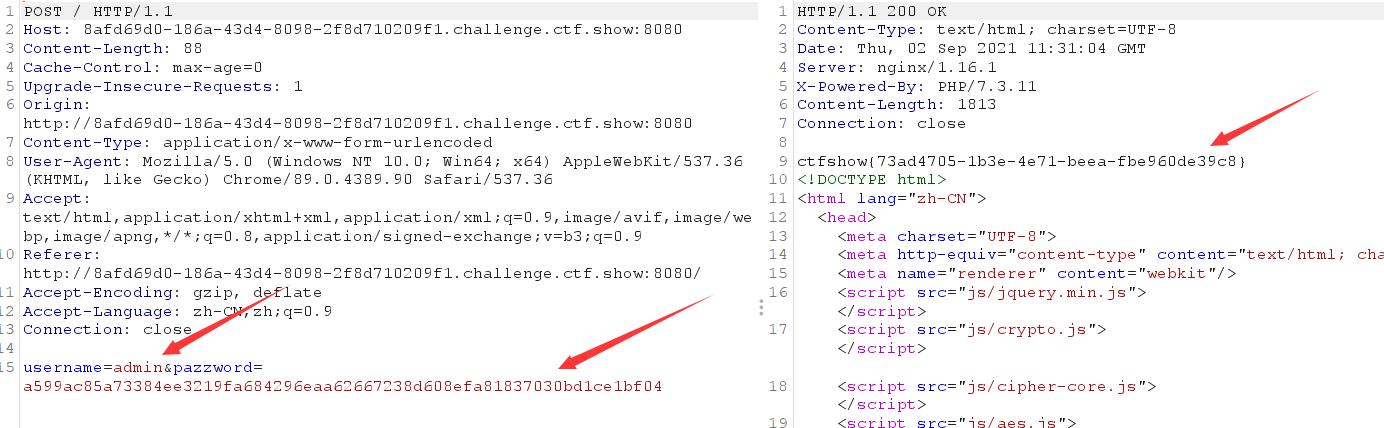

提示:密钥什么的,就不要放在前端了

密钥肯定在前端放着呢

发现源代码

......

<script type="text/javascript">

function checkForm(){

var key = "0000000372619038";

var iv = "ilove36dverymuch";

var pazzword = $("#pazzword").val();

pazzword = encrypt(pazzword,key,iv);

$("#pazzword").val(pazzword);

$("#loginForm").submit();

}

function encrypt(data,key,iv) { //key,iv:16位的字符串

var key1 = CryptoJS.enc.Latin1.parse(key);

var iv1 = CryptoJS.enc.Latin1.parse(iv);

return CryptoJS.AES.encrypt(data, key1,{

iv : iv1,

mode : CryptoJS.mode.CBC,

padding : CryptoJS.pad.ZeroPadding

}).toString();

}

</script>

<!--

error_reporting(0);

$flag="fakeflag"

$u = $_POST['username'];

$p = $_POST['pazzword'];

if(isset($u) && isset($p)){

if($u==='admin' && $p ==='a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04'){

echo $flag;

}

}

-->

</html>

第一眼看上去吆喝挺难的啊,还要逆向函数,但是仔细一想这只是在前端进行加密而我们又知道后端比较的内容,所以其实直接删除js函数即可,或者bp抓包绕过

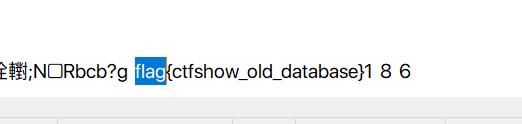

web20

提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

访问 /db/db.mdb

通过txt打开,搜索flag

仔细一想这只是在前端进行加密而我们又知道后端比较的内容,所以其实直接删除js函数即可,或者bp抓包绕过

[外链图片转存中…(img-sDNmmC2R-1630583186423)]

web20

提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

[外链图片转存中…(img-gWZ5KltA-1630583186424)]

访问 /db/db.mdb

通过txt打开,搜索flag

[外链图片转存中…(img-tnm32bj3-1630583186425)]

以上是关于CTFshow刷题日记-WEB-信息收集的主要内容,如果未能解决你的问题,请参考以下文章

CTFshow刷题日记-WEB-代码审计(web301-310)SQL注入SSRF打MySQLSSRF打FastCGISSRF文件读取

CTFshow刷题日记-WEB-SSTI(web361-372)