[工具使用]WhatWeb

Posted 拈花倾城

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[工具使用]WhatWeb相关的知识,希望对你有一定的参考价值。

因为想要面对一个新的开始,一个人必须有梦想、有希望、有对未来的憧憬。如果没有这些,就不叫新的开始,而叫逃亡。

————玛丽亚·杜埃尼亚斯

WhatWeb简介

web指纹扫描主要用于对应用名称(版本)、服务器软件(版本)、编程语言(版本)、应用框架(版本)四大特征的识别,以实现对目标应用的准确标识。现有产品比如知道创宇的:ZoomEye

网站指纹信息包括:应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等

设备指纹信息包括:应用名、版本、开放端口、操作系统、服务名、地理位置等

WhatWeb是一个基于Ruby语言的开源网站指纹识别软件,正如它的名字一样,whatweb能够识别各种关于网站的详细信息包括:CMS类型、博客平台、中间件、web框架模块、网站服务器、脚本类型、javascript库、IP、cookie等等。WhatWeb有超过1000个插件,每个插件都能识别不同的东西。WhatWeb还标识版本号,电子邮件地址,账户ID,Web框架模块,SQL错误等。

WhatWeb可以隐秘、快速、彻底或缓慢扫描。WhatWeb支持攻击级别来控制速度和可靠性之间的权衡。当在浏览器中访问网站时,该交易包含许多关于Web技术为该网站提供支持的提示。有时,单个网页访问包含足够的信息来识别网站,但如果没有,WhatWeb可以进一步询问网站。默认的攻击级别称为“被动”,速度最快,只需要一个网站的HTTP请求。这适用于扫描公共网站。在渗透测试中开发了更积极的模式。

用法(10小点)

1、参数

whatweb 域名

-i 指定要扫描的文件

-v 详细显示扫描的结果

-a 指定运行级别

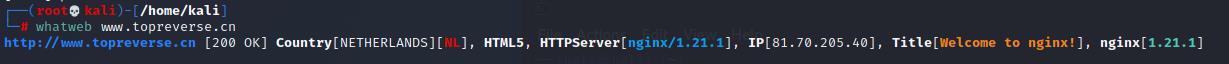

2、常规扫描

whatweb url

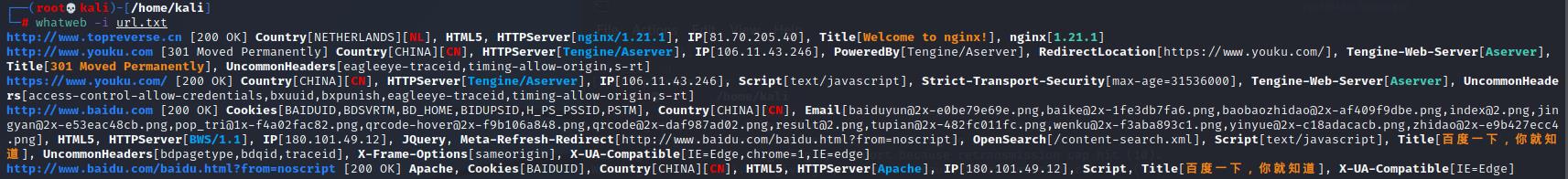

3、批量扫描

将url全部写入一个txt中

whatweb -i url.txt

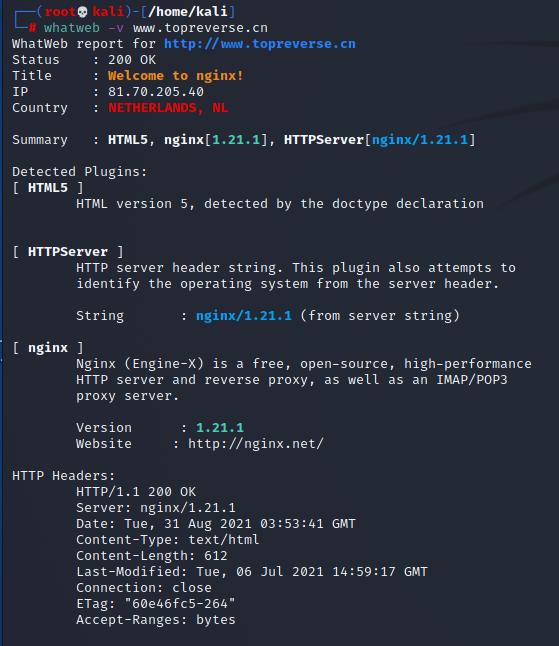

4、显示详细内容

和nmap一样 参数是-v

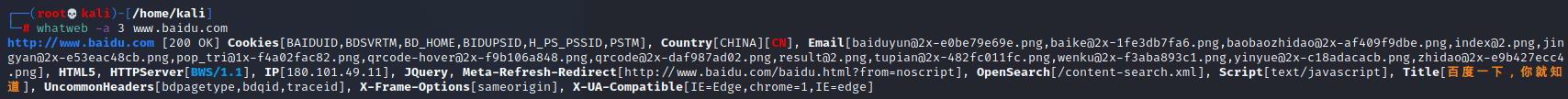

5、扫描强度

(1)whatweb有一个-aggression(简写为-a)参数,此参数后边可以跟数字1-4,分别对应4个不同的等级。

(2)tealthy 每个目标发送一次http请求,并且会跟随重定向

(3)unused 不可用(从2011年开始,此参数就是在开发状态

(4)aggressive 每个目标发送少量的http请求,这些请求时根据参数为1时结果确定的

(5)heavy 每个目标会发送大量的http请求,会去尝试每一个插件

whatweb -a 3 www.baidu.com

6、扫描内网(本地主机)

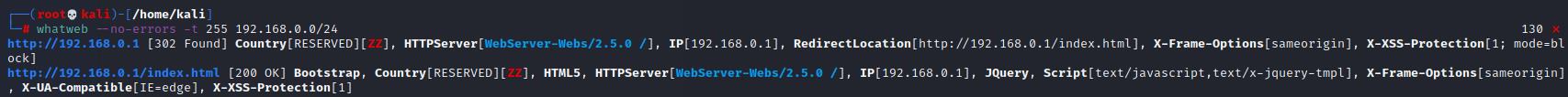

whatweb --no-errors -t 255 192.168.0.0/24 //可以和-a -v 参数结合使用

7、导出扫描结果到文件

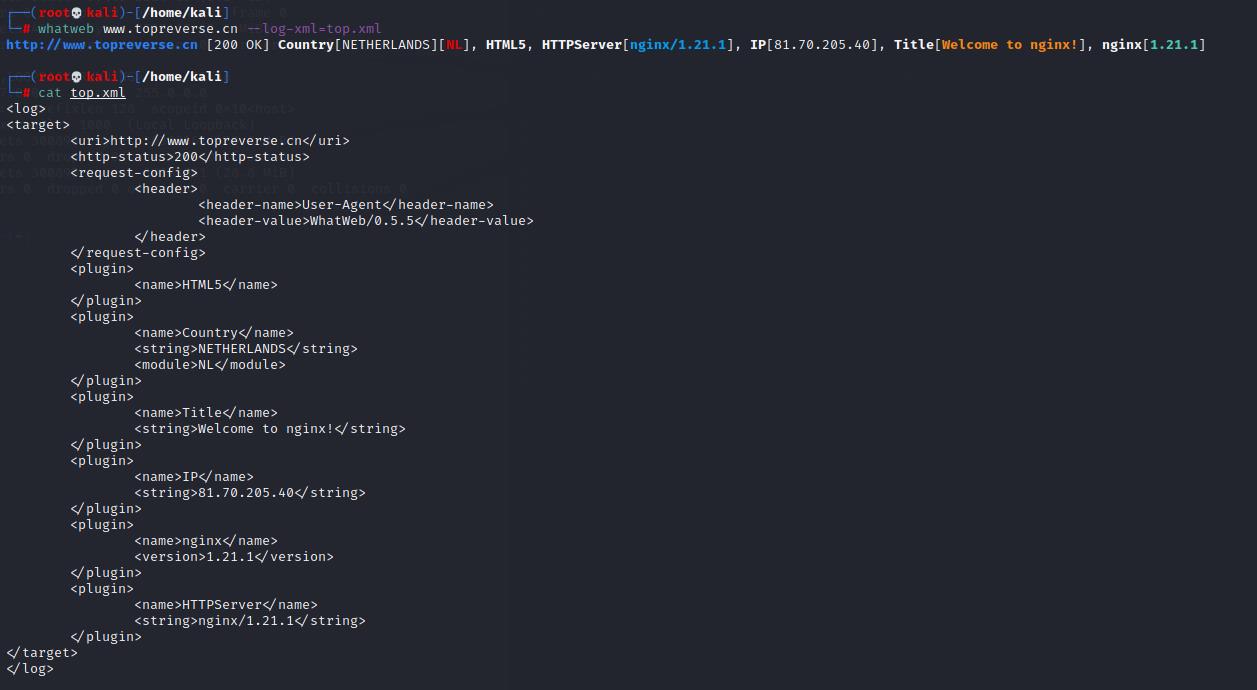

whatweb www.topreverse.cn --log-xml=re.txt

其他导出文件格式指令如下:

--log-brief=FILE 简单的记录,每个网站只记录一条返回信息

--log-verbose=FILE 详细输出

--log-xml=FILE 返回xml格式的日志

--log-json=FILE 以json格式记录日志

--log-json-verbose=FILE 记录详细的json日志

--log-magictree=FILE xml的树形结构

--log-object=FILE ruby对象格式

--log-mongo-database mongo数据库格式

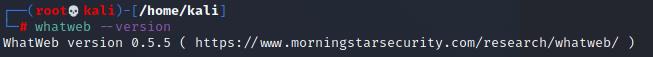

8、查看whatweb版本

whatweb -version

9、查看知道手册

whatweb -h

10、查看所有whatweb插件

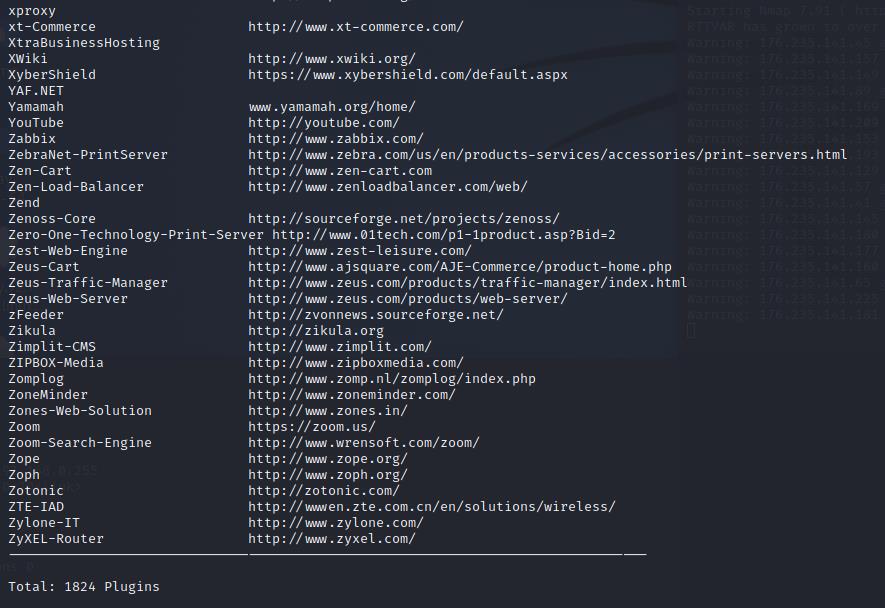

whatweb -l

希望大家可以有所收获!

以上是关于[工具使用]WhatWeb的主要内容,如果未能解决你的问题,请参考以下文章