加密算法之对称加密(AES加密) 及在jdk中应用

Posted 踩踩踩从踩

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了加密算法之对称加密(AES加密) 及在jdk中应用相关的知识,希望对你有一定的参考价值。

加密算法之安全hash算法、RSA非对称加密算法分析

前言

之前分析过加密算法中hash算法和非对称加密算法(RSA)包括费马小定理和欧拉函数推导了一下,对加密算法有个大概的理解,素数的应用,继续分析一下对称加密算法,并且在jdk中的应用。

AES概念

AES算法又叫高级加密标准,包括在https中都使用AES进行加密。是一种区块加密技术,把原文分成128位每块的数据,对每块单独进行加密

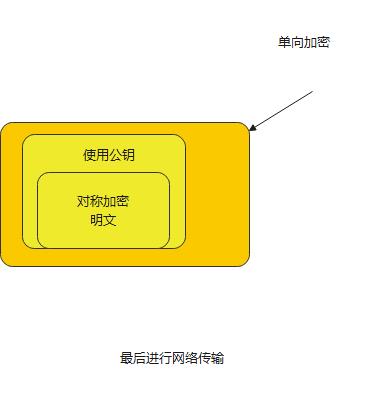

基本理解 在https 在网络中传输

https采用的套接字,加密组合方式不一样,自然就不一样,在浏览器请求的时候

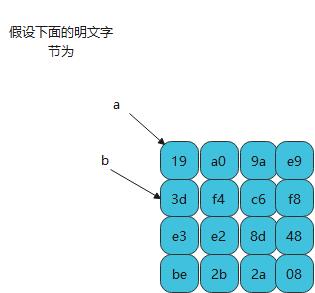

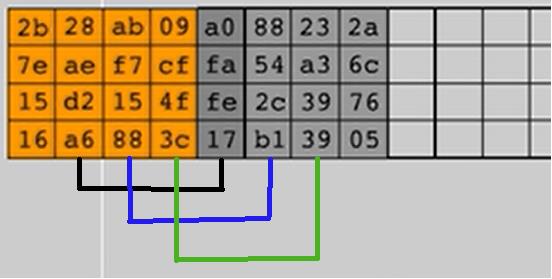

以128位一个区块位明文进行加密为例,对每一块进行加密和解密,16个字节

特点:

每次取16个字节进行加密。其中涉及到base64的概念,base64是二进制数据用字符表示。base64转换。

主要进行下面图进行变换

通过一块内容去分析如何加密的

需要进行字节替换 有S-BOX 替换

static uint8_t g_aes_sbox[256] =

{

// 0 1 2 3 4 5 6 7 8 9 a b c d e f

0x63, 0x7c, 0x77, 0x7b, 0xf2, 0x6b, 0x6f, 0xc5, 0x30, 0x01, 0x67, 0x2b, 0xfe, 0xd7, 0xab, 0x76, // 0

0xca, 0x82, 0xc9, 0x7d, 0xfa, 0x59, 0x47, 0xf0, 0xad, 0xd4, 0xa2, 0xaf, 0x9c, 0xa4, 0x72, 0xc0, // 1

0xb7, 0xfd, 0x93, 0x26, 0x36, 0x3f, 0xf7, 0xcc, 0x34, 0xa5, 0xe5, 0xf1, 0x71, 0xd8, 0x31, 0x15, // 2

0x04, 0xc7, 0x23, 0xc3, 0x18, 0x96, 0x05, 0x9a, 0x07, 0x12, 0x80, 0xe2, 0xeb, 0x27, 0xb2, 0x75, // 3

0x09, 0x83, 0x2c, 0x1a, 0x1b, 0x6e, 0x5a, 0xa0, 0x52, 0x3b, 0xd6, 0xb3, 0x29, 0xe3, 0x2f, 0x84, // 4

0x53, 0xd1, 0x00, 0xed, 0x20, 0xfc, 0xb1, 0x5b, 0x6a, 0xcb, 0xbe, 0x39, 0x4a, 0x4c, 0x58, 0xcf, // 5

0xd0, 0xef, 0xaa, 0xfb, 0x43, 0x4d, 0x33, 0x85, 0x45, 0xf9, 0x02, 0x7f, 0x50, 0x3c, 0x9f, 0xa8, // 6

0x51, 0xa3, 0x40, 0x8f, 0x92, 0x9d, 0x38, 0xf5, 0xbc, 0xb6, 0xda, 0x21, 0x10, 0xff, 0xf3, 0xd2, // 7

0xcd, 0x0c, 0x13, 0xec, 0x5f, 0x97, 0x44, 0x17, 0xc4, 0xa7, 0x7e, 0x3d, 0x64, 0x5d, 0x19, 0x73, // 8

0x60, 0x81, 0x4f, 0xdc, 0x22, 0x2a, 0x90, 0x88, 0x46, 0xee, 0xb8, 0x14, 0xde, 0x5e, 0x0b, 0xdb, // 9

0xe0, 0x32, 0x3a, 0x0a, 0x49, 0x06, 0x24, 0x5c, 0xc2, 0xd3, 0xac, 0x62, 0x91, 0x95, 0xe4, 0x79, // a

0xe7, 0xc8, 0x37, 0x6d, 0x8d, 0xd5, 0x4e, 0xa9, 0x6c, 0x56, 0xf4, 0xea, 0x65, 0x7a, 0xae, 0x08, // b

0xba, 0x78, 0x25, 0x2e, 0x1c, 0xa6, 0xb4, 0xc6, 0xe8, 0xdd, 0x74, 0x1f, 0x4b, 0xbd, 0x8b, 0x8a, // c

0x70, 0x3e, 0xb5, 0x66, 0x48, 0x03, 0xf6, 0x0e, 0x61, 0x35, 0x57, 0xb9, 0x86, 0xc1, 0x1d, 0x9e, // d

0xe1, 0xf8, 0x98, 0x11, 0x69, 0xd9, 0x8e, 0x94, 0x9b, 0x1e, 0x87, 0xe9, 0xce, 0x55, 0x28, 0xdf, // e

0x8c, 0xa1, 0x89, 0x0d, 0xbf, 0xe6, 0x42, 0x68, 0x41, 0x99, 0x2d, 0x0f, 0xb0, 0x54, 0xbb, 0x16 // f

};

- 在S-BOX中对应找到明文对应位置上的数据,替换明文中的内容如:19 在S-BOX中为d4 就用d4替换19原来的位置,做一遍替换;

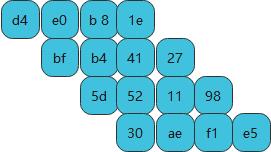

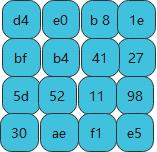

- 2.ShiftRows(行位移)对每一行执行行号次循环左移8位得到下面的

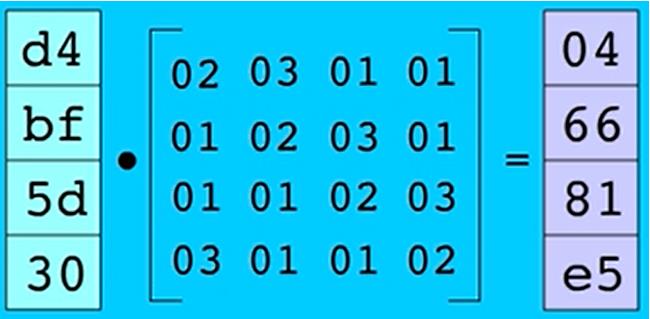

- 3.MixColumns(列混淆)对每一列都乘以MC距阵,再替换当前列

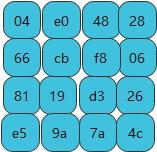

最后得到

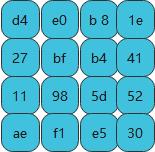

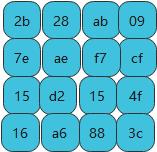

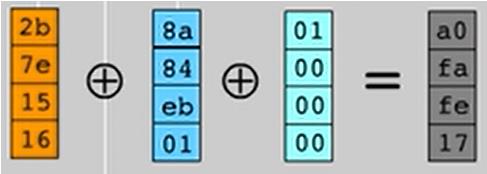

- 4.AddRoundKey(轮密钥加)

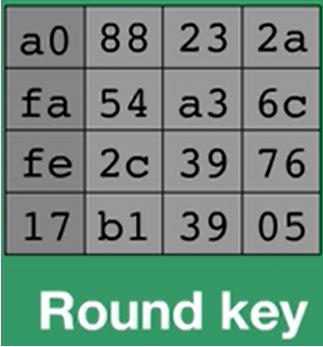

Round key第一次是使用密钥产生一个128位的安全随机数和明文进行异或得到的,上次的操作的结果和轮匙执行异或操作

密码的矩阵

- 然后得到

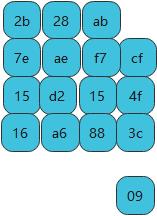

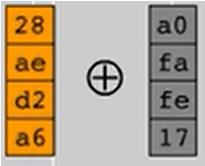

解密(密钥扩展)

做异或操作

- 先把最后一列的第一个移到最下面

- 把第一列异或上次结果再异或RCON距阵中的第一列,RCON中删除第一列

static uint8_t g_aes_invsbox[256] =

{

// 0 1 2 3 4 5 6 7 8 9 a b c d e f

0x52, 0x09, 0x6a, 0xd5, 0x30, 0x36, 0xa5, 0x38, 0xbf, 0x40, 0xa3, 0x9e, 0x81, 0xf3, 0xd7, 0xfb, // 0

0x7c, 0xe3, 0x39, 0x82, 0x9b, 0x2f, 0xff, 0x87, 0x34, 0x8e, 0x43, 0x44, 0xc4, 0xde, 0xe9, 0xcb, // 1

0x54, 0x7b, 0x94, 0x32, 0xa6, 0xc2, 0x23, 0x3d, 0xee, 0x4c, 0x95, 0x0b, 0x42, 0xfa, 0xc3, 0x4e, // 2

0x08, 0x2e, 0xa1, 0x66, 0x28, 0xd9, 0x24, 0xb2, 0x76, 0x5b, 0xa2, 0x49, 0x6d, 0x8b, 0xd1, 0x25, // 3

0x72, 0xf8, 0xf6, 0x64, 0x86, 0x68, 0x98, 0x16, 0xd4, 0xa4, 0x5c, 0xcc, 0x5d, 0x65, 0xb6, 0x92, // 4

0x6c, 0x70, 0x48, 0x50, 0xfd, 0xed, 0xb9, 0xda, 0x5e, 0x15, 0x46, 0x57, 0xa7, 0x8d, 0x9d, 0x84, // 5

0x90, 0xd8, 0xab, 0x00, 0x8c, 0xbc, 0xd3, 0x0a, 0xf7, 0xe4, 0x58, 0x05, 0xb8, 0xb3, 0x45, 0x06, // 6

0xd0, 0x2c, 0x1e, 0x8f, 0xca, 0x3f, 0x0f, 0x02, 0xc1, 0xaf, 0xbd, 0x03, 0x01, 0x13, 0x8a, 0x6b, // 7

0x3a, 0x91, 0x11, 0x41, 0x4f, 0x67, 0xdc, 0xea, 0x97, 0xf2, 0xcf, 0xce, 0xf0, 0xb4, 0xe6, 0x73, // 8

0x96, 0xac, 0x74, 0x22, 0xe7, 0xad, 0x35, 0x85, 0xe2, 0xf9, 0x37, 0xe8, 0x1c, 0x75, 0xdf, 0x6e, // 9

0x47, 0xf1, 0x1a, 0x71, 0x1d, 0x29, 0xc5, 0x89, 0x6f, 0xb7, 0x62, 0x0e, 0xaa, 0x18, 0xbe, 0x1b, // a

0xfc, 0x56, 0x3e, 0x4b, 0xc6, 0xd2, 0x79, 0x20, 0x9a, 0xdb, 0xc0, 0xfe, 0x78, 0xcd, 0x5a, 0xf4, // b

0x1f, 0xdd, 0xa8, 0x33, 0x88, 0x07, 0xc7, 0x31, 0xb1, 0x12, 0x10, 0x59, 0x27, 0x80, 0xec, 0x5f, // c

0x60, 0x51, 0x7f, 0xa9, 0x19, 0xb5, 0x4a, 0x0d, 0x2d, 0xe5, 0x7a, 0x9f, 0x93, 0xc9, 0x9c, 0xef, // d

0xa0, 0xe0, 0x3b, 0x4d, 0xae, 0x2a, 0xf5, 0xb0, 0xc8, 0xeb, 0xbb, 0x3c, 0x83, 0x53, 0x99, 0x61, // e

0x17, 0x2b, 0x04, 0x7e, 0xba, 0x77, 0xd6, 0x26, 0xe1, 0x69, 0x14, 0x63, 0x55, 0x21, 0x0c, 0x7d // f

};

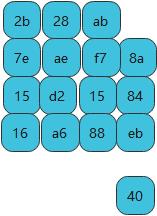

把矩阵进行异或 进行操作

- 把第一列异或上次结果再异或RCON距阵中的第一列,RCON中删除第一列

- 结果异或第二列 结果再与第三列异或 结果再与第四列异或

- 接下来以最后四列重复执行上面的所有操作,直到RCON用完,即得到明文

这也是最后加密和解密过程

AES代码实现

- 首先创建字符串用来获取对应的加密算法

public static String ALGORITHM="AES";- 创建加密算法键生产对象

public static byte[] encrypt(String content,String password) throws Exception{

//创建AES的key生产者

KeyGenerator kgen=KeyGenerator.getInstance(ALGORITHM);

}- 然后生成密钥,这里安全的随机数,密码学中使用的

public static byte[] encrypt(String content,String password) throws Exception{

//创建AES的key生产者

KeyGenerator kgen=KeyGenerator.getInstance(ALGORITHM);

//利用用户密码作为随机数初始化

kgen.init(128,new SecureRandom(password.getBytes()));

//根据用户密码,生成一个密钥 (所有对称算法通用的)

SecretKey secretKey=kgen.generateKey();

}- 对密钥 对密钥进行基本的编码,这些是通用的

public static byte[] encrypt(String content,String password) throws Exception{

//创建AES的key生产者

KeyGenerator kgen=KeyGenerator.getInstance(ALGORITHM);

//利用用户密码作为随机数初始化

kgen.init(128,new SecureRandom(password.getBytes()));

//根据用户密码,生成一个密钥 (所有对称算法通用的)

SecretKey secretKey=kgen.generateKey();

//对密钥进行基本的编码

byte[] enCodeFormat=secretKey.getEncoded();

//转换成AES专用的密钥 RoundKey

SecretKeySpec key=new SecretKeySpec(enCodeFormat,ALGORITHM);

//创建一个密码器

Cipher cipher=Cipher.getInstance(ALGORITHM);

}- 进行加密

public static byte[] encrypt(String content,String password) throws Exception{

//创建AES的key生产者

KeyGenerator kgen=KeyGenerator.getInstance(ALGORITHM);

//利用用户密码作为随机数初始化

kgen.init(128,new SecureRandom(password.getBytes()));

//根据用户密码,生成一个密钥 (所有对称算法通用的)

SecretKey secretKey=kgen.generateKey();

//对密钥进行基本的编码

byte[] enCodeFormat=secretKey.getEncoded();

//转换成AES专用的密钥 RoundKey

SecretKeySpec key=new SecretKeySpec(enCodeFormat,ALGORITHM);

//创建一个密码器

Cipher cipher=Cipher.getInstance(ALGORITHM);

//开始加密

byte[] byteContent=content.getBytes();

//初始化为加密模式

cipher.init(Cipher.ENCRYPT_MODE,key);

//加密

byte[] result=cipher.doFinal(byteContent);

//如果数据很多,就用 cipher.update(),最后才用cipher.doFinal()

return result;

}完成整个加密。主要是放到对称生成方法中的,默认16个字节的,如果数据很多,要放到数组中,在进行加密的。对于常用的加密算法都可以使用该方法。

JDK的支持

MessageDigest 单向加密

KeyGenerator 对称

KeyPairGenerator 非对称

解密

基本都是差不多的,只是将模式变一下,密码器重新初始化。

public static byte[] decrypt(byte[] content,String password) throws Exception{

//创建AES的key生产者

KeyGenerator kgen=KeyGenerator.getInstance(ALGORITHM);

//利用用户密码作为随机数初始化

kgen.init(128,new SecureRandom(password.getBytes()));

//根据用户密码,生成一个密钥 (所有对称算法通用的)

SecretKey secretKey=kgen.generateKey();

//对密钥进行基本的编码

byte[] enCodeFormat=secretKey.getEncoded();

//转换成AES专用的密钥 RoundKey

SecretKeySpec key=new SecretKeySpec(enCodeFormat,ALGORITHM);

//创建一个密码器

Cipher cipher=Cipher.getInstance(ALGORITHM);

//解密

cipher.init(Cipher.DECRYPT_MODE,key);

byte[] result=cipher.doFinal(content);

return result;

}数据量比较大时,写个循环进行解密。

RSA代码实现

首先指定key的位数, 指定公钥和私钥的文件

public static String ALGORITHM="RSA";

//指定key的位数 N的位数

public static int KEYSIZE=1024;//65536

//指定公钥的存放文件

public static String PUBLIC_KEY_FILE="public_key.dat";

//指定私钥的存放文件

public static String PRIVATE_KEY_FILE="private_key.dat";例如下面生成密钥对

/**

* 生成密钥对 公(e,n) 私(d,n)

*/

public static void generateKeyPair() throws Exception{

SecureRandom sr=new SecureRandom();

//需要一个KeyPairGenerator对象

KeyPairGenerator keyPairGenerator=KeyPairGenerator.getInstance(ALGORITHM);

keyPairGenerator.initialize(KEYSIZE,sr);

//生成密钥对

KeyPair keyPair=keyPairGenerator.generateKeyPair();

//得到公钥

Key publicKey=keyPair.getPublic();

//得到私钥

Key privateKey=keyPair.getPrivate();

//可以写入文件后,这两个文件分别放到服务器和客户端

ObjectOutputStream objectOutputStream1 = new ObjectOutputStream(new FileOutputStream(PUBLIC_KEY_FILE));

ObjectOutputStream objectOutputStream2 = new ObjectOutputStream(new FileOutputStream(PRIVATE_KEY_FILE));

objectOutputStream1.writeObject(publicKey);

objectOutputStream2.writeObject(privateKey);

objectOutputStream2.close();

objectOutputStream1.close();

}加密和解密的代码这里多了一步读取公钥和私钥的方法

//取出公钥

ObjectInputStream ois=new ObjectInputStream(new FileInputStream(PUBLIC_KEY_FILE));

Key key=(Key)ois.readObject();这里不过多的描述了

包括下面的单向加密

String result= Sha2Crypt.sha256Crypt("jett".getBytes());

System.out.println(result);总结

三种加密算法的来源都是分线性的函数,根据不同的组合方式进行加密,使得数据解密是非常困难的,就算是计算机的计算能力这么强的,也没办法计算出来。因此,了解过程是非常有必要的

以上是关于加密算法之对称加密(AES加密) 及在jdk中应用的主要内容,如果未能解决你的问题,请参考以下文章