常用对称加密算法之AES算法-CBC模式

Posted 鲲志说

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了常用对称加密算法之AES算法-CBC模式相关的知识,希望对你有一定的参考价值。

这个需求很简单就是存储数据库密码,因为链接数据库的需要用到,加密就必须要用对称加密算法,于是简单调研了一下对称加密算法,经过对比最后选择了AES算法-CBC模式

怎么理解对称加密

加密:接收秘钥key和明文,然后输出密文。

解密:通过key解密密文,得到明文

例: 加密 123 =》AES( 123 + key ) =》@#$ 解密 @#$ =》AES( key + @#$ ) =》123

对比

这里简单对我了解过的对称加密算法做个比较

| 算法 | 密钥长度 | 运算速度 | 安全性 | 资源消耗 |

|---|---|---|---|---|

| DES | 56/64 | 较快 | 低(完全依赖密钥,易受穷举搜索法攻击) | 中 |

| AES | 128/192/256 | 快 | 高(ECB模式生成固定密钥安全性低,CBC模式每次生成的密文都不同安全性高) | 低 |

| IDEA | 128 | 较慢 | 高(军事级,可抗差值分析和相关分析) | 中 |

1、DES(Data Encryption Standard):对称算法,数据加密标准,速度较快,适用于加密大量数据的场合;

2、IDEA(International Data Encryption Algorithm)国际数据加密算法,使用 128位密钥提供非常强的安全性;

3、AES(Advanced Encryption Standard):高级加密标准,对称算法,是下一代的加密算法标准,速度快,安全级别高,在21世纪AES 标准的一个实现是 Rijndael算法;

密钥长度直接决定加密强度,DES算法由于密钥过短,可以在短时间内被暴力破解,所以现在已经不安全了。

算法选择

既然要使用对称加密算法,那么就必须要考虑两点,安全性和性能,那么针对上面三种算法,显而易见的AES的CBC模式是不二之选

代码demo实现

import javax.crypto.Cipher;

import javax.crypto.spec.IvParameterSpec;

import javax.crypto.spec.SecretKeySpec;

import javax.xml.bind.DatatypeConverter;

import java.nio.charset.StandardCharsets;

import java.security.SecureRandom;

public class SecretUtil

//这里需要设置你的32位字节密钥

public static final String ENCRYPT_OR_DECRYPT_KEY = "1234567890abcdef1234567890abcdef";

// 256位密钥 = 32 bytes Key:

//CBC模式是安全性较高的AES加密模式,它需要一个随机数作为IV参数,这样对于同一份明文,每次生成的密文都不同

public static final byte[] BYTES_KEY = ENCRYPT_OR_DECRYPT_KEY.getBytes(StandardCharsets.UTF_8);

public static final String INSTANCE = "AES/CBC/PKCS5Padding";

public static final String AES = "AES";

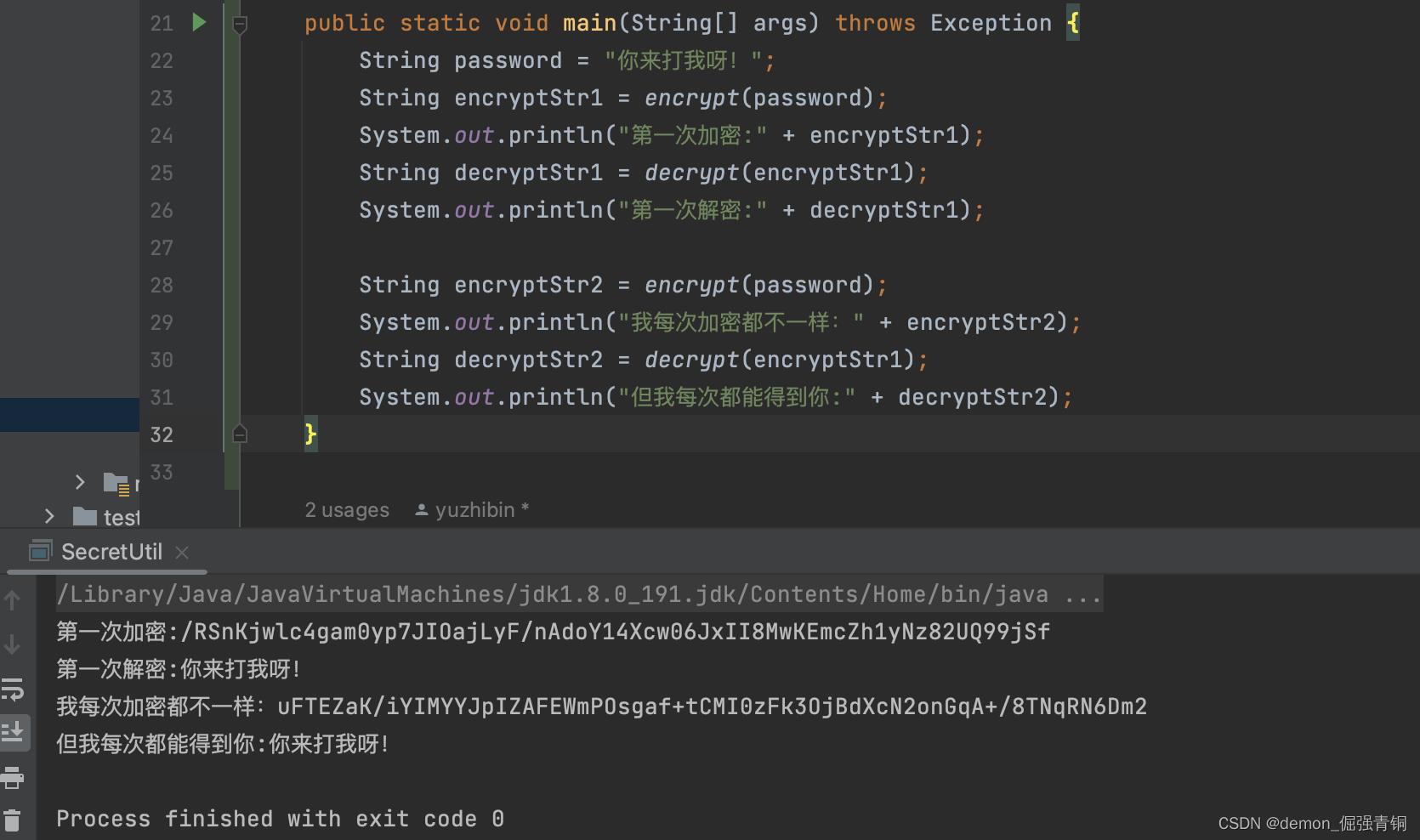

public static void main(String[] args) throws Exception

String password = "你来打我呀!";

String encryptStr1 = encrypt(password);

System.out.println("第一次加密:" + encryptStr1);

String decryptStr1 = decrypt(encryptStr1);

System.out.println("第一次解密:" + decryptStr1);

String encryptStr2 = encrypt(password);

System.out.println("我每次加密都不一样:" + encryptStr2);

String decryptStr2 = decrypt(encryptStr1);

System.out.println("但我每次都能得到你:" + decryptStr2);

// 加密

public static String encrypt(String password) throws Exception

Cipher cipher = Cipher.getInstance(INSTANCE);

SecretKeySpec keySpec = new SecretKeySpec(BYTES_KEY, AES);

// CBC模式需要生成一个16 bytes的initialization vector

SecureRandom sr = SecureRandom.getInstanceStrong();

byte[] iv = sr.generateSeed(16);

IvParameterSpec ivps = new IvParameterSpec(iv);

cipher.init(Cipher.ENCRYPT_MODE, keySpec, ivps);

byte[] data = cipher.doFinal(password.getBytes(StandardCharsets.UTF_8));

// IV不需要保密,把IV和密文一起返回

return DatatypeConverter.printBase64Binary(join(iv, data));

// 解密

public static String decrypt(String password) throws Exception

byte[] iv = new byte[16];

byte[] input = DatatypeConverter.parseBase64Binary(password);

byte[] data = new byte[input.length - 16];

// 把password分割成IV和密文

System.arraycopy(input, 0, iv, 0, 16);

System.arraycopy(input, 16, data, 0, data.length);

// 解密

Cipher cipher = Cipher.getInstance(INSTANCE);

SecretKeySpec keySpec = new SecretKeySpec(BYTES_KEY, AES);

IvParameterSpec ivps = new IvParameterSpec(iv);

cipher.init(Cipher.DECRYPT_MODE, keySpec, ivps);

return new String(cipher.doFinal(data), StandardCharsets.UTF_8);

public static byte[] join(byte[] bs1, byte[] bs2)

byte[] r = new byte[bs1.length + bs2.length];

System.arraycopy(bs1, 0, r, 0, bs1.length);

System.arraycopy(bs2, 0, r, bs1.length, bs2.length);

return r;

输出验证:

好了,对称加密算法之AES算法-CBC模式的简单应用就介绍到这里

参考文章:廖雪峰的官方网站-对称加密算法

常用的加密算法

一、对称加密算法

对称加密算法就是传统的用一个密码进行加密和解密。

常用的对称加密算法

| 算法 | 密钥长度 | 工作模式 | 填充模式 |

|---|---|---|---|

| DES | 56/64 | ECB/CBC/PCBC/CTR/… | NoPadding/PKCS5Padding/… |

| AES | 128/192/256 | ECB/CBC/PCBC/CTR/… | NoPadding/PKCS5Padding/PKCS7Padding/… |

| IDEA | 128 | ECB | PKCS5Padding/PKCS7Padding/… |

密钥长度直接决定加密强度,而工作模式和填充模式可以看成是对称加密算法的参数和格式选择。DES算法由于密钥过短,可以在短时间内被暴力破解,所以现在已经不安全了。AES算法是目前应用最广泛的加密算法。

ECB模式是最简单的AES加密模式,它只需要一个固定长度的密钥,固定的明文会生成固定的密文,这种一对一的加密方式会导致安全性降低,更好的方式是通过CBC模式,它需要一个随机数作为IV参数,这样对于同一份明文,每次生成的密文都不同。

总结

(1) 对称加密算法使用同一个密钥进行加密和解密,常用算法有DES、AES和IDEA等。

(2) 密钥长度由算法设计决定,AES的密钥长度是128/192/256位。

(3) 使用对称加密算法需要指定算法名称、工作模式和填充模式。

二、非对称加密算法

非对称加密就是加密和解密使用的不是相同的密钥:只有同一个公钥-私钥对才能正常加解密。公钥是可以公开的,而私钥是完全保密的。

如果小明要加密一个文件发送给小红,他应该首先向小红索取她的公钥,然后,他用小红的公钥加密,把加密文件发送给小红,此文件只能由小红的私钥解开,因为小红的私钥在她自己手里,所以,除了小红,没有任何人能解开此文件。

非对称加密的典型算法就是RSA算法,它是由Ron Rivest,Adi Shamir,Leonard Adleman这三个哥们一起发明的,所以用他们仨的姓的首字母缩写表示。

非对称加密相比对称加密的显著优点在于,对称加密需要协商密钥,而非对称加密可以安全地公开各自的公钥,在N个人之间通信的时候:使用非对称加密只需要N个密钥对,每个人只管理自己的密钥对。而使用对称加密需要则需要N*(N-1)/2个密钥,因此每个人需要管理N-1个密钥,密钥管理难度大,而且非常容易泄漏。

既然非对称加密这么好,那我们抛弃对称加密,完全使用非对称加密行不行?也不行。因为非对称加密的缺点就是运算速度非常慢,比对称加密要慢很多。

所以,在实际应用的时候,非对称加密总是和对称加密一起使用。假设小明需要给小红需要传输加密文件,他俩首先交换了各自的公钥,然后:

- 小明生成一个随机的AES口令,然后用小红的公钥通过RSA加密这个口令,并发给小红;

- 小红用自己的RSA私钥解密得到AES口令;

- 双方使用这个共享的AES口令用AES加密通信。

可见非对称加密实际上应用在第一步,即加密“AES口令”。这也是我们在浏览器中常用的HTTPS协议的做法,即浏览器和服务器先通过RSA交换AES口令,接下来双方通信实际上采用的是速度较快的AES对称加密,而不是缓慢的RSA非对称加密。

以RSA算法为例,它的密钥有256/512/1024/2048/4096等不同的长度。长度越长,密码强度越大,当然计算速度也越慢。

如果修改待加密的byte[]数据的大小,可以发现,使用512bit的RSA加密时,明文长度不能超过53字节,使用1024bit的RSA加密时,明文长度不能超过117字节,这也是为什么使用RSA的时候,总是配合AES一起使用,即用AES加密任意长度的明文,用RSA加密AES口令。

此外,只使用非对称加密算法不能防止中间人攻击。

三、签名算法

我们使用非对称加密算法的时候,对于一个公钥-私钥对,通常是用公钥加密,私钥解密。

如果使用私钥加密,公钥解密是否可行呢?实际上是完全可行的。

不过我们再仔细想一想,私钥是保密的,而公钥是公开的,用私钥加密,那相当于所有人都可以用公钥解密。这个加密有什么意义?

这个加密的意义在于,如果小明用自己的私钥加密了一条消息,比如小明喜欢小红,然后他公开了加密消息,由于任何人都可以用小明的公钥解密,从而使得任何人都可以确认小明喜欢小红这条消息肯定是小明发出的,其他人不能伪造这个消息,小明也不能抵赖这条消息不是自己写的。

因此,私钥加密得到的密文实际上就是数字签名,要验证这个签名是否正确,只能用私钥持有者的公钥进行解密验证。使用数字签名的目的是为了确认某个信息确实是由某个发送方发送的,任何人都不可能伪造消息,并且,发送方也不能抵赖。

在实际应用的时候,签名实际上并不是针对原始消息,而是针对原始消息的哈希进行签名,即:

signature = encrypt(privateKey, sha256(message))

对签名进行验证实际上就是用公钥解密:

hash = decrypt(publicKey, signature)

然后把解密后的哈希与原始消息的哈希进行对比。

因为用户总是使用自己的私钥进行签名,所以,私钥就相当于用户身份。而公钥用来给外部验证用户身份。

常用数字签名算法有:

- MD5withRSA

- SHA1withRSA

- SHA256withRSA

它们实际上就是指定某种哈希算法进行RSA签名的方式。

DSA签名

除了RSA可以签名外,还可以使用DSA算法进行签名。DSA是Digital Signature Algorithm的缩写,它使用ElGamal数字签名算法。

DSA只能配合SHA使用,常用的算法有:

- SHA1withDSA

- SHA256withDSA

- SHA512withDSA

和RSA数字签名相比,DSA的优点是更快。

ECDSA签名

椭圆曲线签名算法ECDSA:Elliptic Curve Digital Signature Algorithm也是一种常用的签名算法,它的特点是可以从私钥推出公钥。比特币的签名算法就采用了ECDSA算法,使用标准椭圆曲线secp256k1。BouncyCastle提供了ECDSA的完整实现。

总结

数字签名就是用发送方的私钥对原始数据进行签名,只有用发送方公钥才能通过签名验证。

数字签名用于:

- 防止伪造;

- 防止抵赖;

- 检测篡改。

常用的数字签名算法包括:MD5withRSA/SHA1withRSA/SHA256withRSA/SHA1withDSA/SHA256withDSA/SHA512withDSA/ECDSA等。

四、数字证书

我们知道,摘要算法用来确保数据没有被篡改,非对称加密算法可以对数据进行加解密,签名算法可以确保数据完整性和抗否认性,把这些算法集合到一起,并搞一套完善的标准,这就是数字证书。

因此,数字证书就是集合了多种密码学算法,用于实现数据加解密、身份认证、签名等多种功能的一种安全标准。

数字证书可以防止中间人攻击,因为它采用链式签名认证,即通过根证书(Root CA)去签名下一级证书,这样层层签名,直到最终的用户证书。而Root CA证书内置于操作系统中,所以,任何经过CA认证的数字证书都可以对其本身进行校验,确保证书本身不是伪造的。

要使用数字证书,首先需要创建证书。正常情况下,一个合法的数字证书需要经过CA签名,这需要认证域名并支付一定的费用。开发的时候,我们可以使用自签名的证书,这种证书可以正常开发调试,但不能对外作为服务使用,因为其他客户端并不认可未经CA签名的证书。

以HTTPS协议为例,浏览器和服务器建立安全连接的步骤如下:

- 浏览器向服务器发起请求,服务器向浏览器发送自己的数字证书;

- 浏览器用操作系统内置的Root CA来验证服务器的证书是否有效,如果有效,就使用该证书加密一个随机的AES口令并发送给服务器;

- 服务器用自己的私钥解密获得AES口令,并在后续通讯中使用AES加密。

上述流程只是一种最常见的单向验证。如果服务器还要验证客户端,那么客户端也需要把自己的证书发送给服务器验证,这种场景常见于网银等。

注意:数字证书存储的是公钥,以及相关的证书链和算法信息。私钥必须严格保密,如果数字证书对应的私钥泄漏,就会造成严重的安全威胁。如果CA证书的私钥泄漏,那么该CA证书签发的所有证书将不可信。数字证书服务商DigiNotar就发生过私钥泄漏导致公司破产的事故。

总结

数字证书就是集合了多种密码学算法,用于实现数据加解密、身份认证、签名等多种功能的一种安全标准。

数字证书采用链式签名管理,顶级的Root CA证书已内置在操作系统中。

数字证书存储的是公钥,可以安全公开,而私钥必须严格保密。

五、哈希算法

哈希算法(Hash)又称摘要算法(Digest),它的作用是:对任意一组输入数据进行计算,得到一个固定长度的输出摘要。

哈希算法最重要的特点就是:

- 相同的输入一定得到相同的输出;

- 不同的输入大概率得到不同的输出。

哈希算法的目的就是为了验证原始数据是否被篡改。

常用的哈希算法有:

| 算法 | 输出长度(位) | 输出长度(字节) |

|---|---|---|

| MD5 | 128 bits | 16 bytes |

| SHA-1 | 160 bits | 20 bytes |

| RipeMD-160 | 160 bits | 20 bytes |

| SHA-256 | 256 bits | 32 bytes |

| SHA-512 | 512 bits | 64 bytes |

总结

哈希算法可用于验证数据完整性,具有防篡改检测的功能;

常用的哈希算法有MD5、SHA-1等;

用哈希存储口令时要考虑彩虹表攻击。

以上是关于常用对称加密算法之AES算法-CBC模式的主要内容,如果未能解决你的问题,请参考以下文章