浅谈OpenStack T版服务组件--Keyston身份服务(#^.^#)

Posted 可乐卷儿

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了浅谈OpenStack T版服务组件--Keyston身份服务(#^.^#)相关的知识,希望对你有一定的参考价值。

提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

文章目录

一、Keyston身份服务简介

1、主要功能

- 身份认证:对用户进行身份认证,并对应权限范围

- 用户授权(令牌管理权限):以token令牌的方式标识用户对应拥有的权限范围

- 用户管理(寻址功能):提供用户访问资源的寻址功能(URL)

- 服务目录:所有服务的交互/调用,均需要keyston进行认证

2、管理对象

- User:指使用Openstack service的用户,nova glance(跑在OpenStack里面,是需要一个用户进行管理的)

- Project(Tenant):可以理解为一个人或服务所拥有的资源集合

- Role:用于划分权限,通过给User指定Role, 使User获得Role对应操作权限

- Authentication:确定用户身份的过程

- Token:是一个字符串表示,作为访问资源的令牌。Token包含了在指定范围和有效时间内可以被访问的资源

- Credentials:用于确认用户身份的凭证,用户的用户名和密码,或者是用户名和API密钥,或者身份管理服务提供的认证令牌。

- Service Openstack service, 即Openstack中运行的组件服务。如nova、swift、glance、 neutron、 cinder等

- Endpoint:一个可以通过网络来访问和定位某个Openstack service的地址,通常是一个URL(即apache的api (位置点))

3、keystone认证过程

- user 登陆(keystone 认证)

- user 进入控制台/命令行界面(位置点)

- user 发起创建虚拟的请求(向keystone认证指引位置点)

- 请求到达nova组件(向keystone认证 )

- nova会开始执行请求,并且调用创建实例所需要的glance、neutron等资源(向keystone

认证,指引对应服务的位置点) - glance和neutron 服务收到请求后(向keystone认证)才会给与nova对应的资源

- nova 拿到资源后,调用对应资源,创建实例,最后将创建结果返回给用户(成功? 失败? 原因)

二、Keystone身份服务组件安装

继上一篇OpenStack环境部署之后,进行Keystone身份服务组件安装

OpenStack组件安装的顺序

- Keystone (apache)

- glance

- nova

- neutron

- cinder

后面的文章也会安装这个顺序一一介绍并部署

1、理论知识

部署openstack组件时,需先行安装认证服务(keystone) ,而认证服务是使用Apache运行的,安装完成后才可以创建、管理账号,然后安装镜像服务(glance) 、计算服务(nova) 、网络服务(neutron)

其中计算服务和网络服务分为管理端和客户端,所以需要在openstack的管理端安装计算服务和网络服务的管理端,在创建虚拟机的node节点上安装计算服务和网络服务的客户端,最后安装

dashboard服务,openstack 各种组件的API都是通过apache运行的;

openstack的管理端负责创建、管理虚拟机过程的调度

通过openstack管理端创建虚拟机的相关数据最终都会记录到mysql(mariadb) 中; node节点没有权限往数据库中写数据,只有控制端有权限,并且node节点与控制端通讯是通过rabbitmq间接通讯,node节点会监听rabbitmq,控制端也会监听rabbitmq,控制端把创建虚拟机的指令发送到rabbitmq,由监听rabbitmq指定队列的node节点接收消息并创建虚拟机

2、创建数据库实例和数据库用户

[root@ct ~]# mysql -u root -p

MariaDB [(none)]> create database keystone;

MariaDB [(none)]> grant all privileges on keystone.* to 'keystone'@'localhost'identified by 'keystone_dbpass';

MariaDB [(none)]> grant all privileges on keystone.* to 'keystone'@'%' identified by 'keystone_dbpass';

MariaDB [(none)]> flush privileges;

MariaDB [(none)]> exit

3、安装、配置keystone、数据库、Apache

3.1、安装keystone、httpd、mod_wsgi

#mod_wsgi包的作用是让apache能够代理python程序的组件;openstack的各个组件,包括API都是用python写的,但访问的是apache,apache会把请求转发给python去处理,这些包只安装在controler节点

[root@ct ~]# yum -y install openstack-keystone httpd mod_wsgi

[root@ct ~]# cd /etc/keystone/

[root@ct ~]#cp -a keystone.conf{,.bak}

[root@ct ~]# grep -Ev "^$|#" keystone.conf.bak >keystone.conf

##通过pymysql模块访问mysql,指定用户名密码、数据库的域名、数据库名;--set:修改

[root@ct ~]# openstack-config --set /etc/keystone/keystone.conf database connection mysql+pymysql://keystone:keystone_dbpass@ct/keystone

##指定token的提供者;提供者就是keystone自己本身

[root@ct ~]# openstack-config --set /etc/keystone/keystone.conf token provider fernet

Fernet:一种安全的消息传递格式

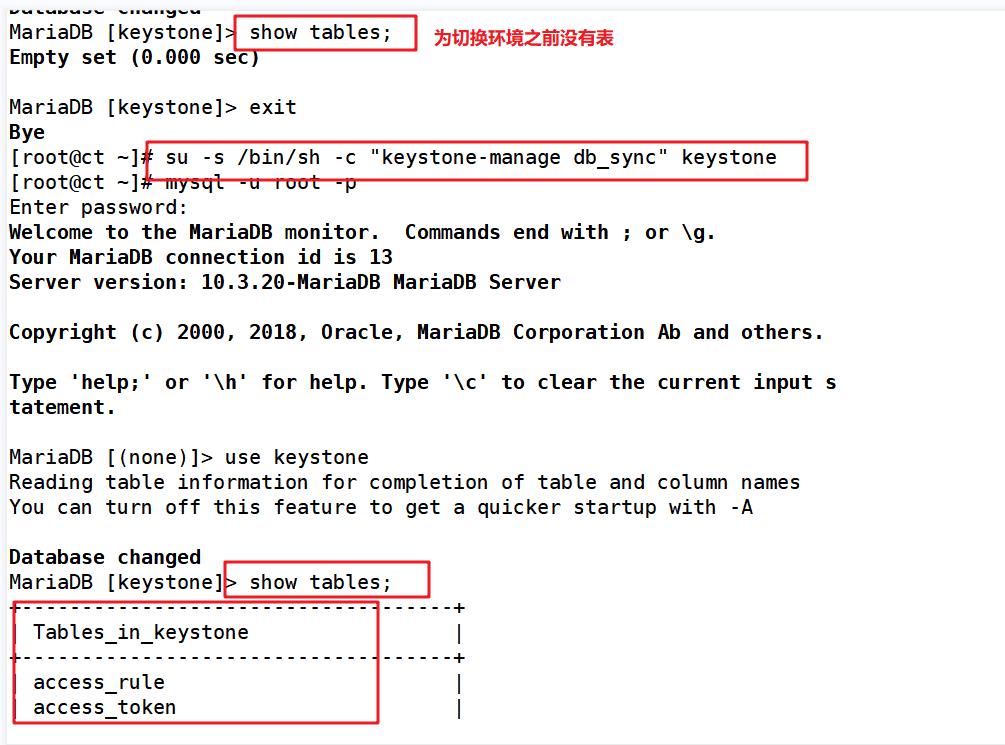

3.2、初始化认证服务数据库

[root@ct ~]# su -s /bin/sh -c "keystone-manage db_sync" keystone ##su切换环境;-s:指定切换的环境

3.3、初始化fernet 密钥存储库

(以下命令会生成两个密钥,生成的密钥放于/etc/keystone/目录下,用于加密数据)

[root@ct keystone]# keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone

[root@ct keystone]# keystone-manage credential_setup --keystone-user keystone --keystone-group keystone

3.4、配置bootstrap身份认证服务

[root@ct ~]# keystone-manage bootstrap --bootstrap-password ADMIN_PASS \\

--bootstrap-admin-url http://ct:5000/v3/ \\

--bootstrap-internal-url http://ct:5000/v3/ \\

--bootstrap-public-url http://ct:5000/v3/ \\

--bootstrap-region-id RegionOne ##指定一个区域名称

详解:

- 此步骤是:初始化openstack,会把openstack的admin用户的信息写入到mysql的user表中,以及url等其他信息写入到mysql的相关表中;

- admin-url:是管理网(如公有云内部openstack管理网络),用于管理虚拟机的扩容或删除;如果共有网络和管理网是一个网络,则当业务量大时,会造成无法通过openstack的控制端扩容虚拟机,所以需要一个管理网;

- internal-url:是内部网络,进行数据传输,如虚拟机访问存储和数据库、zookeeper等中间件,这个网络是不能被外网访问的,只能用于企业内部访问

- public-url:是共有网络,可以给用户访问的(如公有云) #但是此环境没有这些网络,则公用同一个网络

- 5000端口:是keystone提供认证的端口

以下部分指的是openstack多节点的配置

#需要在haproxy服务器上添加一条listen

#各种网络的url需要指定controler节点的域名,一般是haproxy的vip的域名(高可用模式)

3.3、初始化fernet 密钥存储库

(以下命令会生成两个密钥,生成的密钥放于/etc/keystone/目录下,用于加密数据)

[root@ct keystone]# keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone

[root@ct keystone]# keystone-manage credential_setup --keystone-user keystone --keystone-group keystone

3.4、配置bootstrap身份认证服务

[root@ct ~]# keystone-manage bootstrap --bootstrap-password ADMIN_PASS \\

--bootstrap-admin-url http://ct:5000/v3/ \\

--bootstrap-internal-url http://ct:5000/v3/ \\

--bootstrap-public-url http://ct:5000/v3/ \\

--bootstrap-region-id RegionOne ##指定一个区域名称

详解:

- 此步骤是:初始化openstack,会把openstack的admin用户的信息写入到mysql的user表中,以及url等其他信息写入到mysql的相关表中;

- admin-url:是管理网(如公有云内部openstack管理网络),用于管理虚拟机的扩容或删除;如果共有网络和管理网是一个网络,则当业务量大时,会造成无法通过openstack的控制端扩容虚拟机,所以需要一个管理网;

- internal-url:是内部网络,进行数据传输,如虚拟机访问存储和数据库、zookeeper等中间件,这个网络是不能被外网访问的,只能用于企业内部访问

- public-url:是共有网络,可以给用户访问的(如公有云) #但是此环境没有这些网络,则公用同一个网络

- 5000端口:是keystone提供认证的端口

以下部分指的是openstack多节点的配置

#需要在haproxy服务器上添加一条listen

#各种网络的url需要指定controler节点的域名,一般是haproxy的vip的域名(高可用模式)

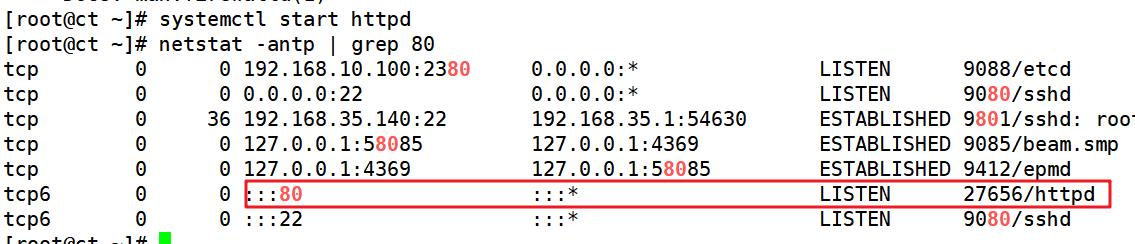

3.5、配置Apache HTTP服务器

[root@ct ~]# echo “ServerName controller” >> /etc/httpd/conf/httpd.conf

- 创建配置文件

安装完mod_wsgi包后,会生成 wsgi-keystone.conf 这个文件,文件中配置了虚拟主机及监听了5000端口,mod_wsgi就是python的网关

[root@ct ~]# ln -s /usr/share/keystone/wsgi-keystone.conf /etc/httpd/conf.d/

- 开启服务

[root@ct conf.d]# systemctl enable httpd

Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.

[root@ct conf.d]# systemctl start httpd

- 配置管理员账户的环境变量

#这些环境变量用于创建角色和项目使用,但是创建角色和项目需要有认证信息,所以通过环境变量声明用户名和密码等认证信息,欺骗openstack已经登录且通过认证,这样就可以创建项目和角色;也就是把admin用户的验证信息通过声明环境变量的方式传递给openstack进行验证,实现针对openstack的非交互式操作

[root@ct ~]# vim ~/.bashrc

export OS_USERNAME=admin #控制台登陆用户名

export OS_PASSWORD=ADMIN_PASS #控制台登陆密码

export OS_PROJECT_NAME=admin

export OS_USER_DOMAIN_NAME=Default

export OS_PROJECT_DOMAIN_NAME=Default

export OS_AUTH_URL=http://ct:5000/v3

export OS_IDENTITY_API_VERSION=3

export OS_IMAGE_API_VERSION=2

[root@ct ~]# source ~/.bashrc

- 通过配置环境变量,可以使用openstack命令进行一些操作,示例:

[root@ct ~]# openstack user list

+----------------------------------+-------+

| ID | Name |

+----------------------------------+-------+

| b32a7e1c54a64c119a34d87671db506d | admin |

+----------------------------------+-------+

4、创建OpenStack 域、项目、用户和角色

- 创建一个项目(project)

创建在指定的domain(域)中,指定描述信息,project名称为service(可使用openstack domain list 查询)

[root@ct ~]# openstack project create --domain default --description "Service Project" service

+-------------+----------------------------------+

| Field | Value |

+-------------+----------------------------------+

| description | Service Project |

| domain_id | default |

| enabled | True |

| id | c6ac576779cf49ec9b4f7db4ebf192bb |

| is_domain | False |

| name | service |

| options | {} |

| parent_id | default |

| tags | [] |

+-------------+----------------------------------+

- 创建角色(可使用openstack role list查看)

[root@ct ~]# openstack role create user

+-------------+----------------------------------+

| Field | Value |

+-------------+----------------------------------+

| description | None |

| domain_id | None |

| id | a2b79488096347bcb6f92309588d22aa |

| name | user |

| options | {} |

+-------------+----------------------------------+

- 查看openstack 角色列表

[root@ct ~]# openstack role list

+----------------------------------+--------+

| ID | Name |

+----------------------------------+--------+

| 22a92e34abcb43b3b06baf91a0446454 | member |

| 33a21b792391492e901123ed5f2ef289 | admin |

| 4aca927749c64340b7e8cb8919ff3783 | reader |

| a2b79488096347bcb6f92309588d22aa | user |

+----------------------------------+--------+

admin为管理员

member为 租户

user:用户

4. 查看是否可以不指定密码就可以获取到token信息(验证认证服务)

[root@ct ~]# openstack token issue

+------------+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

| Field | Value |

+------------+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

| expires | 2021-08-23T18:30:36+0000 |

| id | gAAAAABhI9s83Y7nbV7DM-yLpUoweqBr_wrqECOu_s7hPQ8237vCDYAQc7pAIHPjydXSIUXIobzWhzxPIc77lrKTuA7QKPWmHbsIeuh7PDecqtS6GTLZHU9Oj43P9JyxRMBUMt6-tYEhBeA9zlQyzeJn7O3cKPM_GsgE8KZp7PtiAn06xeGfH-Y |

| project_id | 9ef7240bb96b4a17be37e04facfc8931 |

| user_id | b32a7e1c54a64c119a34d87671db506d |

+------------+-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------+

三、小结

Keystone 组件是作为OpenStack 集群中统一认证、授权的模块,其核心功能就是针对于User(用户)、Tenant(租户)、Role(角色)、Token(令牌/凭证)的控制(手工编译部署即围绕此功能展开的)

- User:使用 openstack 的用户。

- Project/Tenant:租户,可以理解为一个人、项目或者组织拥有的资源的合集。在一个租户中可以拥有很多个用户,这些用户可以根据权限的划分使用租户中的资源。

- Role:角色,用于分配操作的权限。角色可以被指定给用户,使得该用户获得角色对应的操作权限。

- Token:指的是一串比特值或者字符串,用来作为访问资源的记号。Token 中含有可访问资源的范围和有效时间,token 是用户的一种凭证,需要使用正确的用户名和密码向 Keystone 服务申请才能得到 token。

- 使用手动部署的模式搭建OpenStack的思路:

- 分模块部署

- 部署keystone模块的基础环境(下载依赖包、组件包、第三方工具/插件)

- 创建、开启此模块的功能(以keystone为例,创建并初始化认证数据库、修改配置文件、初始化密钥-fernet格式、配置身份认证服务)

- 验证

以上是关于浅谈OpenStack T版服务组件--Keyston身份服务(#^.^#)的主要内容,如果未能解决你的问题,请参考以下文章

浅谈OpenStack T版服务组件--Nova计算服务(#^.^#)(持续更新~~~)

浅谈OpenStack T版服务组件--Glance镜像服务(#^.^#)

浅谈OpenStack T版服务组件--Keyston身份服务(#^.^#)

浅谈OpenStack T版服务组件--Keyston身份服务(#^.^#)