Lab: Username enumeration via subtly different responses 通过细微的差别的响应来甄别用户名靶场复盘

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Lab: Username enumeration via subtly different responses 通过细微的差别的响应来甄别用户名靶场复盘相关的知识,希望对你有一定的参考价值。

靶场内容

This lab is subtly vulnerable to username enumeration and password brute-force attacks. It has an account with a predictable username and password, which can be found in the following wordlists:

Candidate usernames

Candidate passwords

To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page.

开始测试:

- 按照惯例胡乱输入用户名和密码,返回的是Invalid username or password,所以我们不能甄别到底是用户名错了还是密码错了,但是burp工具强大,有办法

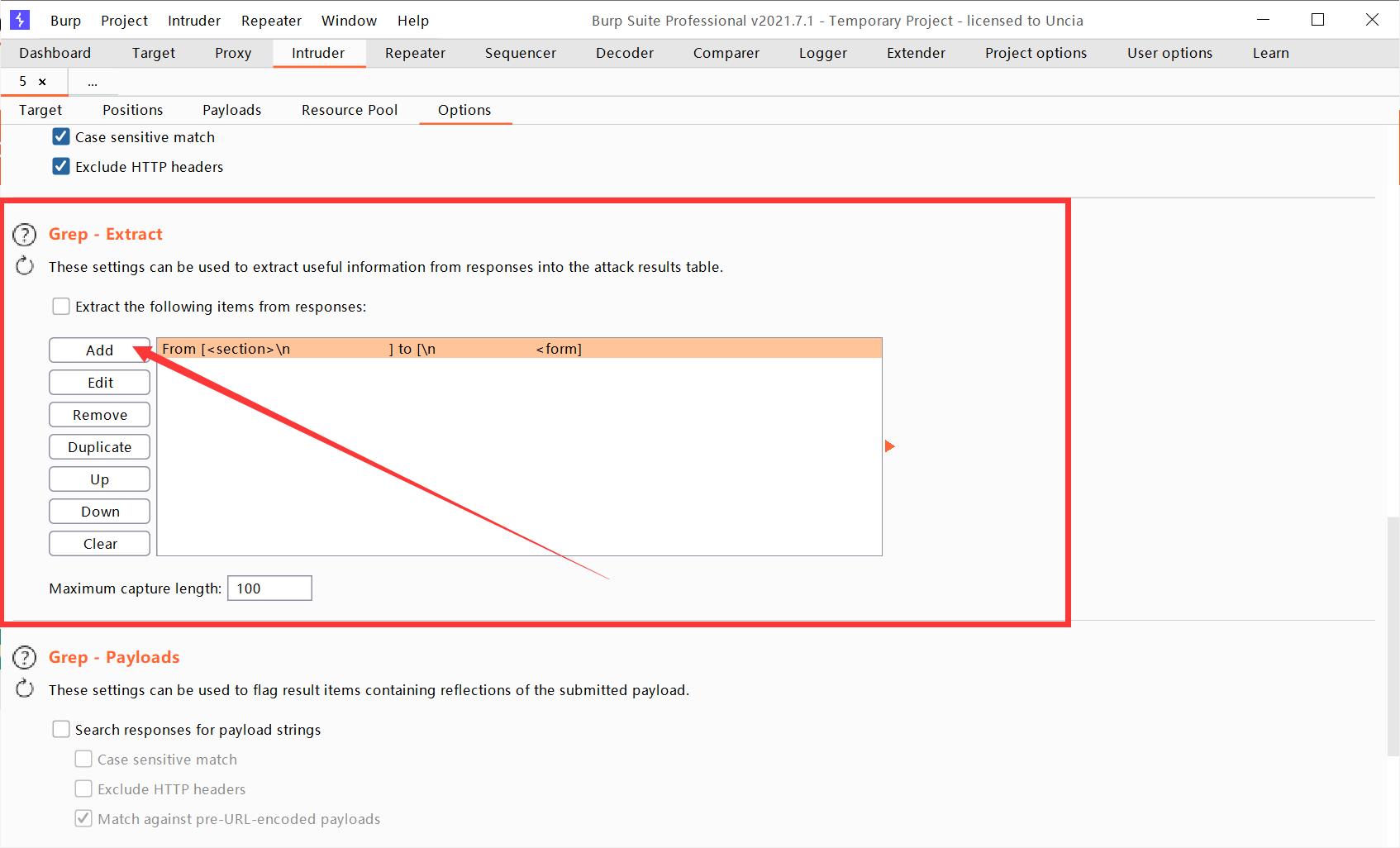

- 我们对username进行一波暴力破解,但是需要在option里面找到Grep - Extract,然后add,点击fetch,最后框柱两个标签中的Invalid Username Or password,这是什么意思?这个工具的作用就是匹配从选框的开头到结尾的内容。

- 相信工具,当你进行攻击的时候,用刚刚选取的内容进行排序,第一个账户可能有问题,把它点开,也许你第一时间发现不了,但是仔细看,你发现,细微的差别是,第一个账户没 有句号后面的账户都有句号,账户azureuser

- 爆破密码:重定向302即是密码:letmein

- 登录即破解

以上是关于Lab: Username enumeration via subtly different responses 通过细微的差别的响应来甄别用户名靶场复盘的主要内容,如果未能解决你的问题,请参考以下文章

Lab: Username enumeration via different responses:通过不同的响应来验证用户名是否正确复盘

Lab: Username enumeration via subtly different responses 通过细微的差别的响应来甄别用户名靶场复盘

BTS PenTesting Lab-Injection-sql injection-authentication bypass