Lab: Broken brute-force protection, IP block;缺陷暴力防御,IP锁靶场复盘

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Lab: Broken brute-force protection, IP block;缺陷暴力防御,IP锁靶场复盘相关的知识,希望对你有一定的参考价值。

靶场内容

This lab is vulnerable due to a logic flaw in its password brute-force protection. To solve the lab, brute-force the victim’s password, then log in and access their account page.

Your credentials: wiener:peter

Victim’s username: carlos

Candidate passwords

复盘:

- 这是一个带有IP记录的靶场环境,多个IP试错密码会被有1min的“反省”时间

- 但是我们可以使用间接性得正确登录我们已知账号来绕过反省时间的发生,从而达到暴力破解的目的

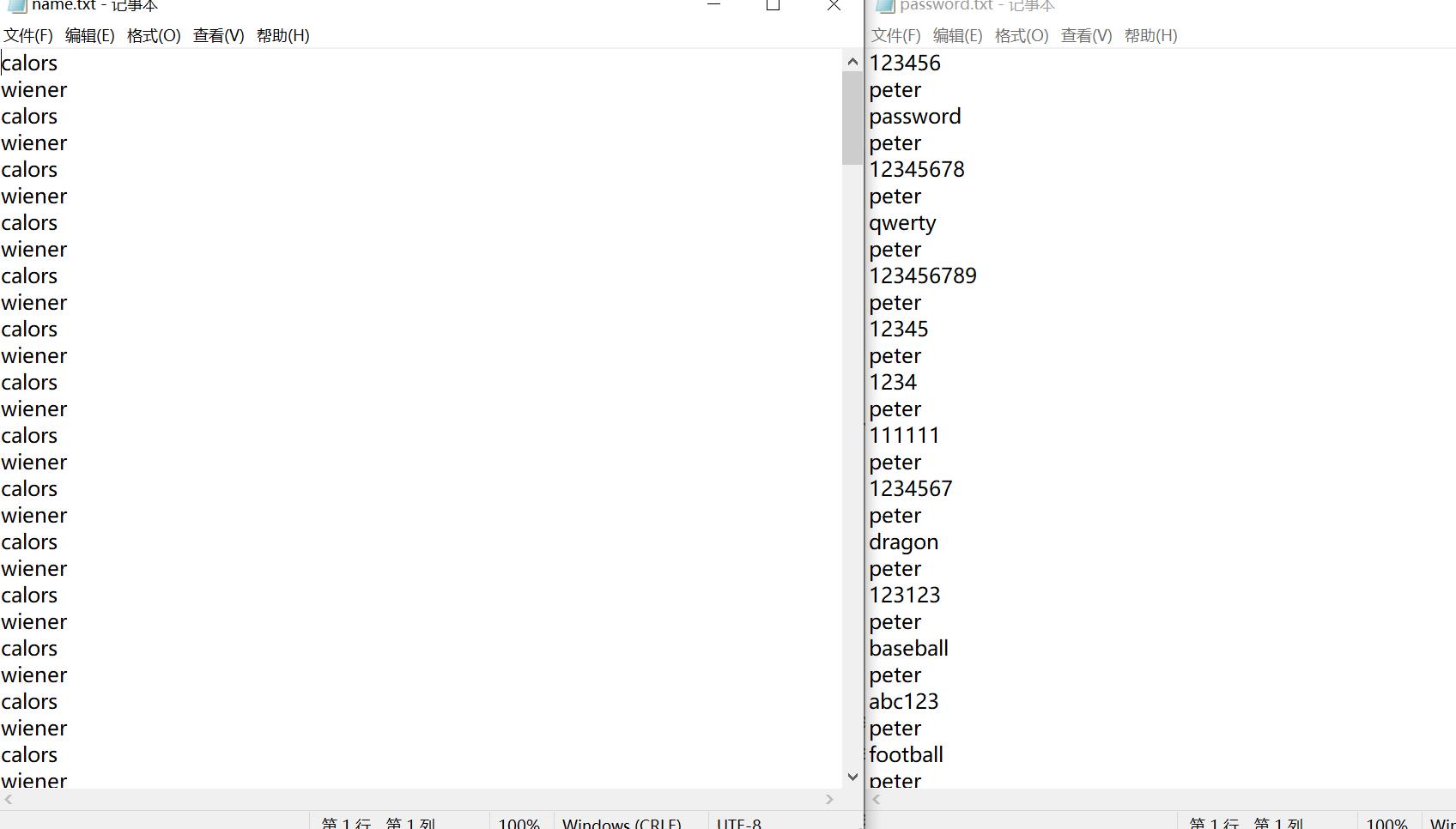

- 首先需要构建字典,为了实现真假交替验证的思路,我们必须让未知密码用户名carlos和已知密码用户名wiener相互交替在username.txt这样的字典里。

- 为了实现密码真假验证,我们也必须在每个测试密码后加上peter这个真的wiener密码。让wiener和peter在两个字典中的位置一一对应

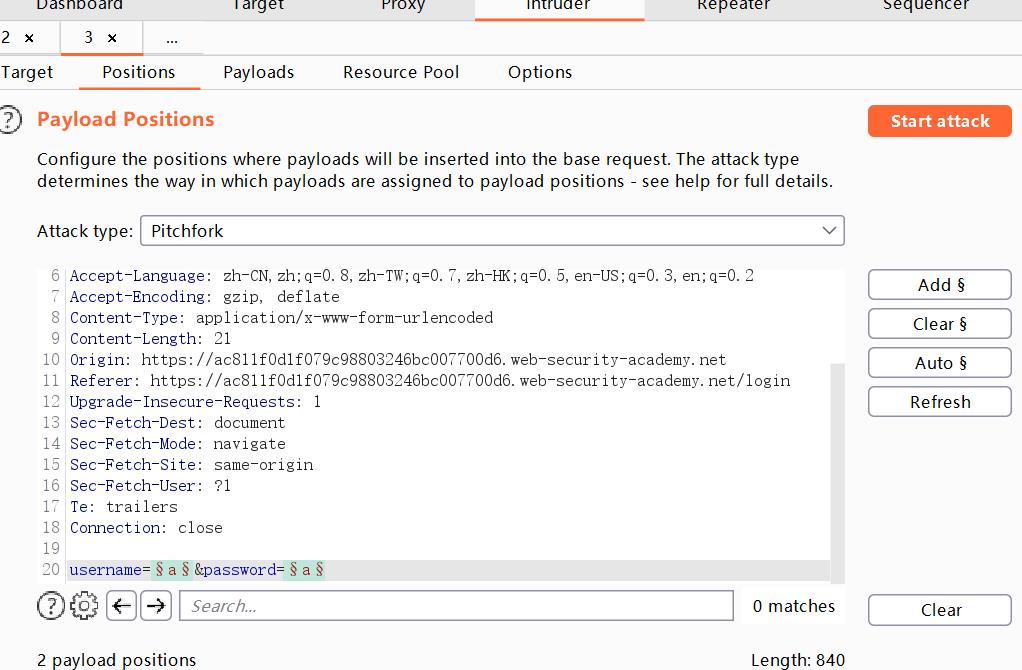

- 把数据报放入intruder模式,同时暴力破解username和password,模式为pitchfork

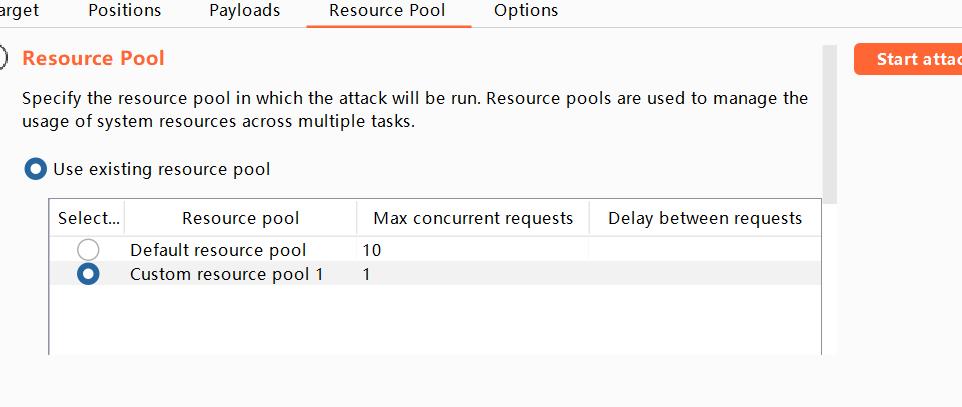

- 最关键的一点:source pool选项里面线程不能设置为10,存在线程交叉运行的情况,会导致wiener账号都登不上去,线程设置成2或者1,尽可能小。(后来测试,线程为默认也可以)

- 开始暴力破解

- 用户名为carlos,密码为:princess

实验关键截图:

以上是关于Lab: Broken brute-force protection, IP block;缺陷暴力防御,IP锁靶场复盘的主要内容,如果未能解决你的问题,请参考以下文章

Lab: 2FA bypass using a brute-force attack:暴力破解双重验证靶场复盘(困难级别)

Lab: Password brute-force via password change 通过暴力破解获取密码靶场复盘

Lab: Brute-forcing a stay-logged-in cookie:点击保持登录状态返回的Cookie里面破解账号密码靶场复盘

Lab: 2FA broken logic:双重验证逻辑破坏靶场复盘