Lab: Username enumeration via account lock账户锁定限制的暴力破解靶场复盘

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Lab: Username enumeration via account lock账户锁定限制的暴力破解靶场复盘相关的知识,希望对你有一定的参考价值。

靶场内容

This lab is vulnerable to username enumeration. It uses account locking, but this contains a logic flaw. To solve the lab, enumerate a valid username, brute-force this user’s password, then access their account page.

Candidate usernames

Candidate passwords

靶场复盘

- 这个靶场如果多次请求账户并且输入密码,会导致出现账户锁定的情况

- 但是最大的缺陷就是:只有输入正确的用户名,才会导致账户锁定,所以我们可以检索出正确的用户名进行尝试

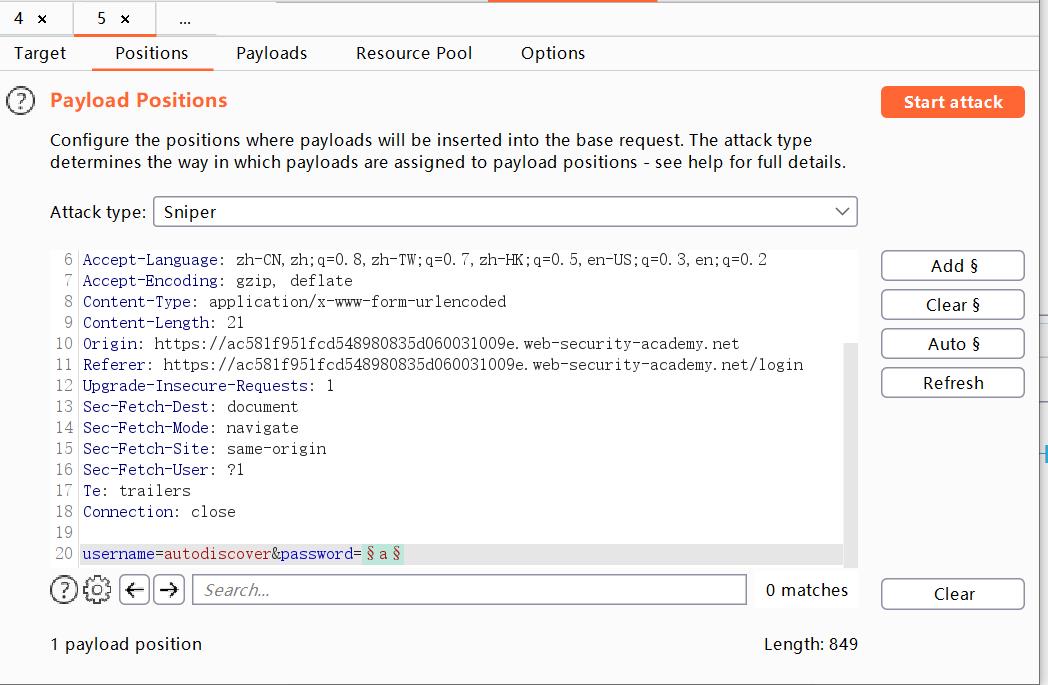

- 使用"Cluster bomb"模式,该模式下会将两个payload完全组合。

- 在username下加上payload,但是还需要在密码后面的空地方加上payload,因为我们需要尝试多次请求,类似于这样:username=§invalid-username§&password=example§§.

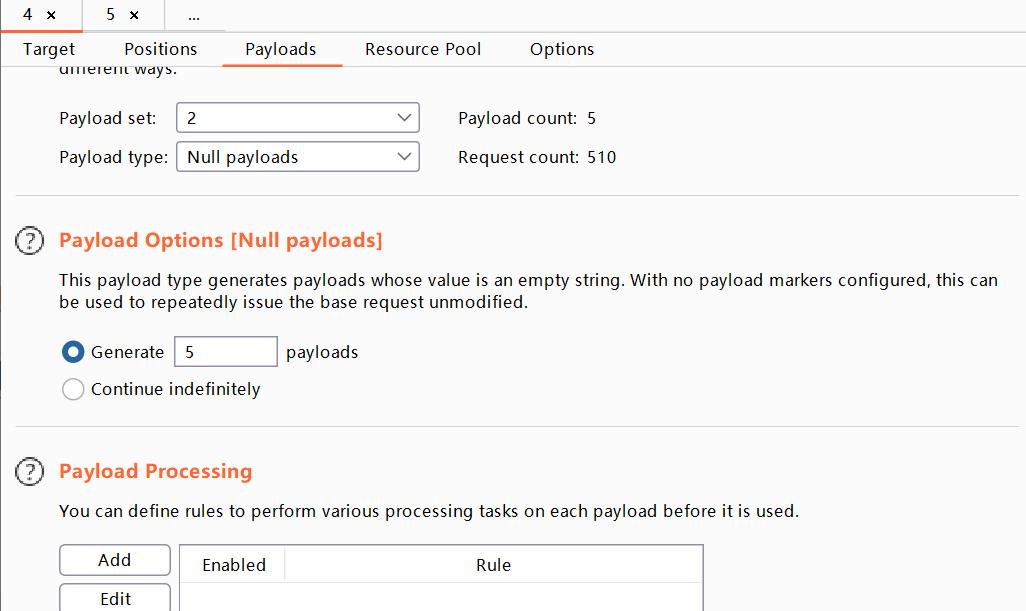

- username的字典使用由靶场提供的,而后面的payload选择空字典:“Null payloads”,然后输入:generate 5 payloads,意思是空空请求5次

- 开始攻击,发现有一个用户最后响应报文的长度更长,并且报错信息为:You have made too many incorrect login attempts。

- 这个用户是autodiscover,这个用户有个坑,就是你在复制它提供的字典的时候,这个用户名后面有个空格,但是这个暴力出来的用户名后面没有空格,所以在构建字典的时候,加上一个没有空格autodiscover。

- 将密码列表添加到负载集并为错误消息创建 grep 提取规则。开始攻击

- 在结果中,查看 grep 提取列。请注意,有几个不同的错误消息,但其中一个响应不包含任何错误消息。记下此密码。

- 一分钟后输入密码即可,密码是:555555

关键截图

以上是关于Lab: Username enumeration via account lock账户锁定限制的暴力破解靶场复盘的主要内容,如果未能解决你的问题,请参考以下文章

Lab: Username enumeration via different responses:通过不同的响应来验证用户名是否正确复盘

Lab: Username enumeration via subtly different responses 通过细微的差别的响应来甄别用户名靶场复盘

BTS PenTesting Lab-Injection-sql injection-authentication bypass