信息收集:域传送漏洞复现

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信息收集:域传送漏洞复现相关的知识,希望对你有一定的参考价值。

域名查询工具

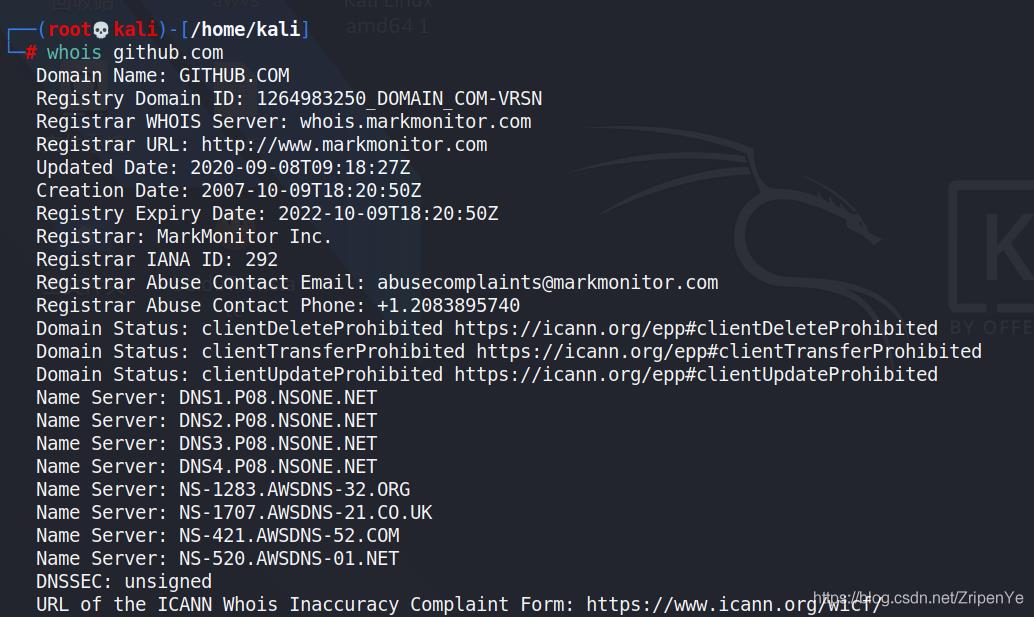

whois

- 使用方法: whois +域名

- 比如 whois github.com

- 只能解析域名,不能附加主机名

站长工具:

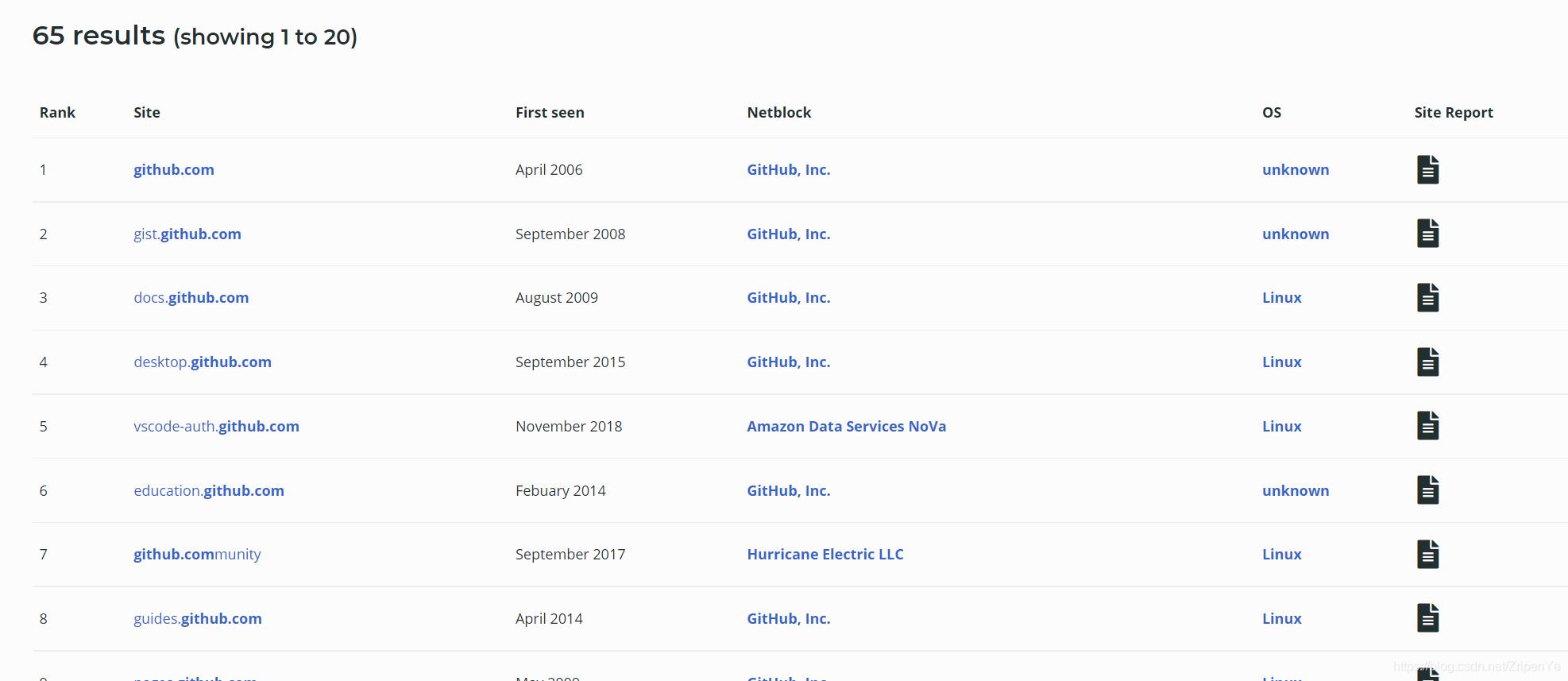

子域名查询:

推荐:https://searchdns.netcraft.com/

域传送漏洞dns-zone-transfer

参考网站(英文):https://www.acunetix.com/blog/articles/dns-zone-transfers-axfr/#

AXFR 指的是 DNS 区域传输期间使用的协议,比如一个主服务器和一个备份服务器之间需要同步数据,他们使用AXFR进行dns数据的传输。

但是AXFR并没有身份验证:因此任何客户端都可以向 DNS 服务器索要整个区域的副本。这意味着,除非引入某种保护,否则攻击者可以获取域的所有主机列表,这会给他们带来许多潜在的攻击载体。

AXFR offers no authentication, so any client can ask a DNS server for a copy of the entire zone. This means that unless some kind of protection is introduced, an attacker can get a list of all hosts for a domain, which gives them a lot of potential attack vectors.

为了防止漏洞发送,比如我们在使用Linux搭建dns服务时使用的是bind,修改bind的配置文件中的可以访问此DNS服务器的范围即可有效预防域传送漏洞。

/etc/named.conf

acl trusted-nameservers {

192.168.0.10; //ns2

192.168.1.20; //ns3 };

zone zonetransfer.me {

type master;

file “zones/zonetransfer.me”;

allow-transfer { trusted-nameservers; };

};

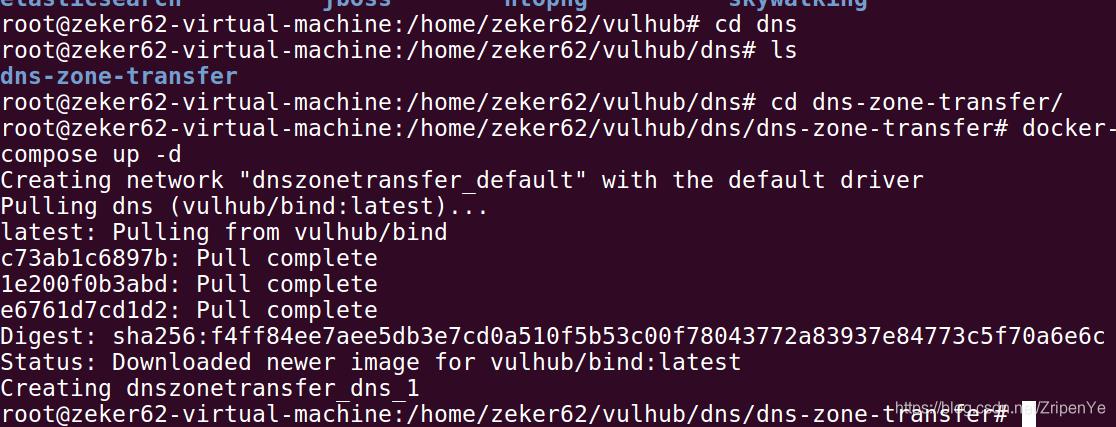

漏洞复现

- 开启Ubuntu:使用vulhub靶场

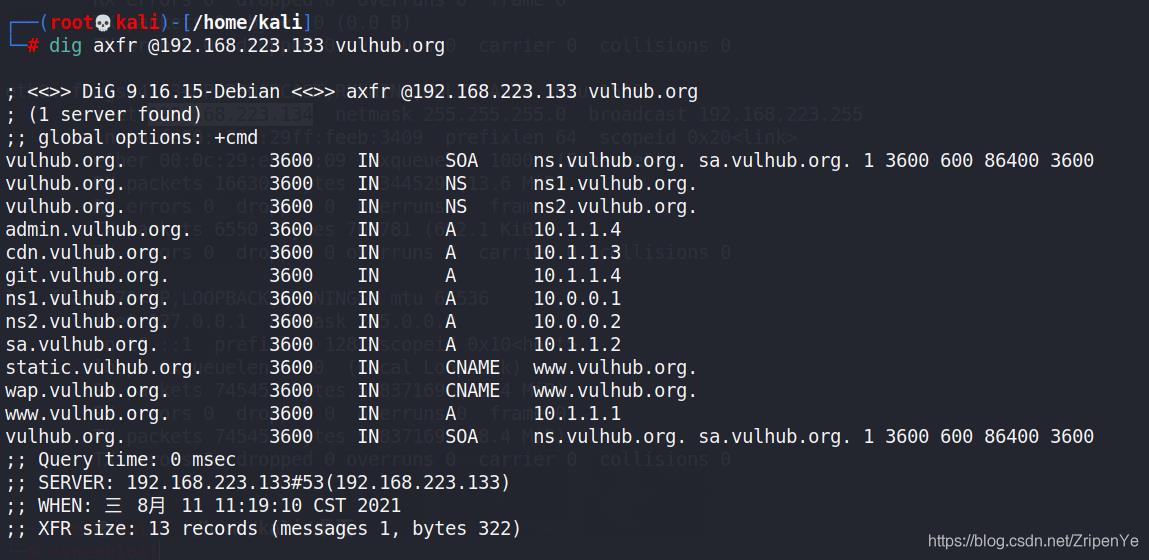

- 开始kali 开始解析

dig axfr @192.168.223.133 vulhub.org

192.168.223.133 是服务器的IP

成功解析到这个域名下的dns记录

以上是关于信息收集:域传送漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章