信息收集之DNS信息收集 -- dnsrecon

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信息收集之DNS信息收集 -- dnsrecon相关的知识,希望对你有一定的参考价值。

dnsrecon

简介:dnsrecon是一款多线程、支持爆破、支持多种DNS记录查询、域传送漏洞检测、对IP范围查询、检测NS服务器缓存、结果可保存为多种格式的工具。

语法: dnsrecon.py <options>

选项:

-h, --help 打印帮助信息并退出

-d, --domain <domain> 目标域名

-r, --range <range> 对给定格式的IP范围进行爆破,格式为(开始IP-结束IP)或(范围/掩码).

-n, --name_server <name> 指定一个域名服务器

-D, --dictionary <file> 用来爆破的子域名与主机名字典文件

-f 在保存结果时忽略枚举域查找结果

-t, --type <types> 指定枚举类型:

std 如果NS服务器的域传送失败,进行SOA、NS、A、AAAA、MX 和 SRV的枚举(必须使用-d参数指定域名才可使用此参数)

rvl 对给定的IP范围或CIDR进行反向查找(必须使用-r指定IP范围)

brt 使用指定的字典爆破域名与主机名

srv 枚举SRV记录

axfr 对所有的NS服务器进行域传送测试

goo 对子域名和host进行Google搜索

snoop 对-D选项给出的文件进行DNS服务器缓存侦测

tld 删除给定域的TLD并测试在IANA中注册的所有的TLD

zonewalk 使用NSEC记录进行DNSSEC域漫游

-a 在标准枚举过程中进行空间域传送测试

-s 在标准枚举过程中进行IP地址范围的反向查找

-g 在标准枚举的过程中进行Google枚举

-w 在标准枚举的过程中进行深度whois查询和IP反查

-z 在标准枚举的过程中进行DNSSEC域漫游

--threads <number> 指定线程数

--lifetime <number> 指定查询等待的时间

--db <file> 将结果存储为sqlite3数据库的文件

--xml <file> 将结果存储为XML格式的文件

--iw 即使发现了通配符也依然爆破

-c, --csv <file> CSV格式的文件

-j, --json <file> json文件

-v 显示爆破的过程

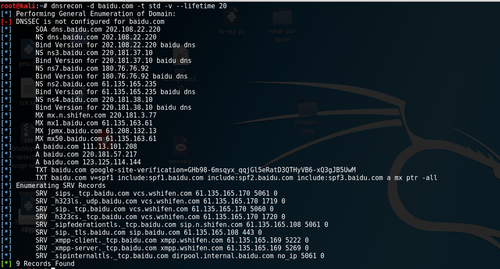

实战一:对域名进行子域名查找

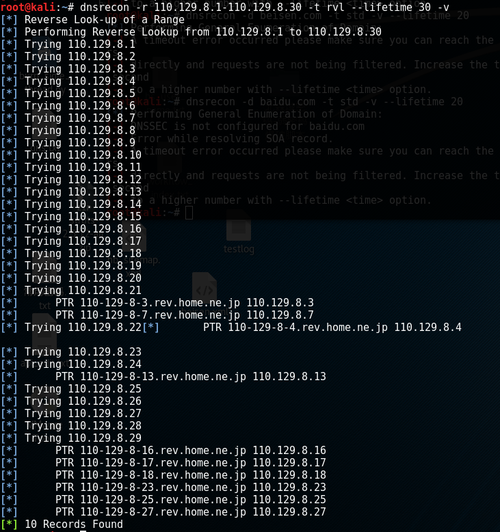

实战二:对给定的IP范围进行域名反查

本文出自 “execute” 博客,请务必保留此出处http://executer.blog.51cto.com/10404661/1976057

以上是关于信息收集之DNS信息收集 -- dnsrecon的主要内容,如果未能解决你的问题,请参考以下文章