NSATP-A学习笔记之Day2-3burp使用

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NSATP-A学习笔记之Day2-3burp使用相关的知识,希望对你有一定的参考价值。

文章目录

Buspsuite工具使用

实验目的

- 掌握BurpSuite的Proxy模块进行数据包抓取

- 掌握BurpSuite的Repeater模块进行数据包抓取

- 掌握BurpSuite的Intruder模块进行爆破破解

实验环境

- 操作机:

Windows 10172.16.11.2

- 目标机:

Centos7172.16.12.2

- 目标地址:

http://172.16.12.2

实验工具

- FireFox:用来访问互联网的一款免费网页浏览器,支持安装插件来完成渗透测试工作。

- BurpSuite:Burp Suite是一款集成化的渗透测试工具,包含了很多功能,可以帮助我们高效地完成对Web应用程序的渗透测试和攻击。

实验内容

本次实验主要针对BurpSuite工具最常用的三个基本功能的使用。

实验步骤

步骤1:设置浏览器代理,启动BurpSuite工具

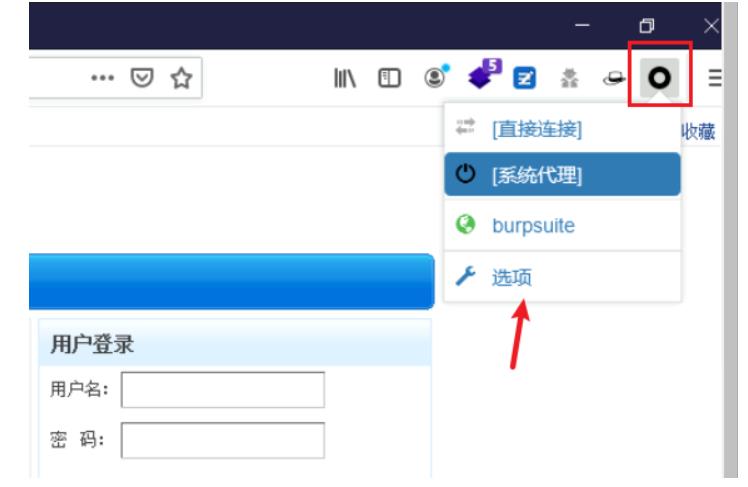

(1)启动浏览器,设置好浏览器代理,选择事先配置好的burpsuite选项,这里使用的是switchyomega代理插件。

也可以点击选项自行进行配置

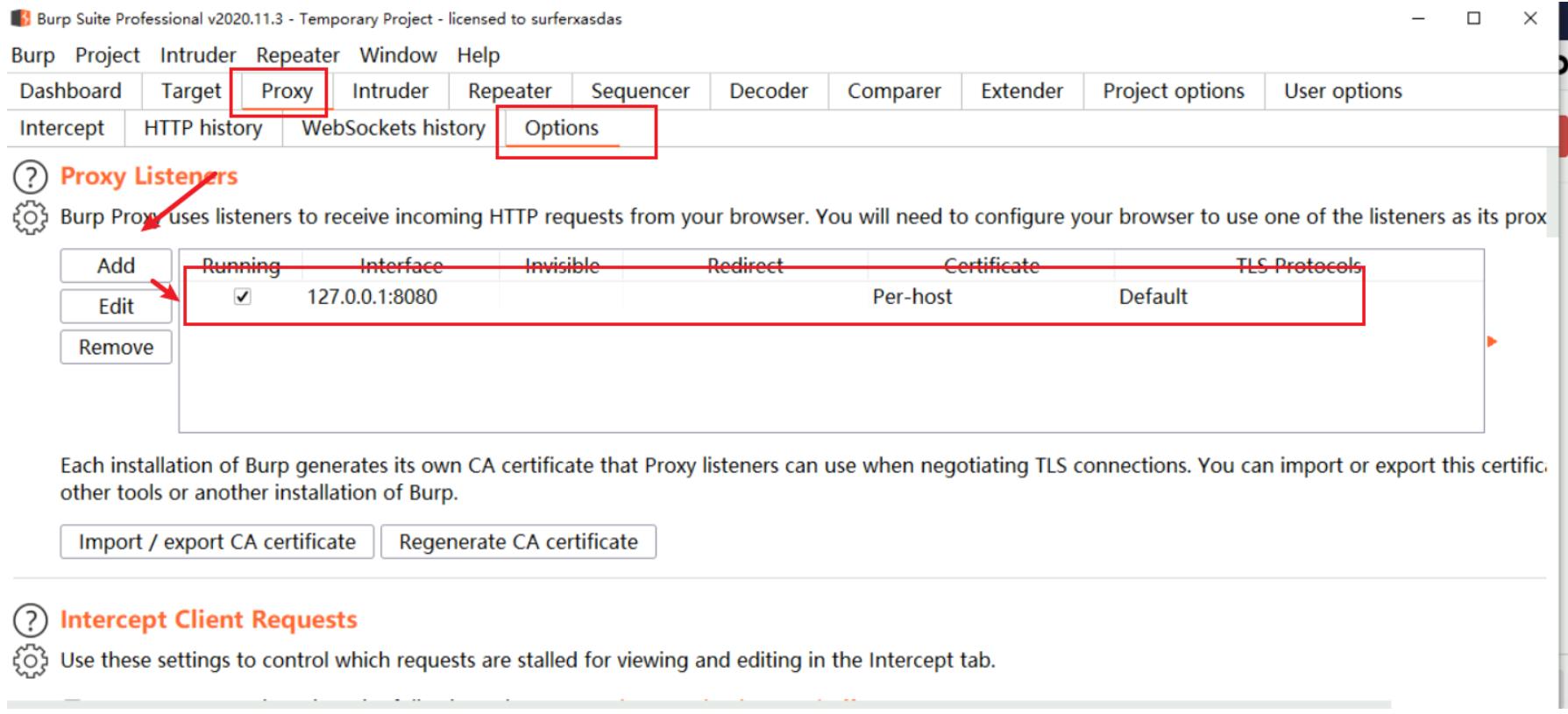

(2)打开桌面的BurpSuite工具

步骤2:查看proxy界面的数据包

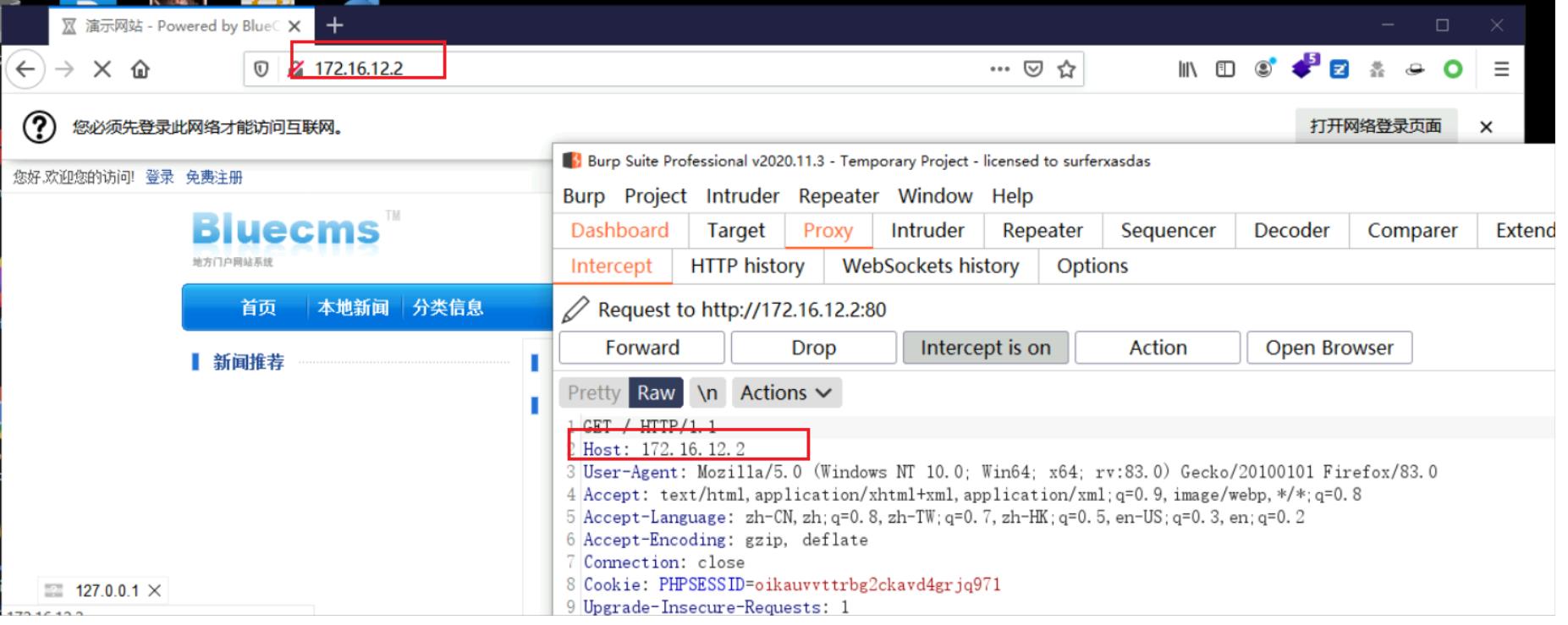

(1)浏览器访问目标站点http://172.16.12.2,查看proxy模块中的数据包

此时数据包处于intercept拦截状态,我们可以选择Forward和Drop选项。

点击Forward选项,让此时被拦截HTTP请求包正常通过,浏览器正常加载网页

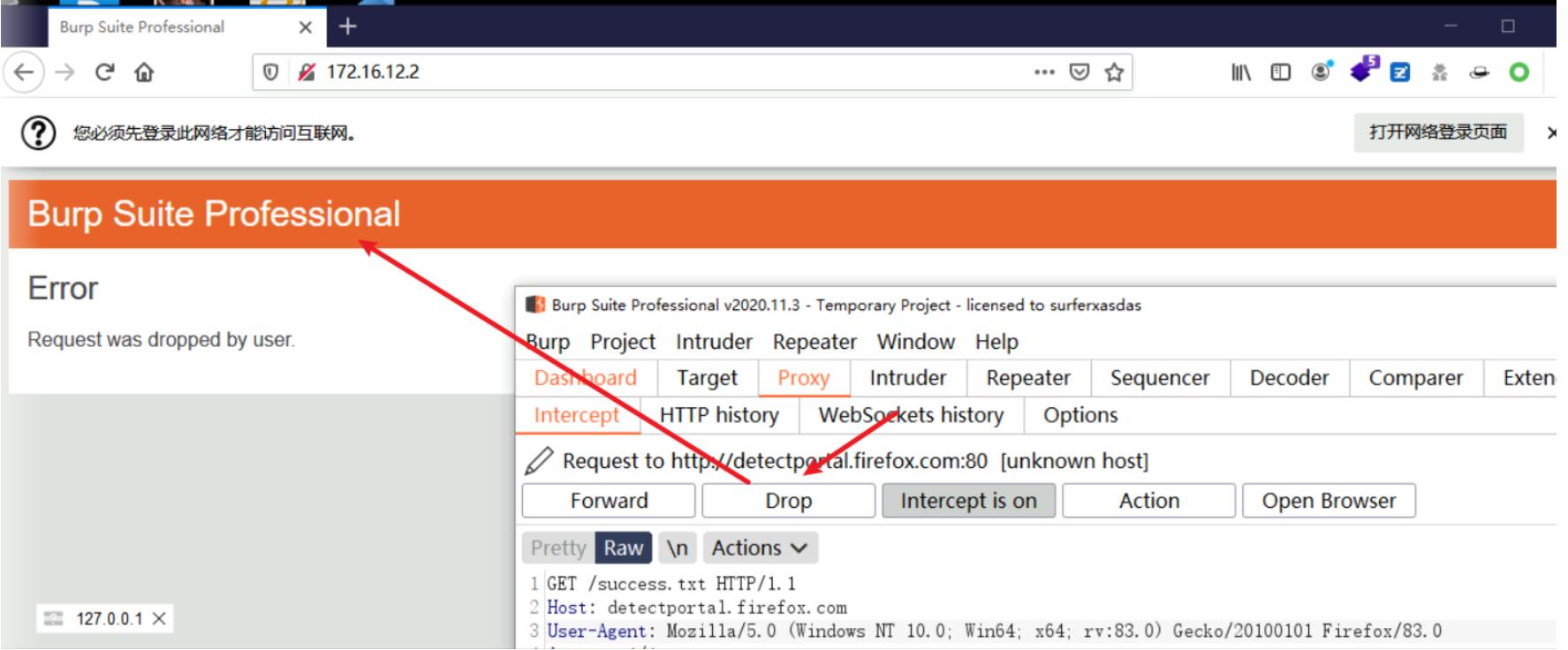

点击Drop选项,丢弃此时被拦截的数据包,浏览器无法正常加载网页,错误提示为Request was dropped by user(请求包被用户丢弃)

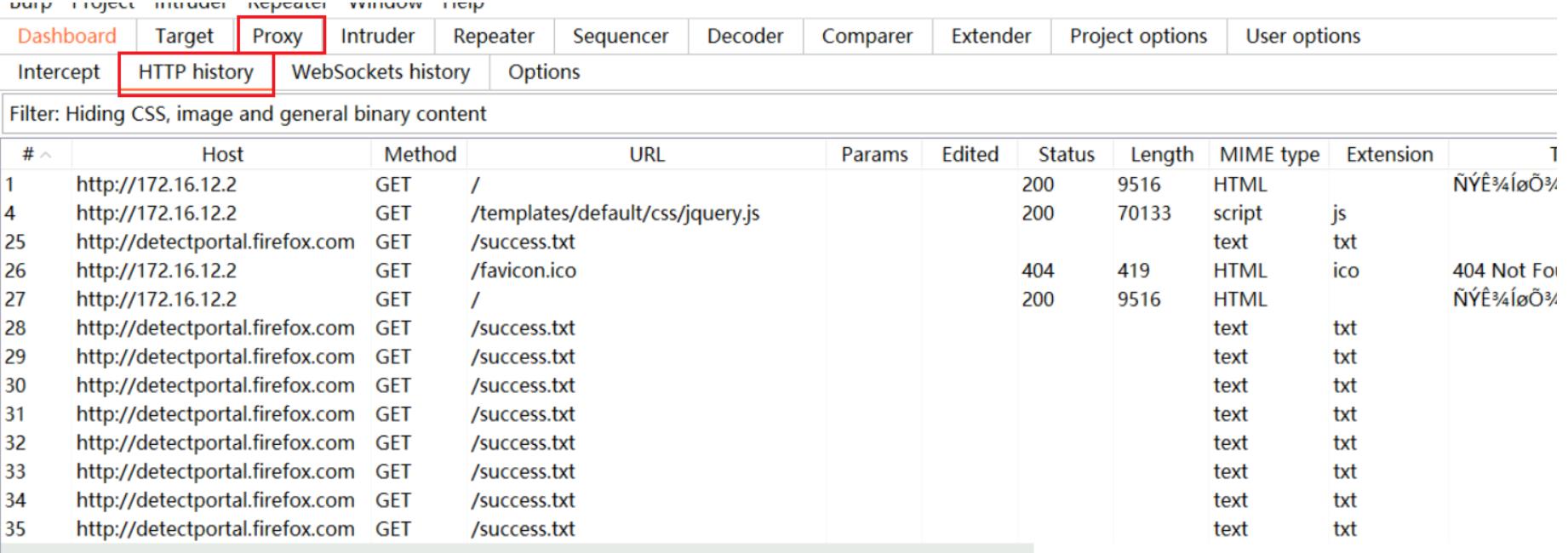

(2)查看HTTP history界面

HTTP history界面能够看到所有经过BurpSuite工具的数据包

步骤3:选中数据包发送到Repeater模块

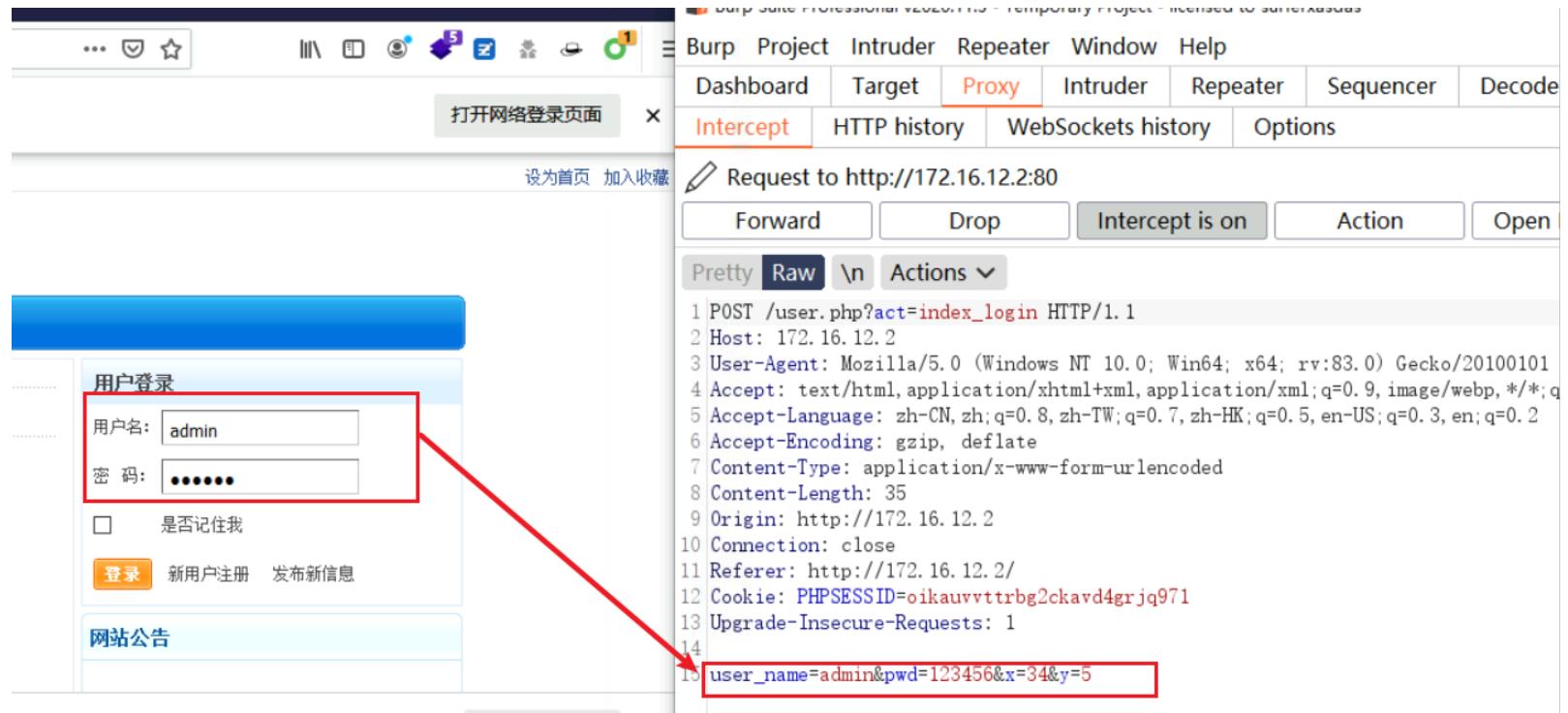

(1)模拟登陆,获取登陆的POST数据包

输入test/test账户,也可以随意输入

查看登陆数据包

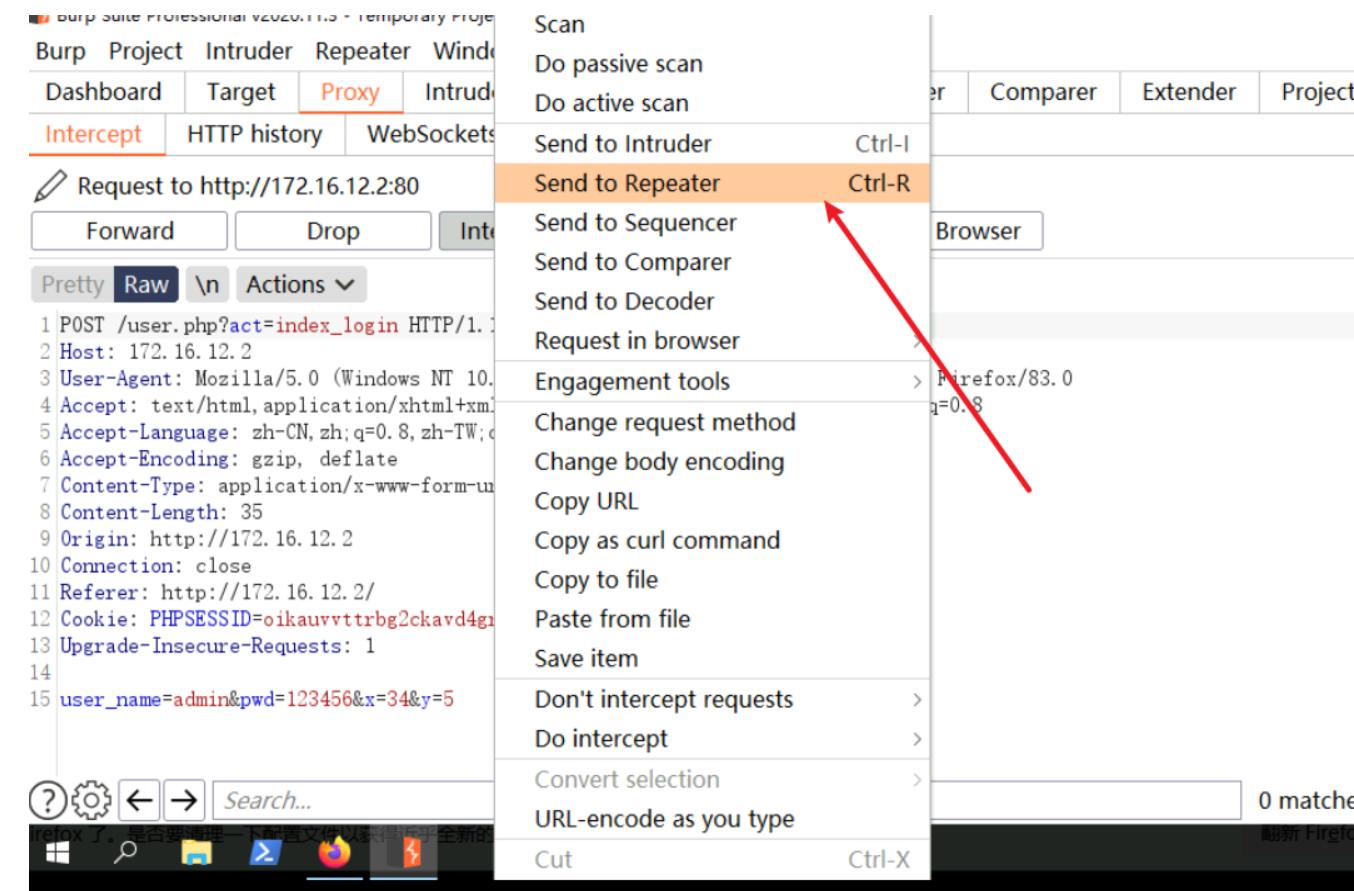

(2)在登陆数据包,鼠标右键,选择Send to Repeater

(3)查看Repeater模块的界面

(4)在Repeater模块界面可以任意修改数据包,这里我们把pwd修改为123456,然后点击上方send选项,重新发送数据包

(5)点击Response选项,查看服务器的返回包

步骤4:选中数据包发送到Inturder模块

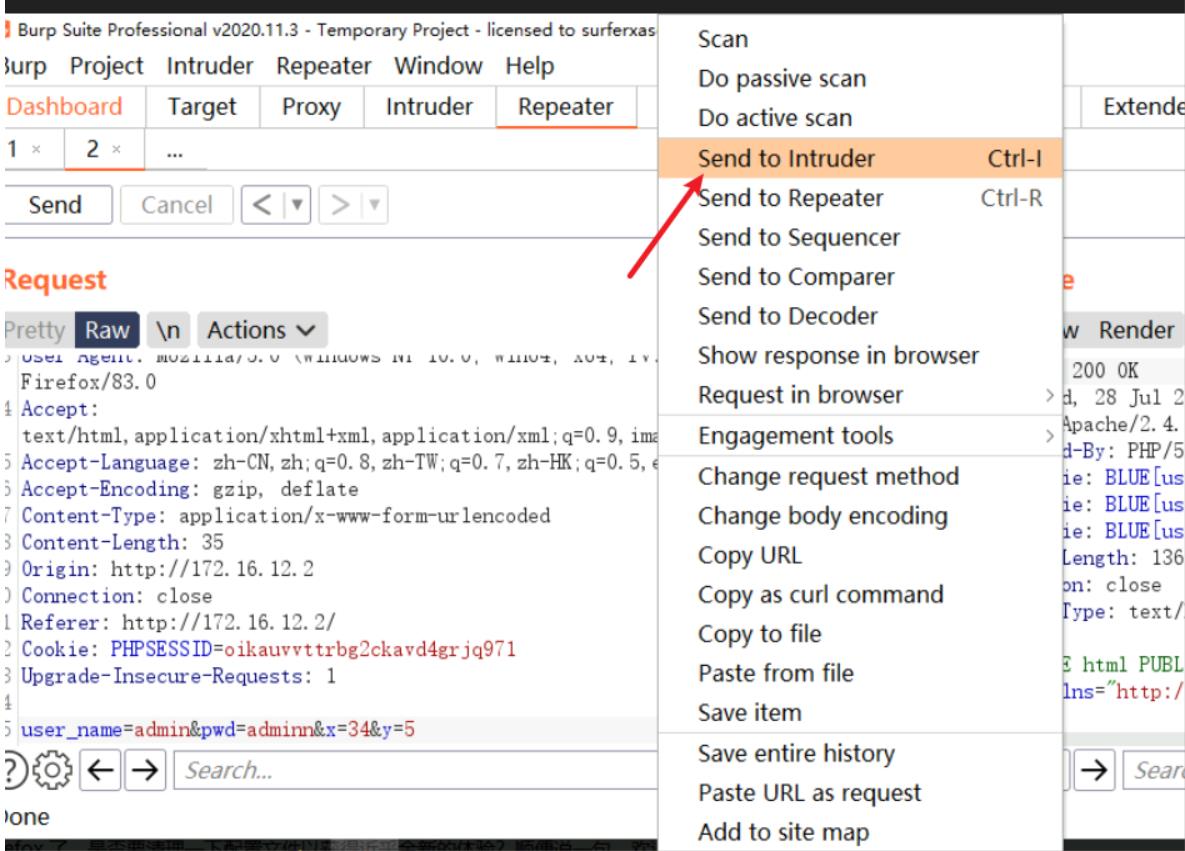

(1)在HTTP history界面选中登陆数据包,鼠标右键,选中Send to Inturuder

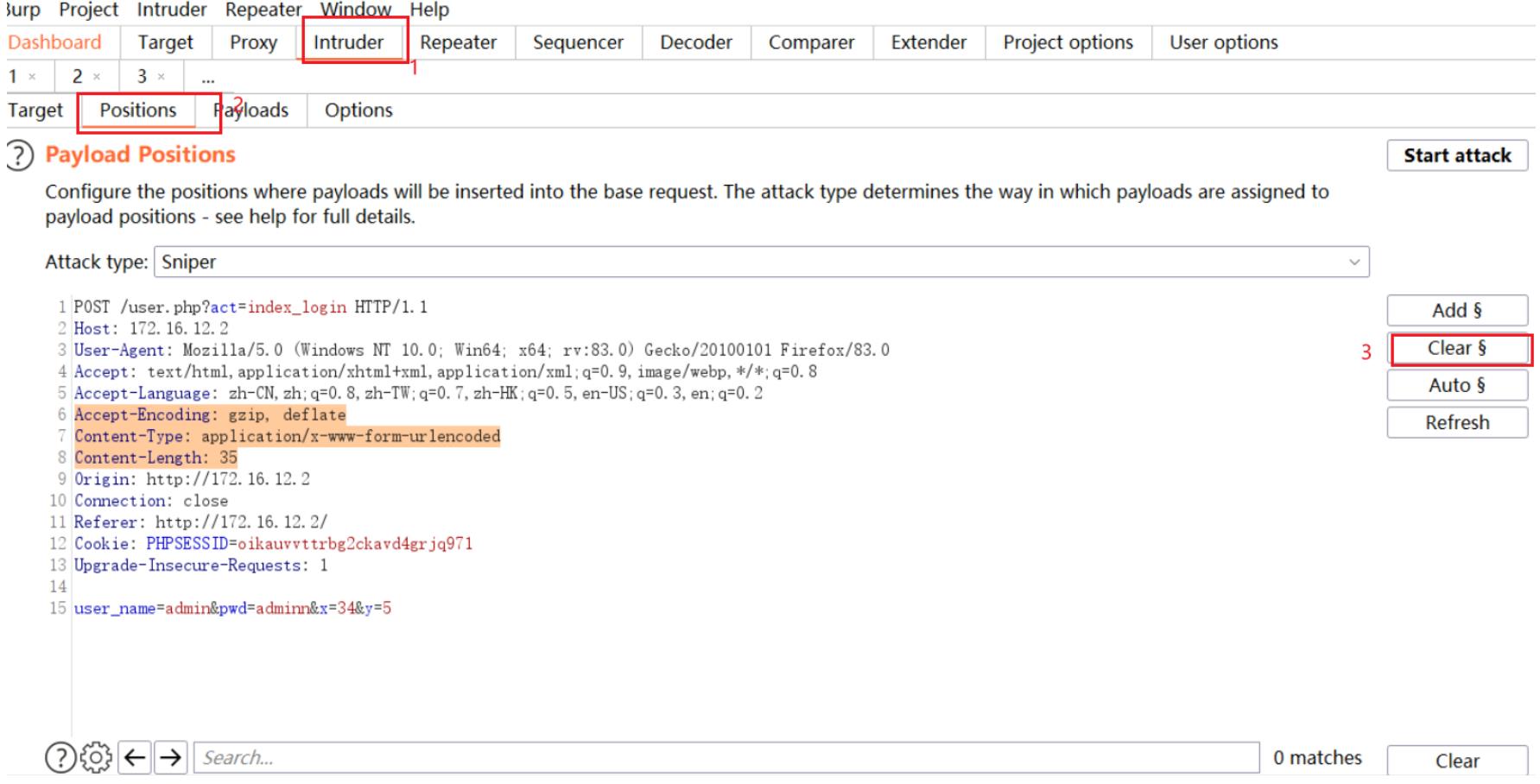

(2)进入Intruder模块,设置爆破标记,对当前账号进行爆破

先点击右方的clear$清除所有的默认标记

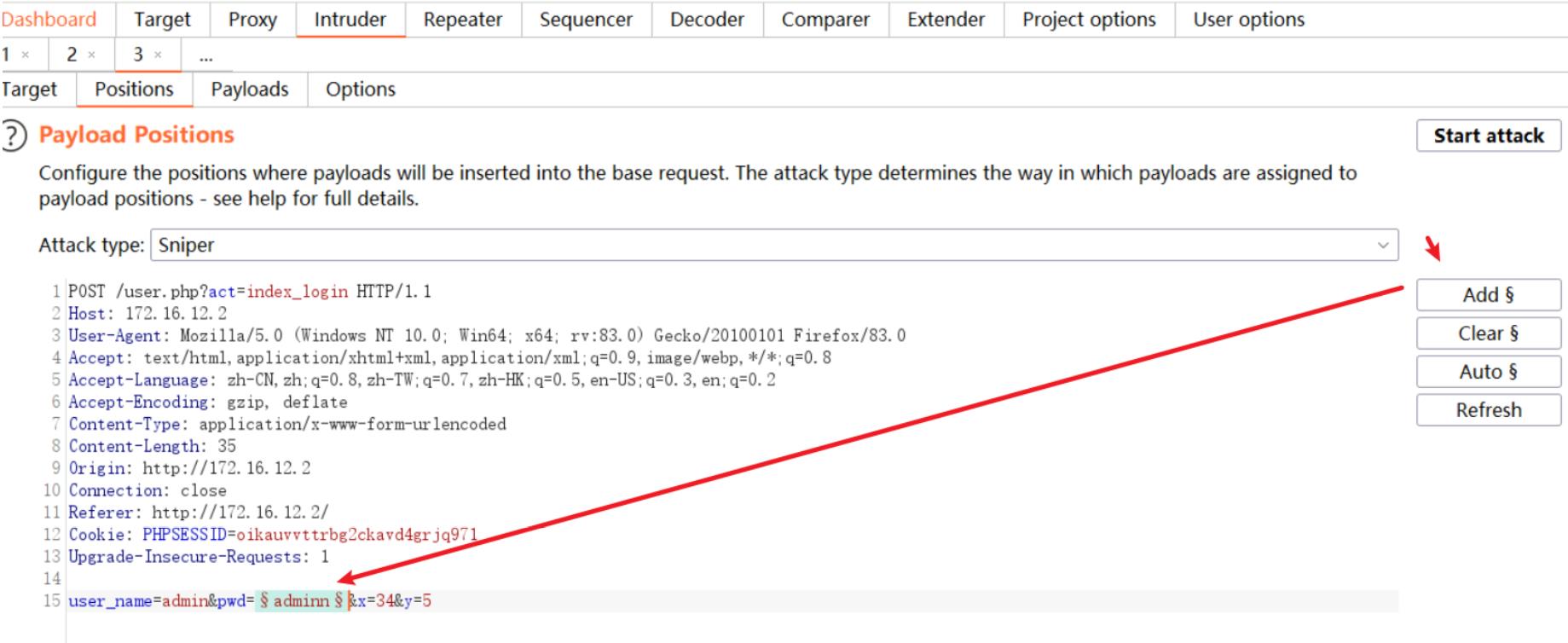

接着选中数据包中想要进行爆破的参数,这里选择pwd参数

然后点击右边的add$选项,添加爆破标记

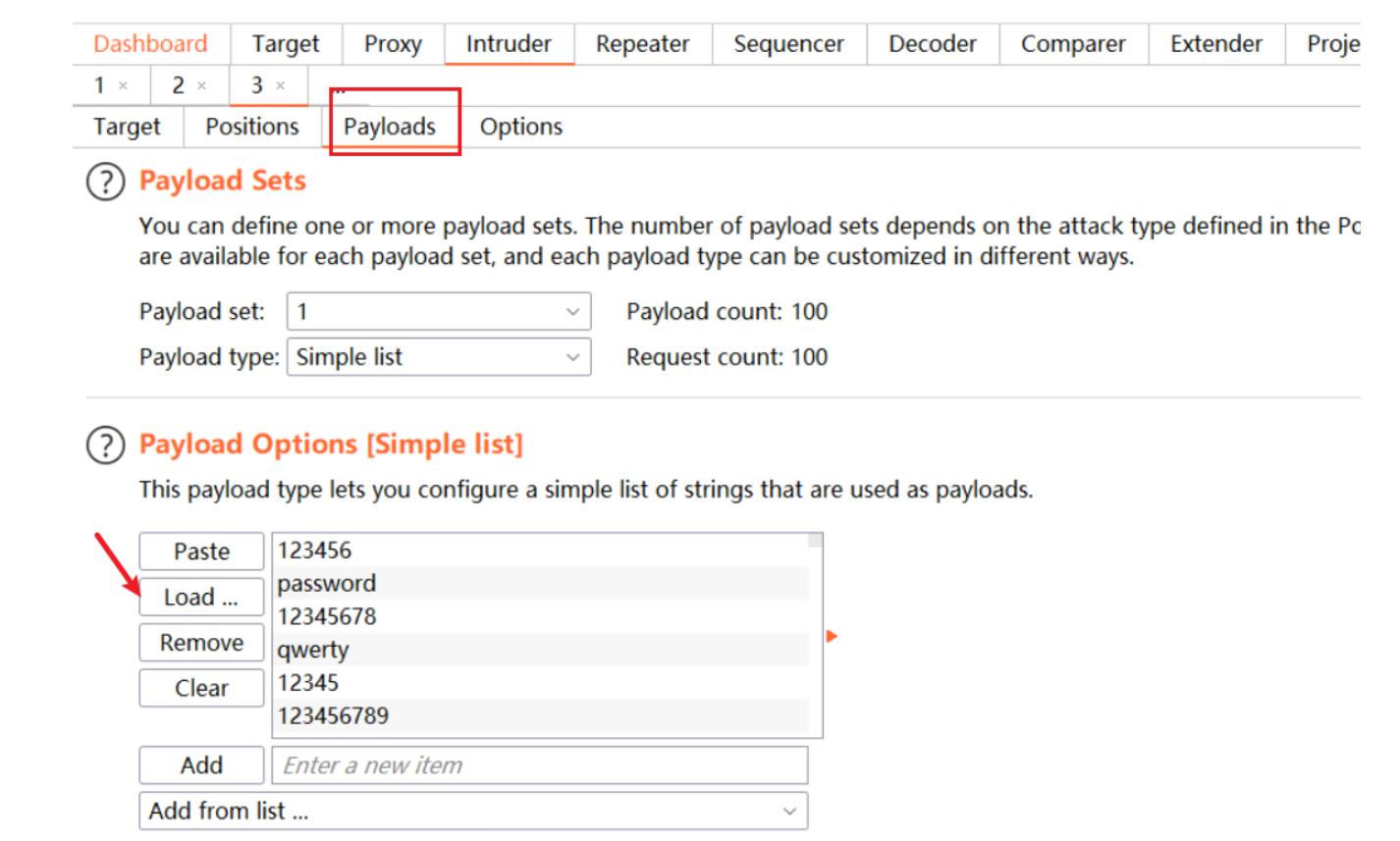

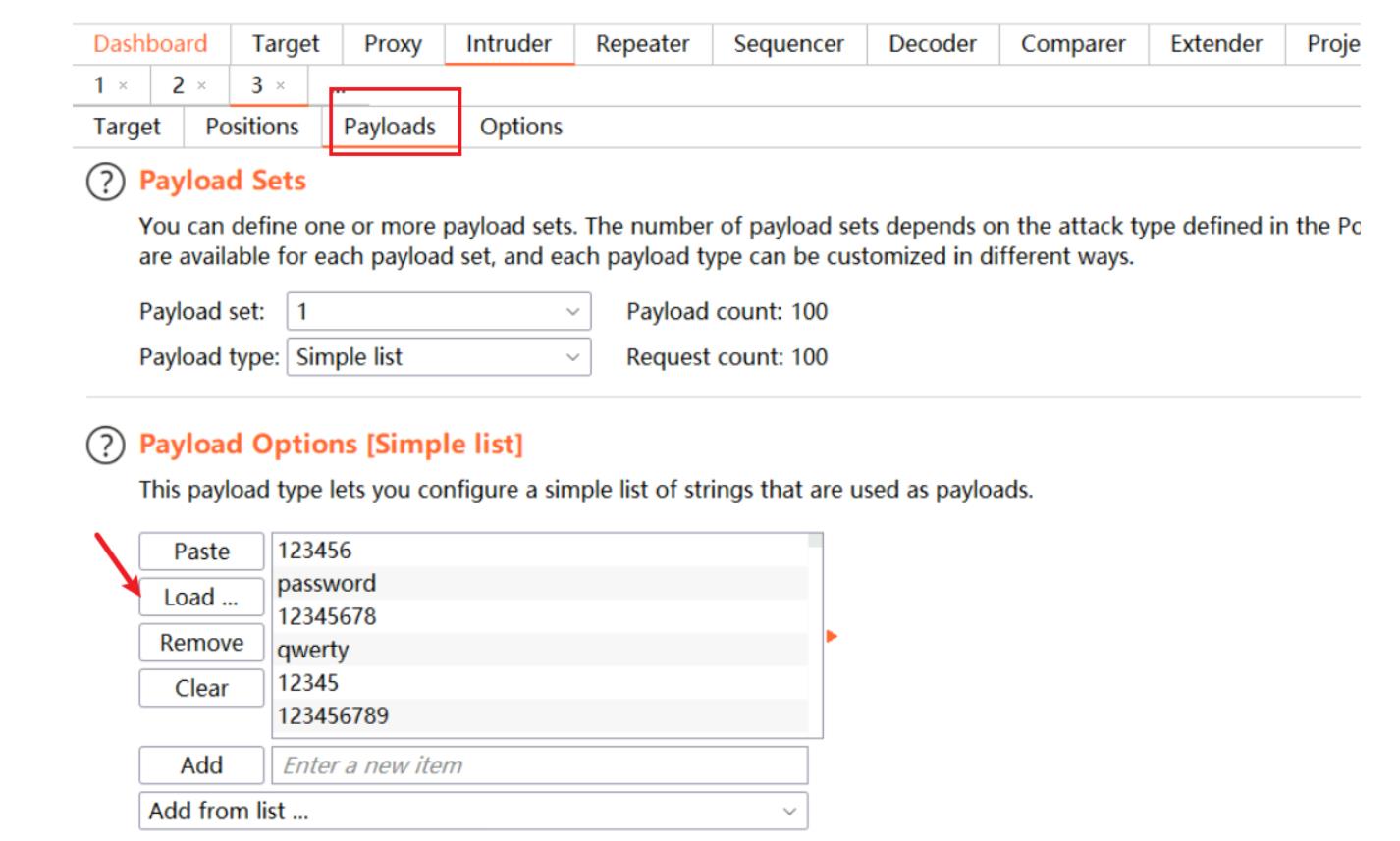

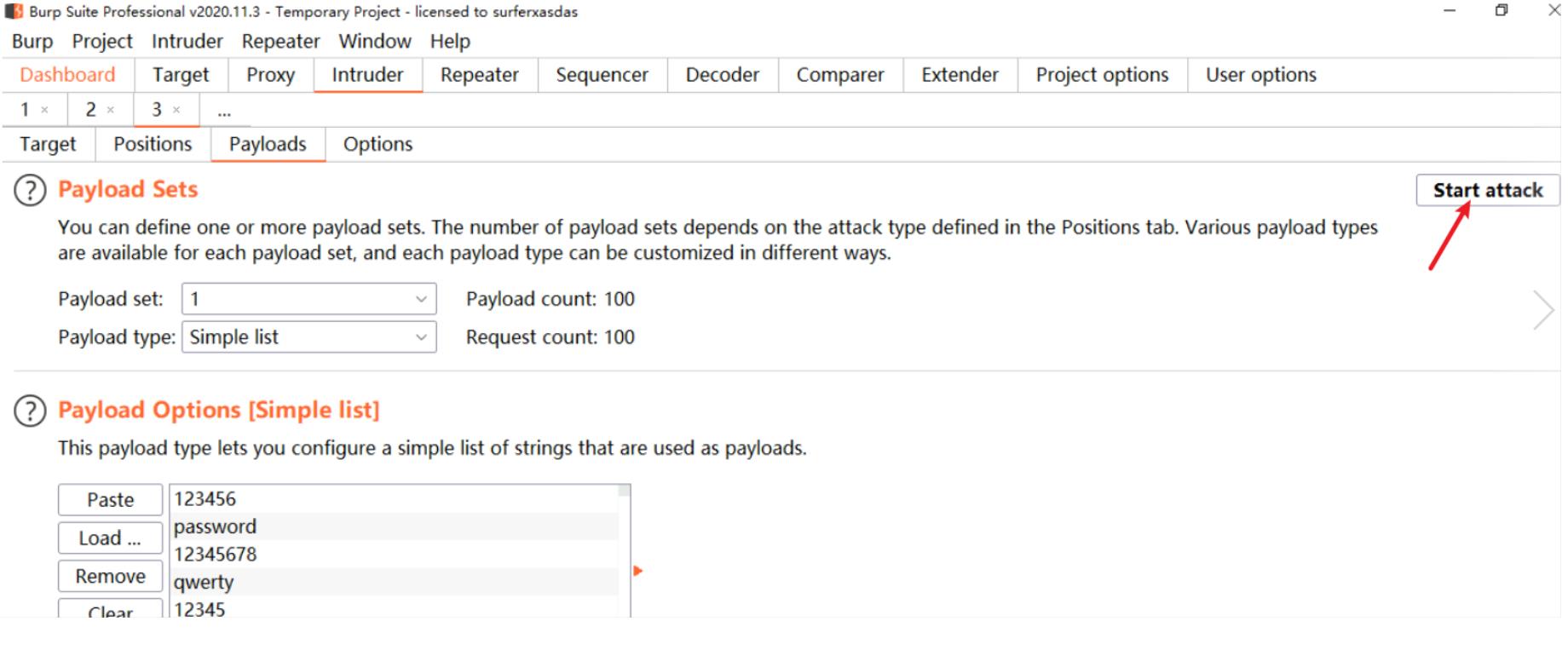

(3)设置爆破字典,开始爆破

首先新建一个test/test123的账户,用于爆破测试,进入Payloads选项设置爆破字典

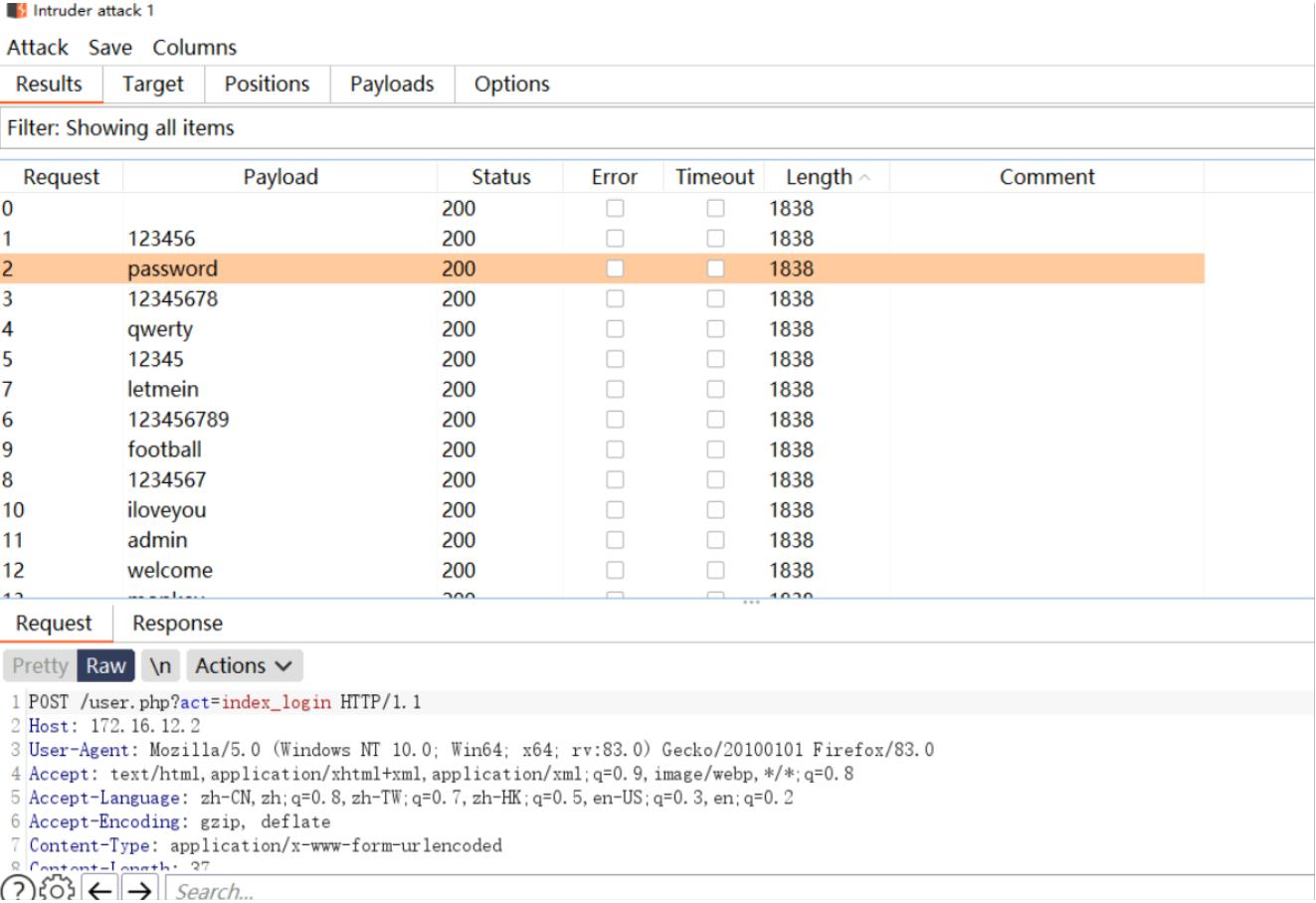

点击start attack开始爆破,查看爆破结果,一般而言成功登陆的数据包长度会有些许差别

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责!

以上是关于NSATP-A学习笔记之Day2-3burp使用的主要内容,如果未能解决你的问题,请参考以下文章