JBOOS反序列化漏洞复现

Posted 信安之路

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了JBOOS反序列化漏洞复现相关的知识,希望对你有一定的参考价值。

2017 年 9 月 14 日,国家信息安全漏洞共享平台( CNVD )收录了 JBOSS Application Server 反序列化命令执行漏洞( CNVD-2017-33724,对应 CVE-2017-12149 ),远程攻击者利用漏洞可在未经任何身份验证的服务器主机上执行任意代码。

漏洞细节和验证代码已公开,近期被不法分子利用出现大规模攻击尝试的可能性较大。

0x01. 漏洞复现

1). 环境准备

2). 环境搭建

第一步:下载 JBOSS 环境,并解压

wget http://download.jboss.org/jbossas/6.1/jboss-as-distribution-6.1.0.Final.zip

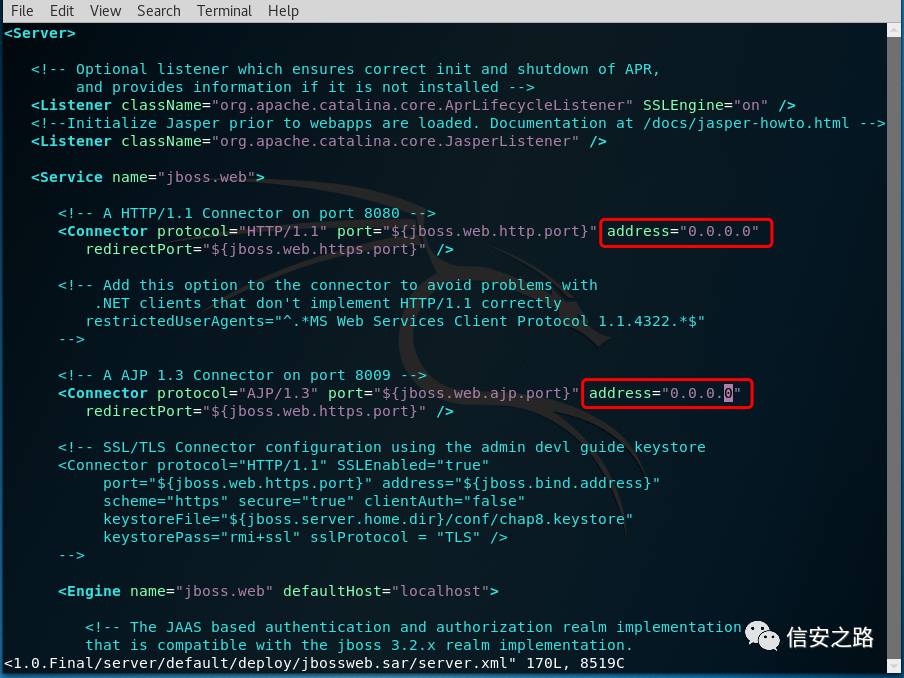

第二步:修改配置文件,使网络中的主机都能访问 JBOSS

vim ~/jboss-6.1.0.Final/server/default/deploy/jbossweb.sar/server.xml

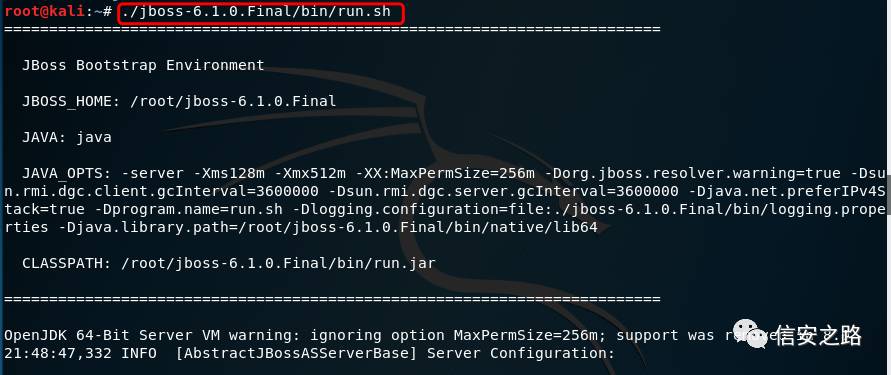

第三步:启动JBOSS

./jboss-6.1.0.Final/bin/run.sh

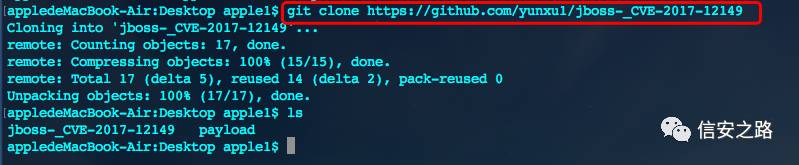

第四步:下载EXP

git clone https://github.com/yunxu1/jboss-_CVE-2017-12149

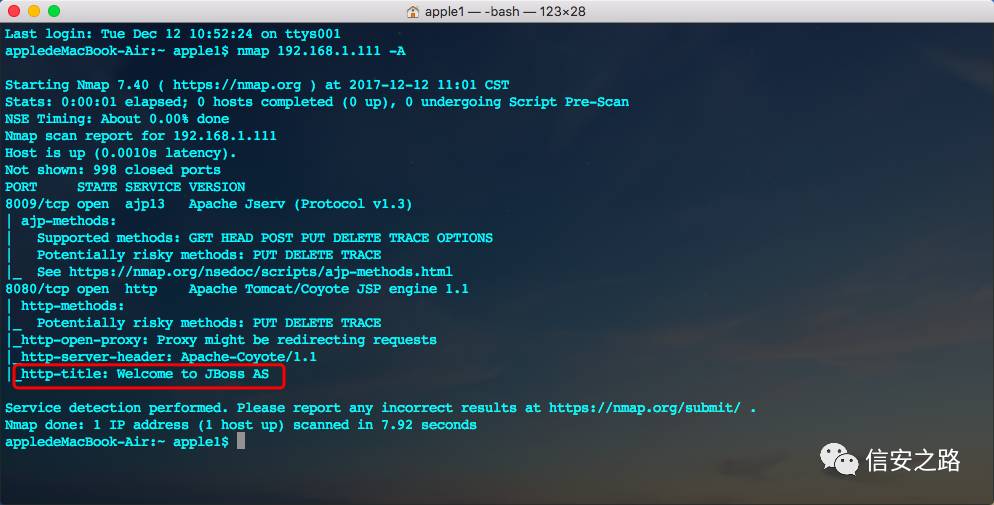

3). 信息收集

第一步:利用nmap对目标主机进行常用端口扫描

nmap 192.168.1.111 -A

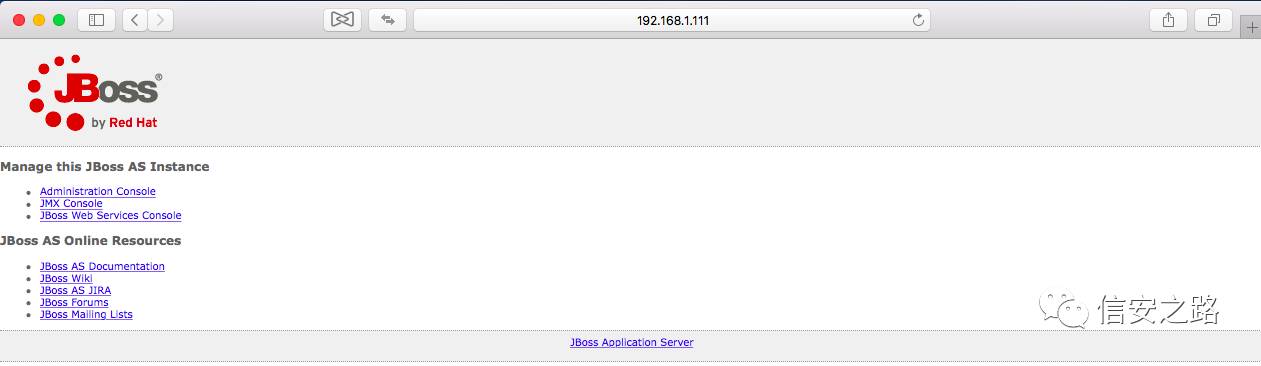

第二步:访问目标主机的8080端口,看看能否正常访问

4). 漏洞利用

利用刚才下载好的 EXP 进行漏洞利用,打开 jboss 反序列化_CVE-2017-12149.jar

0x02. 总结

行千里路,不如读万卷书...

以上是关于JBOOS反序列化漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章