apache httpd解析漏洞复现

Posted my-bl0g

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了apache httpd解析漏洞复现相关的知识,希望对你有一定的参考价值。

实验环境:win10下运行phpstudy

漏洞描述:

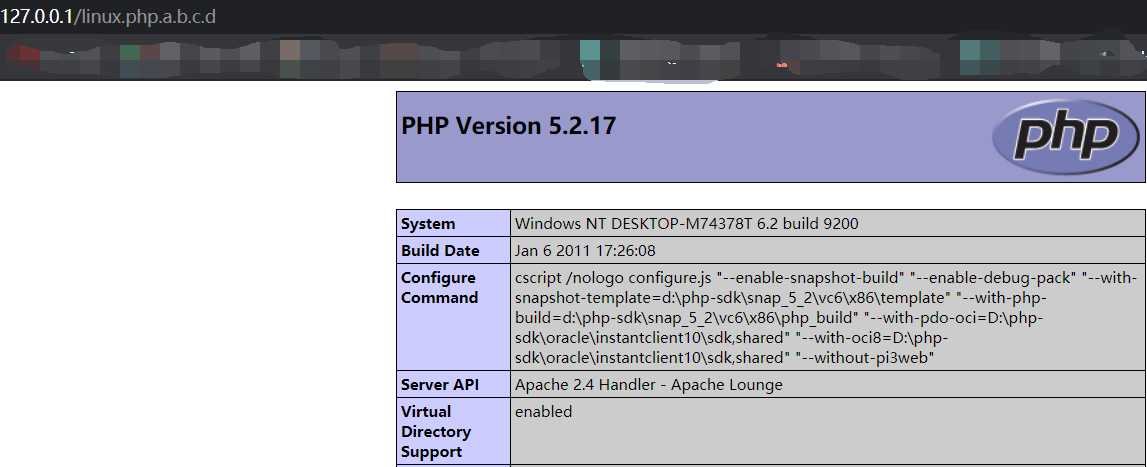

(1)apache在解析文件时有一个原则:当碰到不认识的扩展名时,将会从后往前解析,直到遇到认识的扩展名为止

(2)如果都不认识将会暴露源码。

在apache配置不当的时候就会造成apache解析漏洞。

复现过程:

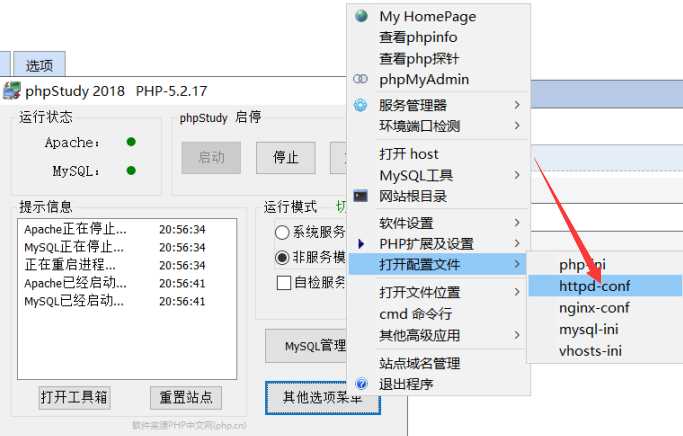

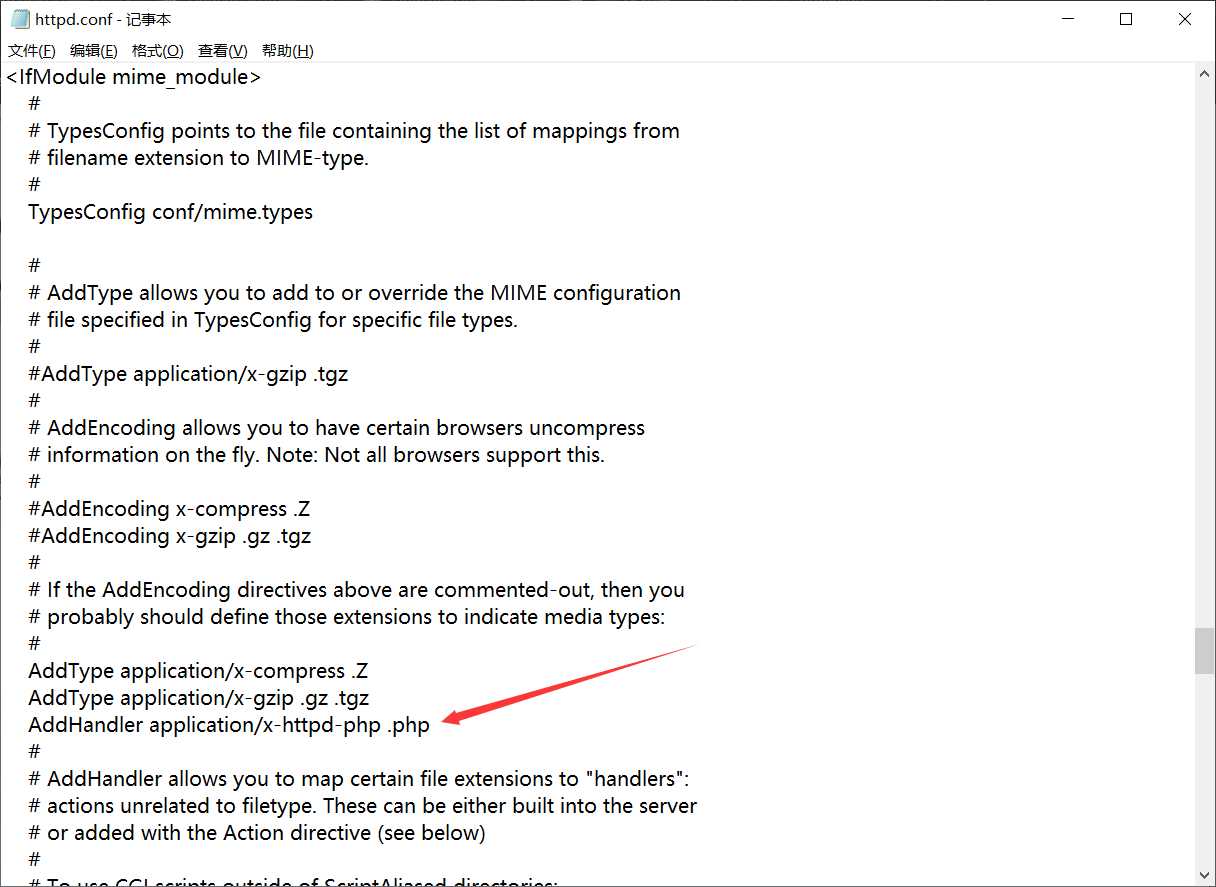

1、在httpd.conf里加入一句AddHandler application/x-httpd-php .php

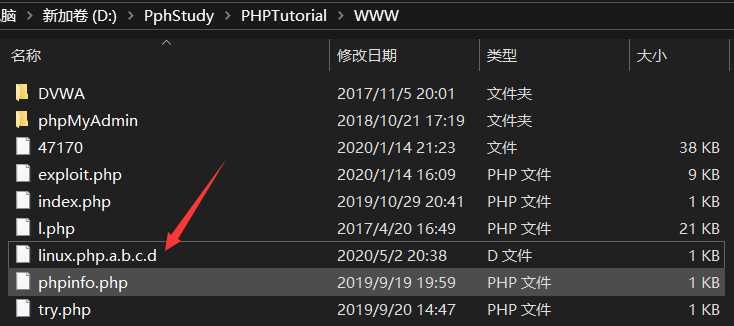

2、在WWW目录下创建一个不能解析的后缀的文件

为了简便,文件里放一个<?php phpinfo();?>就行

3、访问该网站

漏洞防御:

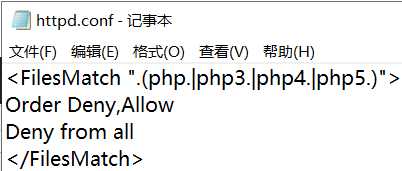

在httpd.conf里加上

<FilesMatch ".(php.|php3.|php4.|php5.)">

Order Deny,Allow

Deny from all

</FilesMatch>

然后重启apache

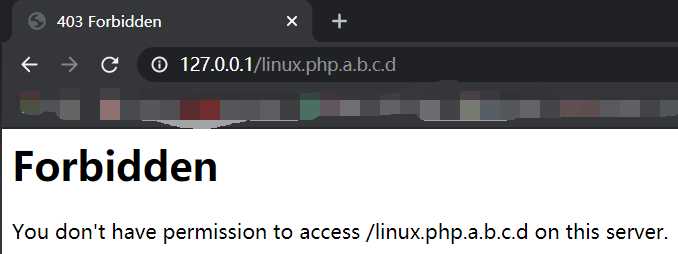

可以看到,没办法解析改文件了

其它配置的漏洞:

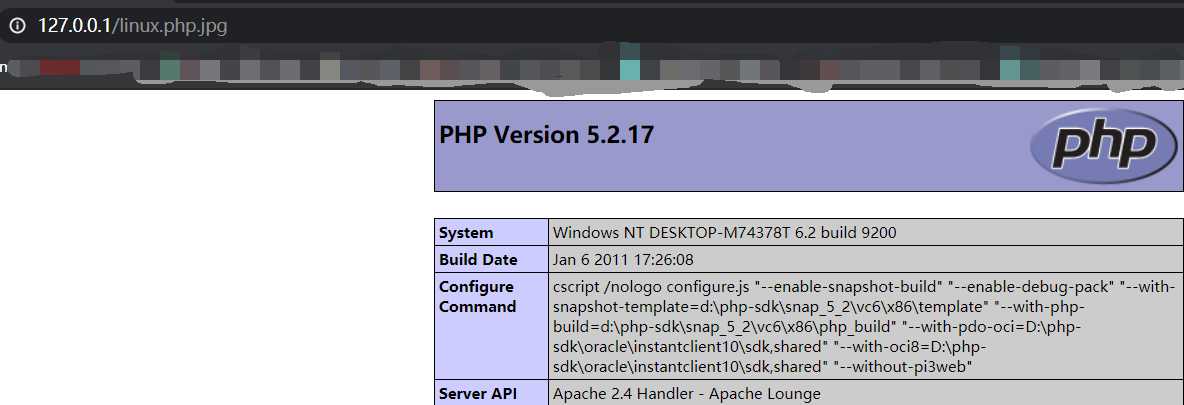

1、AddType application/x-httpd-php .jpg会把jpg后缀的文件解析为php

如果不加此句,能够正常解析为图片,显示为

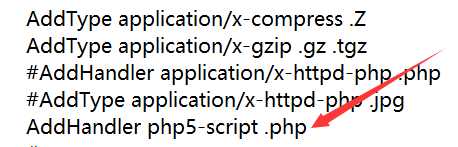

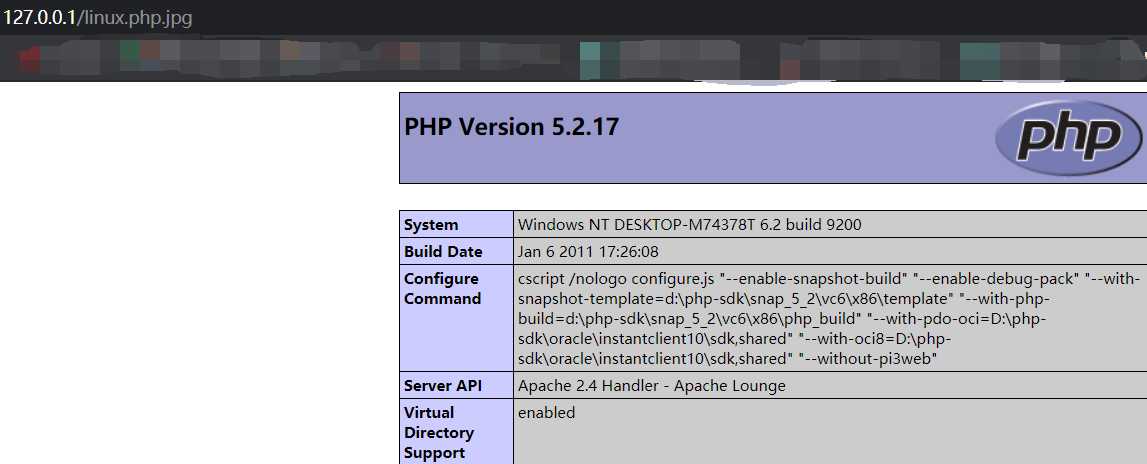

2、AddHandler php5-script .php会把所有文件名里包含.php的文件解析为php

此时前两个配置没开,按理说jpg会被正常解析为上图的黑底白框,添加最后一条后

萌新...望大佬勿喷

以上是关于apache httpd解析漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

安全-Apache HTTPD 换行解析漏洞复现(CVE-2017-15715)

漏洞复现Apache HTTPD 换行解析漏洞(CVE-2017-15715)