移动接入技术

Posted 坏坏-5

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了移动接入技术相关的知识,希望对你有一定的参考价值。

SSL VPN概述

- SSL VPN基于SSL协议运行的VPN技术,是一种远程安全接入技术

- 优点

- 所有的浏览器都支持SSL协议,所以不需要安装任何客户端软件,只需要浏览器就可以接入VPN。可以兼容所有移动端设备

- 一般采用插件系统来支持各种TCP和UDP的非Web应用,SSL VPN相对于IPSec VPN更符合应用安全的需求

- 优点

- 深信服的SSL VPN使用的是TLS 1.0版本,需要在浏览器的高级选项种开启对TLS 1.0的支持

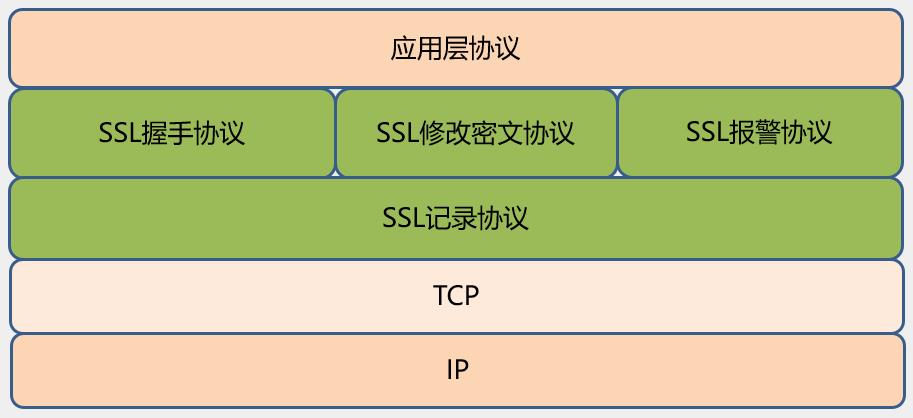

SSL协议

- SSL握手协议

- 用于建立SSL会话,在应用程序传输和接收数据之前进行互相认证、协商加密算法和密钥

- SSL修改密文协议

- 用于数据传输过程种定期修改密钥

- 第一次的密钥是由SSL握手协议协商得到,之后会定时更换密钥,更换密钥则是通过SSL修改密文协议协商

- SSL报警协议

- 当SSL发生错误时,用于向对方告警

- 当SSL发生错误时,用于向对方告警

SSL协议结构

- 记录协议

- 建立在可靠的传输协议(如TCP)之上,为高层协议提供数据封装、压缩、加密等基本功能的支持

- 握手协议

- 建立在SSL记录协议之上,用于在实际的数据传输开始前,通讯双方进行身份认证、协商加密算法、交换加密密钥等

- 设计的基本思路:使用公钥加密算法(非对称加密算法)进行密文传输

- 通过引入数字证书,将服务器的公钥放在服务器的证书种,服务器的证书通过CA认证,证书可信,公钥就可信,以此保证公钥在发送给客户端时,中途不会被篡改

- 通过客户端与服务器采用公钥加密算法协商出会话密钥,后续数据报文都使用会话密钥进行加解密(对称密钥),以此来加快运算速度,提升加解密的运算效率

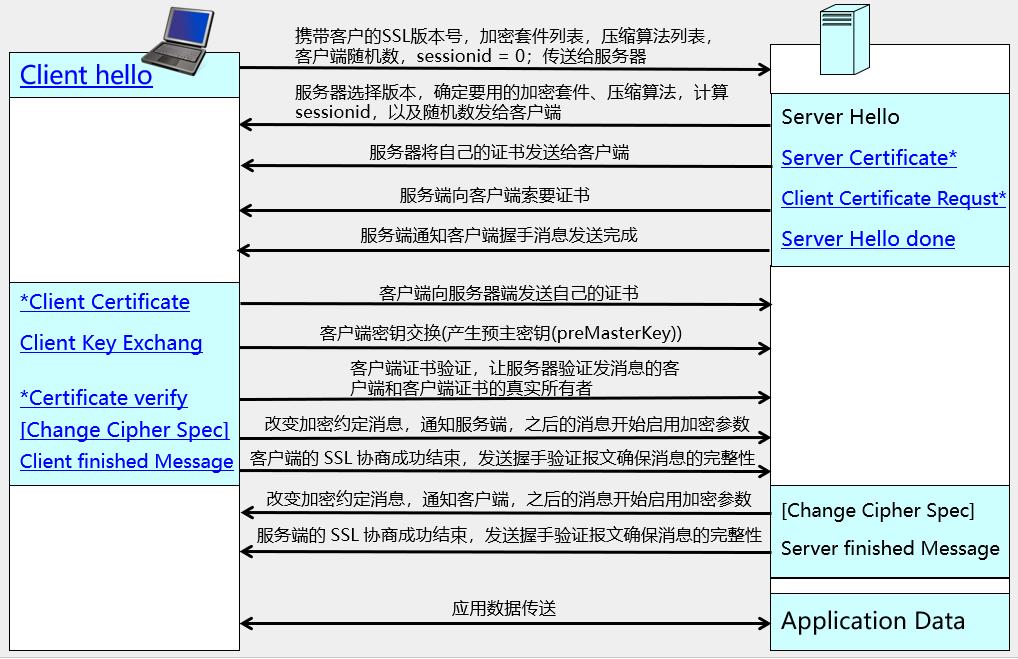

SSL协议通信过程

阶段一

- 客户端给服务器发送Hello问候,其中包含使用的SSL版本、加密套件列表、压缩算法、客户端随机数,session id = 0**(Client Hello)**

- 服务器收到客户端的问候后,从客户端提供的版本号中选出双方都支持的最高版本,从加密套件列表中选择一种支持安全性强的加密套件,从压缩算法列表选择压缩算法

- 服务器收到客户端的问候后,从客户端提供的版本号中选出双方都支持的最高版本,从加密套件列表中选择一种支持安全性强的加密套件,从压缩算法列表选择压缩算法

阶段二

- 服务器将上述选择的加密套件、压缩算法(NULL),并且计算一个Session id,和服务器端随机数,发送给客户端**(Server Hello)**

- 客户端收到Server Hello的报文,会将加密套件、压缩算法(NULL)、Session id和服务器端的随机数缓存

- 服务器端将自己的证书发送给客户端,证明自己的身份。证书中包含服务器的身份信息,以及服务器的公钥**(Server Certificate)**

- 客户端收到Certificate报文后,会验证该证书是否过期,并将服务器的公钥缓存

- 如果是SSL的双向认证,服务器端会向服务器端发送Client Certificate Request消息,索要客户端的证书,证书中包含有Server端支持的证书类型和所信任的所有证书发行机构(CA)列表**(Client Certificate Request)**

- 客户端收到Client Certificate Request报文,将消息中的证书类型列表和可信证书发行机构保存,在之后发送客户端证书时,用来筛选证书

- 服务器端通知客户端,握手消息发送完成。等待客户端确认**(Server Hello Done)**

阶段三

- 客户端从之前收到的Server端发送的Certificate Request消息中的支持的证书类型列表和信任的证书颁发机构CA列表中选择满足条件的第一个证书发送给服务器**(Client Certificate)**

- 服务器端缓存客户端的公钥

- 如果是RSA加密,客户端则产生一个48位随机数作为Pre-Master(预主机密钥),并用服务器公钥加密后发出**(Client Key Exchang)**

- 服务端缓存预主密钥

- Certificate Verify消息中包含一个签名,签名内容是从Client Hello开始到目前为止的所有握手消息(不包含本消息)的摘要,使用客户端的私钥加密**(Certificate Verify)**

- 由于之前的Client Certificate消息中包含有客户端的公钥,因此用客户端的公钥解密该消息,用以验证客户端的真实性

- Change Cipher Spec消息只有一个值为1的字节,不属于握手协议,是和握手协议同一级别的改变加密约定协议。作用是为了告诉对方,接下来的消息将会采用新协商的加密套件和密钥进行通信**(Change Cipher Spec)**

- 在发送该消息的同时,客户端会把之前的客户端随机数、服务器端随机数、以及预主钥产生的一个主密钥。将主密钥进行密钥导出(包括服务器端和客户端的写MAC密钥、写密钥),此过程只在本地进行,不会发送给服务端

- 客户端SSL协商成功后结束。是第一个用协商好的密钥加密的消息。会把从Client Hello一直到现在的数据摘要用客户端的密钥加密,发送给服务器。确保握手过程的完整性和机密性**(Client Finished Message)**

SSL VPN优势

- 身份安全

- 支持8种认证方式,支持认证方式的灵活组合,多重密码安全保障

- 终端安全

- 防中间人攻击,客户端进行安全检查,使用SSL专线,客户端零痕迹

- 传输安全

- 采用标准加密算法

- 应用权限安全

- 角色授权、URL级别授权,主从账号进行绑定,将服务器的地址、应用隐藏

- 审计安全

- 有独立的日志中心,日志中心的管理员权限分级

- 有独立的日志中心,日志中心的管理员权限分级

SSL VPN基本配置

SSL VPN授权

- SSL VPN用户数

- 允许同时接入的SSL VPN的用户数授权

- IPSec移动用户数

- 移动端PDLAN允许同时接入的用户数

- SSL VPN和IPSec共同使用总授权数,可以自行调整比例

- 线路数

- 可以同时支持的外网WAN口数量

- 分支机构数

- 与第三方设备对接IPSec VPN的最大用户数

- 远程应用用户数

- 使用远程应用发布资源的用户并发数

- 使用远程应用发布资源的用户并发数

配置步骤

- 如果是单臂模式,需要先在公网出口设备上配置端口映射,映射SSL VPN使用的端口,TCP的443端口用于传输VPN,TCP的80端口用于多线路智能测速

- 在VPN设备上创建用于身份验证的用户

- 添加用户需要访问的资源

- Web应用

- TCP应用

- L3VPN

- 远程应用

- 把资源授权给用户

- SSL VPN中,所有的配置,配置完成后,需要点击立即生效

SSL VPN组网方案

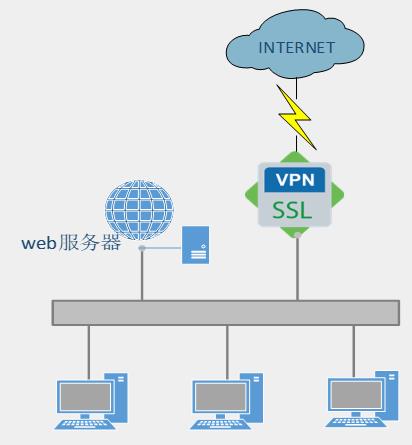

网关模式组网

- 将SSL VPN作为网络出口设备,满足内网电脑的正常上网,同时实现外部用户通过SSL VPN访问内网服务器

- 从终端到内部服务器需要经过SSL VPN设备

- 终端到SSL VPN之间需要对数据进行SSL加密,防止数据遭到非法的窃听和篡改,保证传输数据的安全性和完整性

- SSL VPN到服务器之间是可信的网络,使用标准TCP/IP协议进行数据通信

- SSL VPN设备作为安全接入网关,可以实现身份认证和安全通信

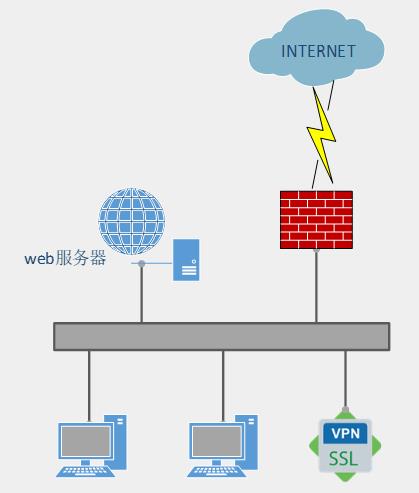

单臂模式组网

- 用户网络出口部署好,在不改动现有的网络拓扑的情况下,部署SSL VPN,实现外网访问内部服务器资源

- 需要给LAN口分配一个可以上网的IP地址,配置网关IP、DNS

- 前置网关需要做TCP的443和80端口的映射,如果需要配置IPSec VPN还需要做TCP/UDP的4009端口映射

- 单臂模式下,SSL VPN设备相当于内网服务器,由前置设备将SSL服务对外发布,SSL VPN设备只处理VPN数据。当设备出现故障或宕机,也不会影响网络

以上内容均属原创,如有不详或错误,敬请指出。

以上是关于移动接入技术的主要内容,如果未能解决你的问题,请参考以下文章