020 系统密码破解与kali中间人攻击

Posted 入狱计划进度50%

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了020 系统密码破解与kali中间人攻击相关的知识,希望对你有一定的参考价值。

一:5次shift系统密码破解

1.1 漏洞

1、在未登录系统时,连续按5次shift键,弹出程序c:\\windows\\system32\\sethc.exe

2、部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名!

注:如win7或win10系统已修补漏洞2,则无法利用

1.2 破解过程相关知识

1、cmd工具路径

c:\\windows\\system32\\cmd

2、用户/账户密码存储位置

c:\\windows\\system32\\config\\SAM # 非逆转型加密、使用hash值类似的方法、MD5 SHA

3、修改账户密码:

net user 用户名 新密码

4、创建一个新用户:

net user 用户名 新密码 /add

5、删除用户:

net user 用户名 /del

6、提升管理员:

net localgroup administrators 用户名 /add

1.3 漏洞利用过程

案例:破解win7系统密码

实验步骤:

1、开启win7虚拟机,开机,并设置一个复杂密码;

2、关机,并开机,在出现windows启动界面时强制关机;

3、再开机,出现“启动修复(推荐)”及选择该项; # 如没有出现,多尝试几次第2步,如还不行,请换其他方法

4、出现系统还原提示,点击取消,等待几分钟后,会出现问题原因,点击查看详细信息;

5、打开最后一个链接即一个记事本;

6、记事本中点打开,并选择显示所有文件;

7、找到sethc并改名sethc-bak,再找到cmd,复制一份cmd改名为sethc

8、全部关闭,重启。

9、系统启动完毕后,连续按5次shift键,将弹出cmd工具,使用命令net user 用户名 新密码,将当前用户密码修

改掉即可,或者另外建立1个用户,并提升为管理员,注销后,可再删除新建的用户,这样的好处为不修改当前用户的密

码即可登录系统。

二:利用PE系统破解XP密码

2.1 漏洞

PE系统,独立于硬盘系统的微型系统,通过PE系统启动可以对系统的SAM文件做修改

2.2 破解过程相关知识

账户密码存储文件:c:\\windows\\system32\\config\\SAM

U盘引导系统:开机修改启动顺序,并将U盘设置为第一启动顺序!(一般电脑是开机马上按F2键,进入Bios,修改启动顺序,不同品牌电脑设置方法不一样,可咨询售后)

2.3 漏洞利用过程

1.下载PE制作工具(如老毛桃,大白菜,深度等),插入空U盘或光盘,一键制作PE系统到U盘

2.为XP系统设置一个复杂密码,并关机。

3.插入带有PE系统的U盘或光盘,开机,马上按F2,进入BIOS,设置启动顺序为U盘或光盘为第一位,保存

4.重启,进入PE菜单或PE系统,使用破解密码程序进行破解。(不同的PE系统菜单不一样,但一般都有破解密码选项)

三:kali中间人攻击

3.1 概述

kali中间人攻击

1 实训内容,Kali中间人攻击

2 实训目标

使用kali系统模拟攻击者,利用中间人的攻击手段来获取用户登录的用户名与密码。

3 中间人攻击原理:

1 利用ARP协议的漏洞

漏洞在于生成的ARP缓存表,中间人进行多次回馈ARP单播应答,谎称自己就是那个IP地址对应的MAC

2 ARP协议原理,利用IP寻找MAC地址

1)发送ARP广播请求

2)回馈ARP单播应答

3)生成ARP缓存表

3 ARP攻击原理

攻击人通过发送虚假的ARP应答实现ARP缓存投毒,而受害人没有办法进行身份验证。

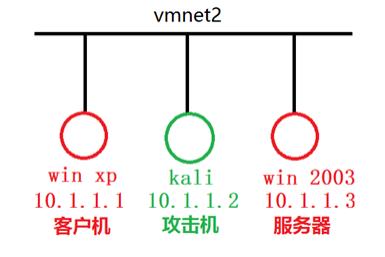

3.2:需要用到的工具材料和拓扑图

需要用到的工具ettercap(kali自带)

Web站点素材: zhivote动态网页文件

实验拓扑图:

3.3:实验步骤

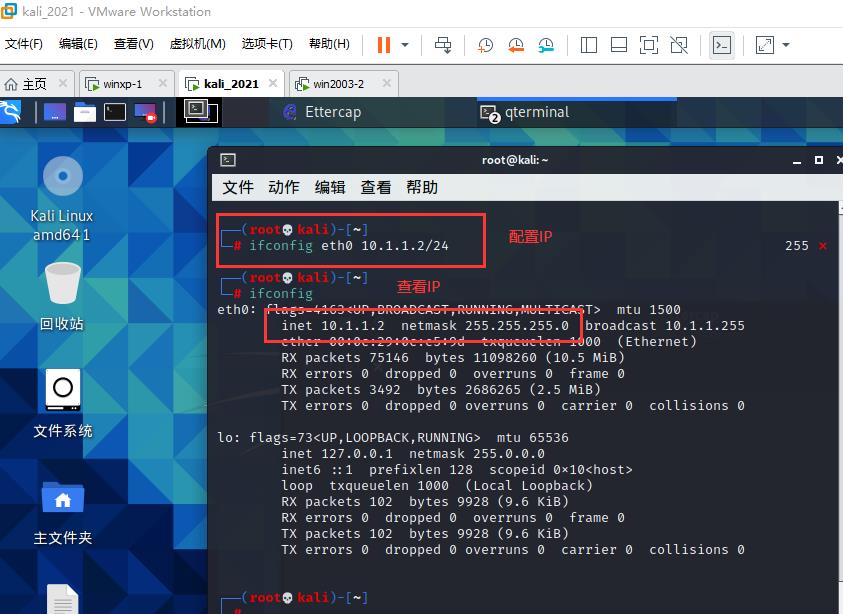

开启XP,kali,win2003三台服务器,IP地址分别为10.1.1.1/24,10.1.1.2/24,10.1.1.3/24,其中kali做为攻击机器。都位于VMnet2的局域网中。能够互相ping通

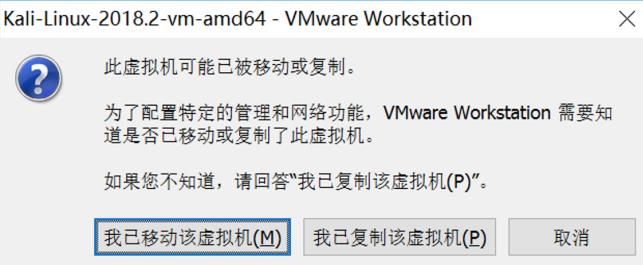

若打开虚拟机出现如下弹窗:

windows系统点击“我已复制”,Linux系统点击“我已移动”

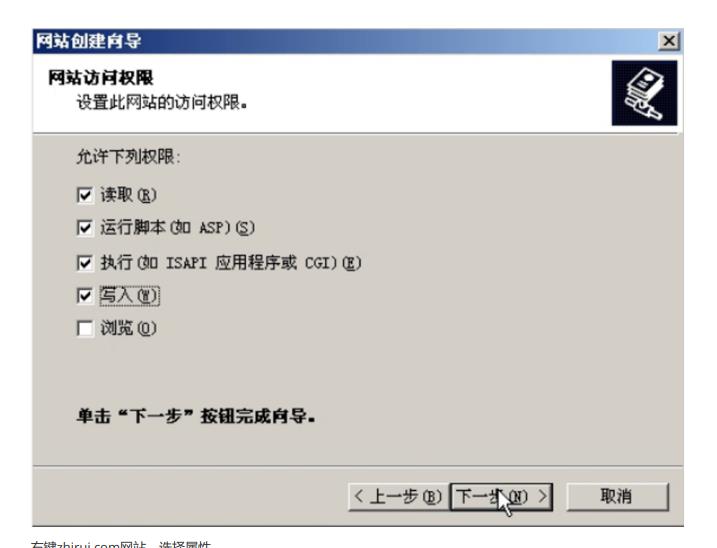

在win2003上配置WEB服务和FTP服务。略。可参考前面第六章内容

在配置过程中,为了减少意外可以如下打勾

说下配置的注意点:无权访问和无法找到该页

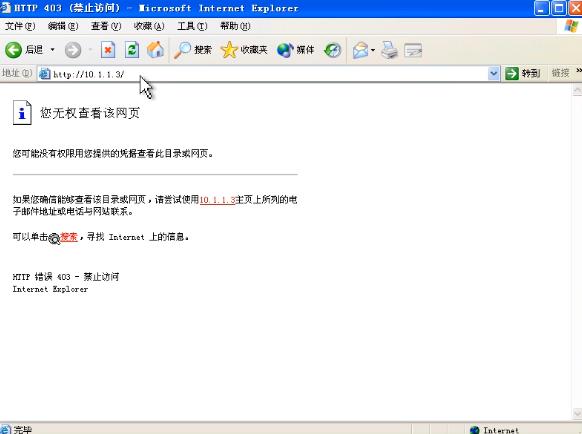

遇到这种:

这是因为没有默认的主页能够打开

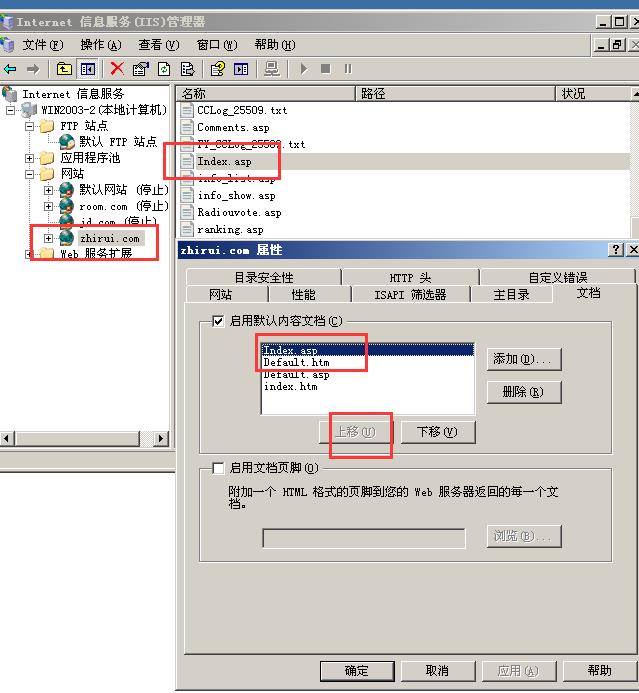

解决方法:

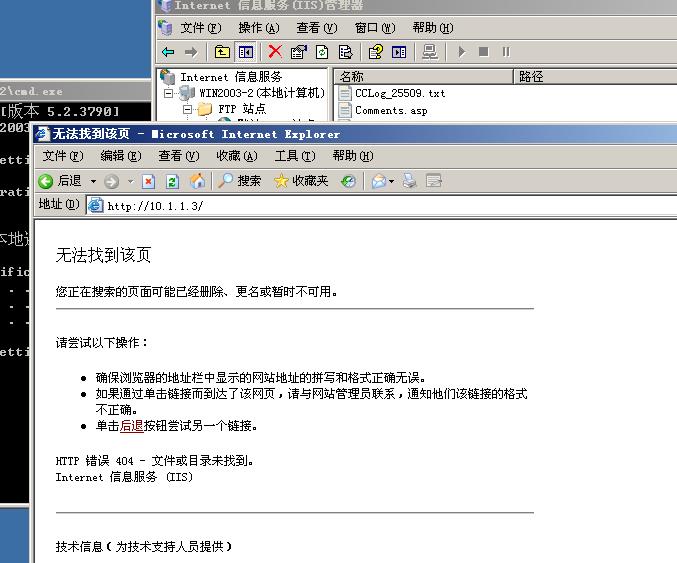

还有就是遇到这种:

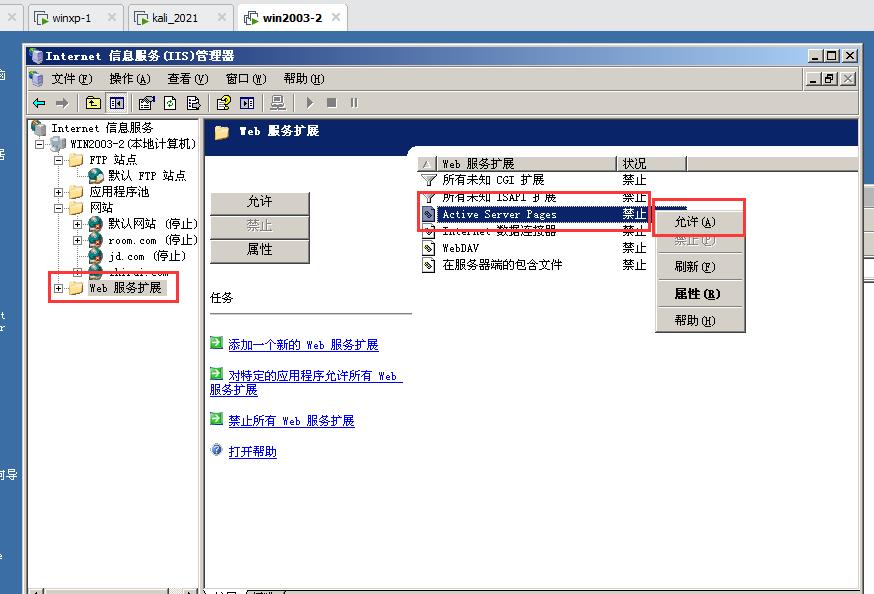

这种情况下,如果是静态网页,那就不会出现并配置好了,但这个是动态网页,还需要如下操作:

然后发现网站发布成功

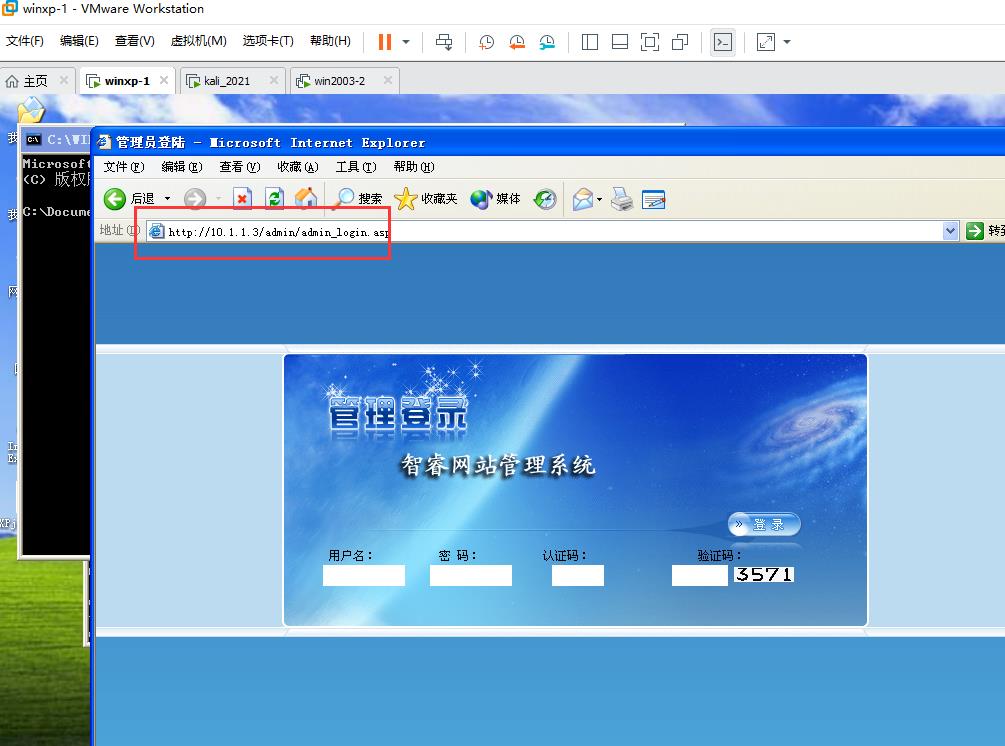

然后地址栏输入网址

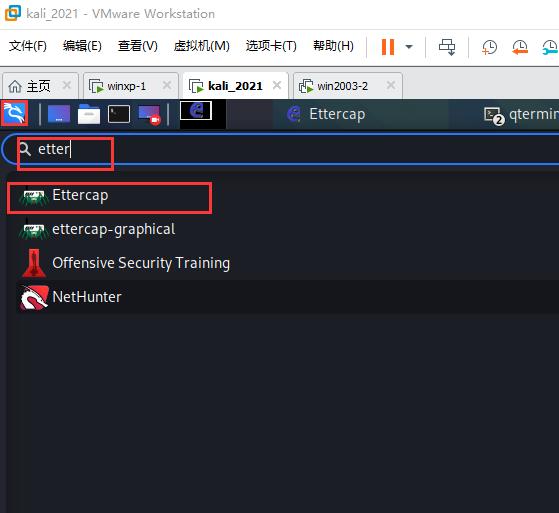

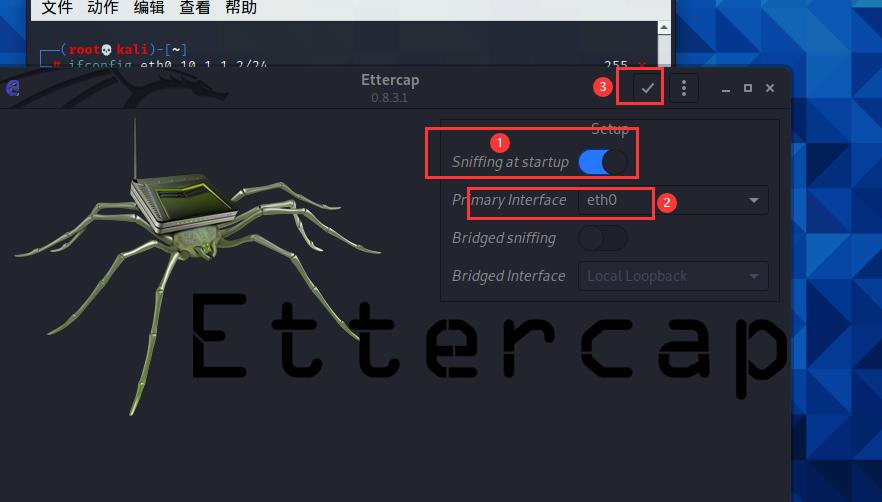

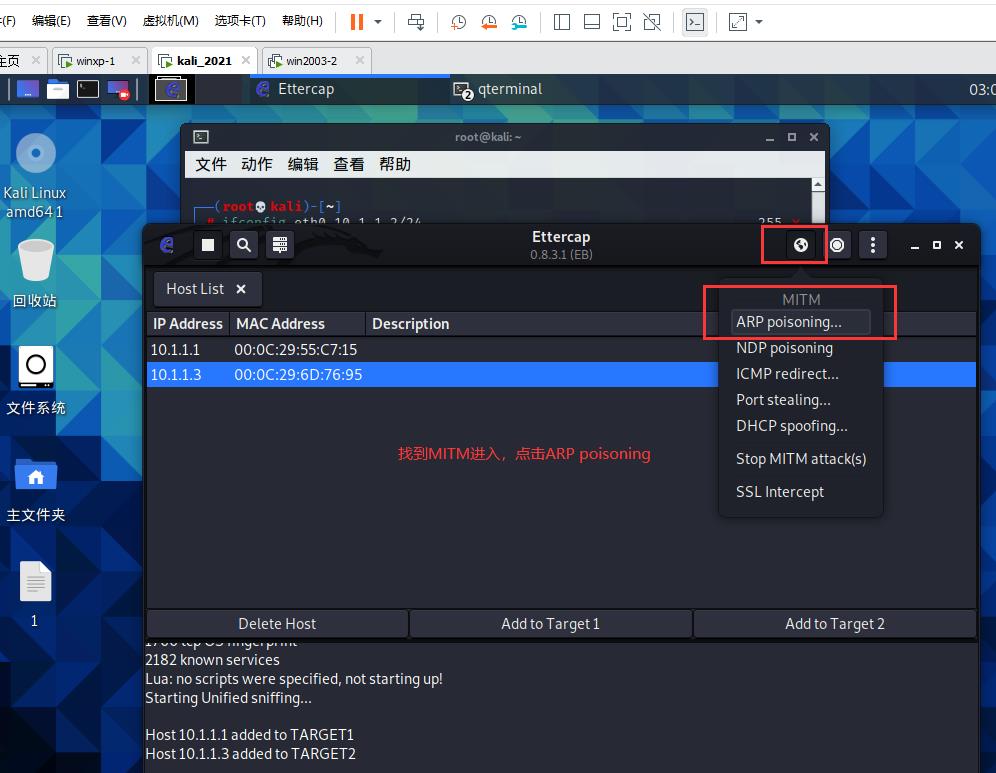

kali:版本不同,搜索位置可能不同,打开软件ettercap

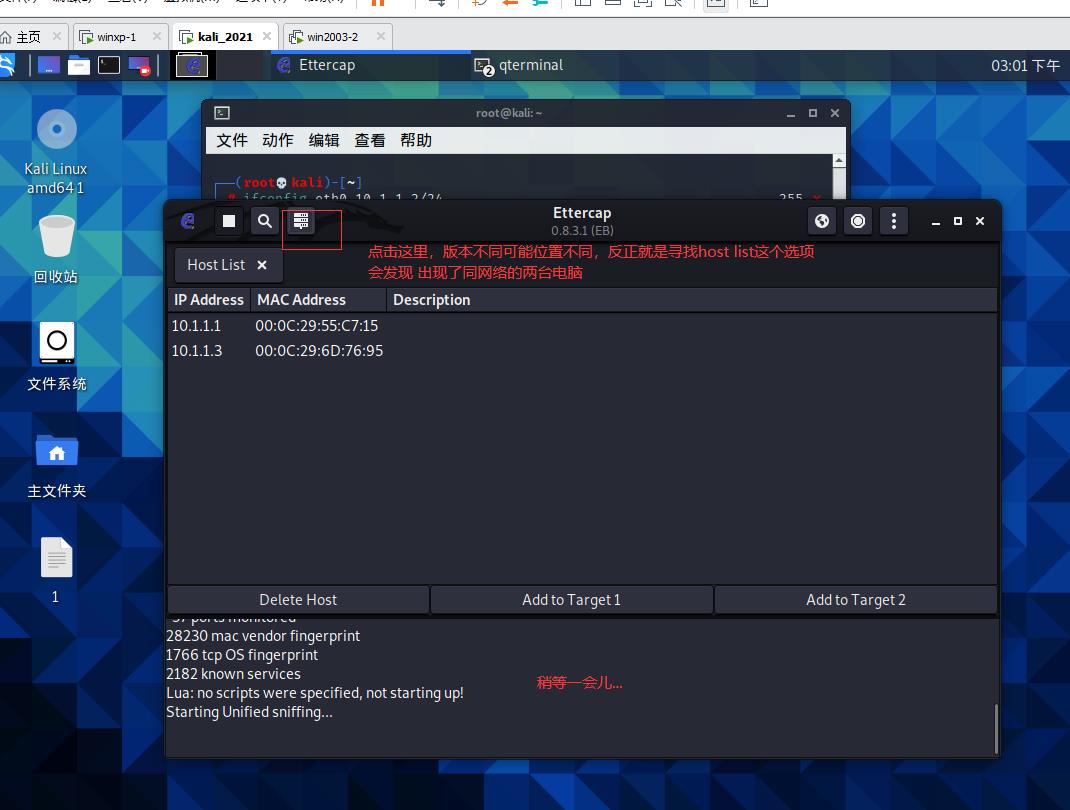

分别添加:

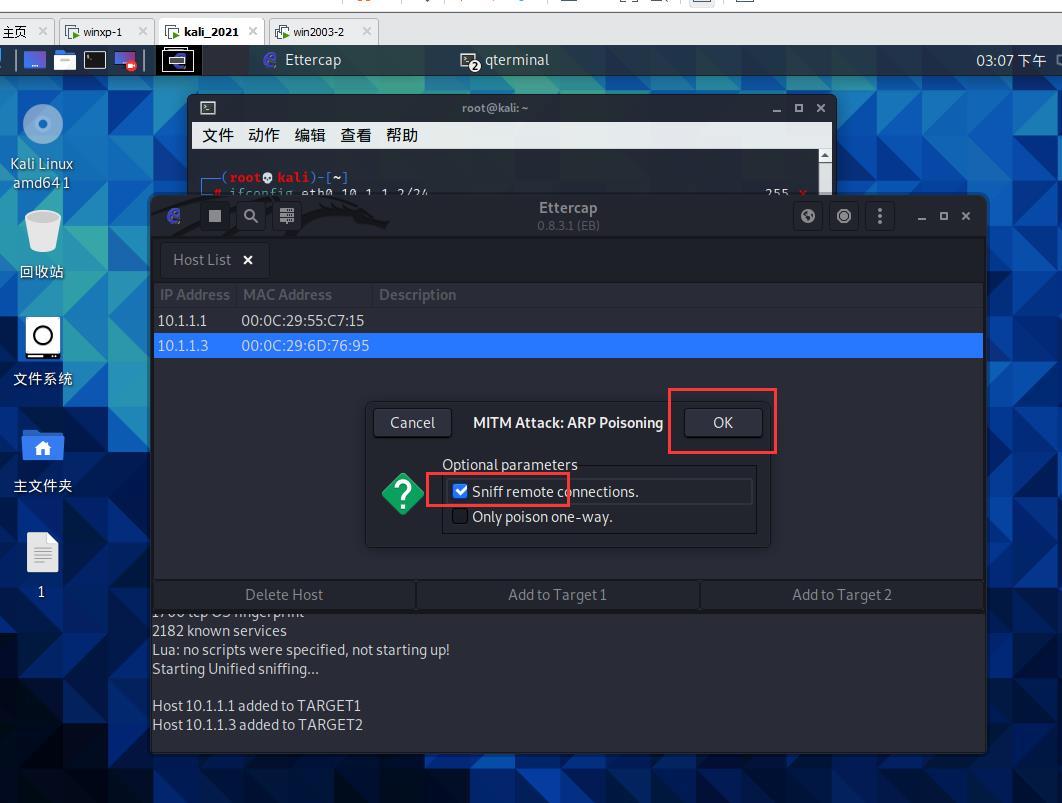

点击poisoning投毒

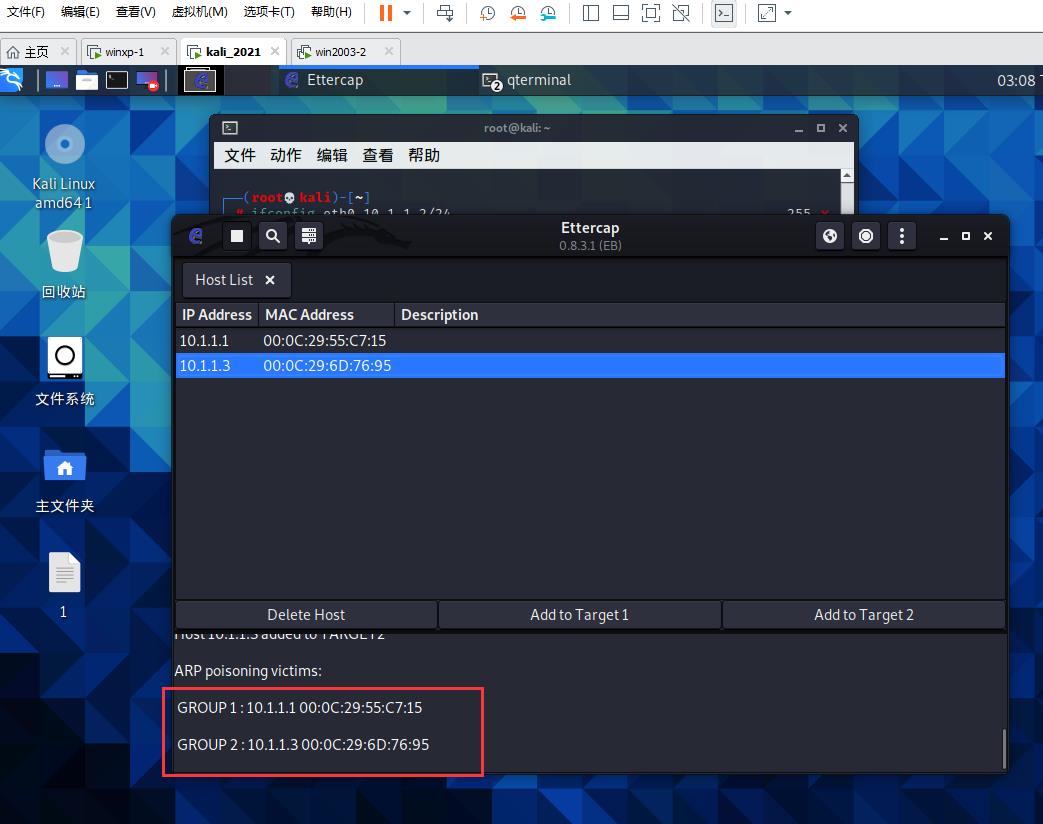

点击OK之后:

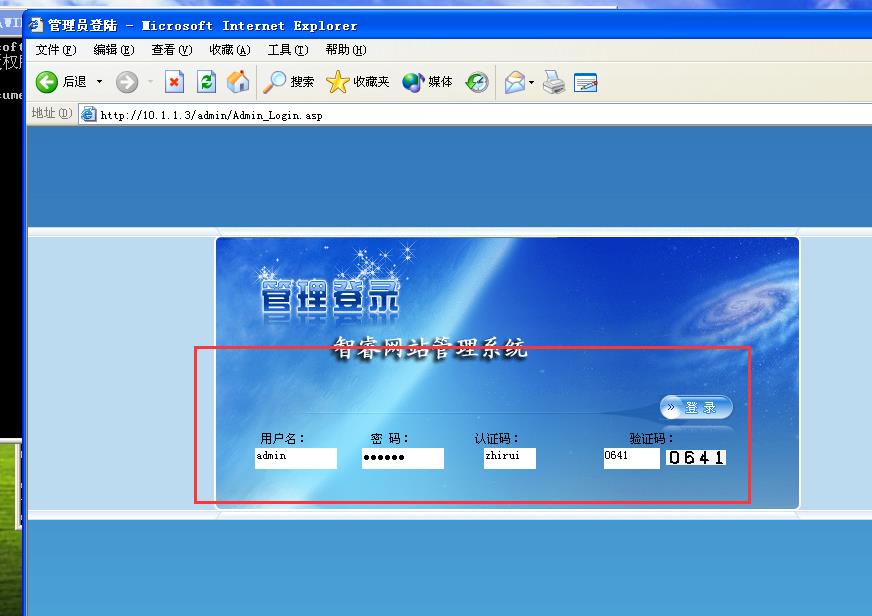

在XP系统上:

账号:admin

密码:123456

认证码:zhirui

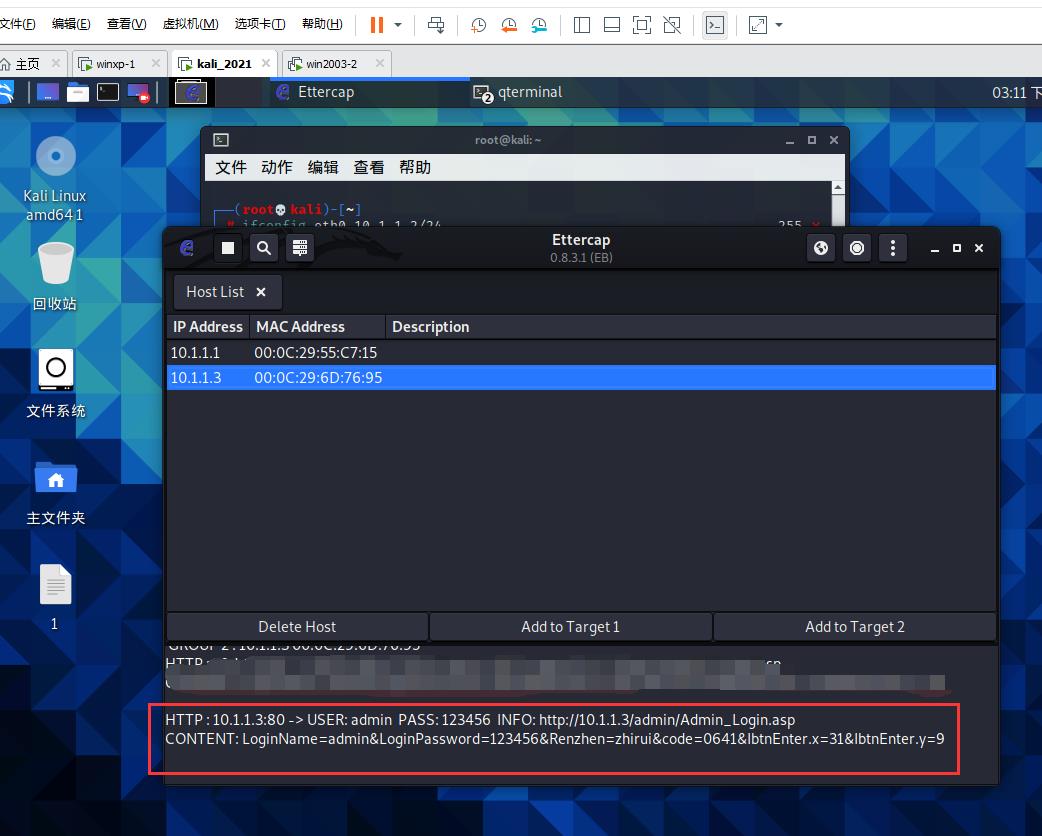

返回看KALI,成功窃取到账号密码

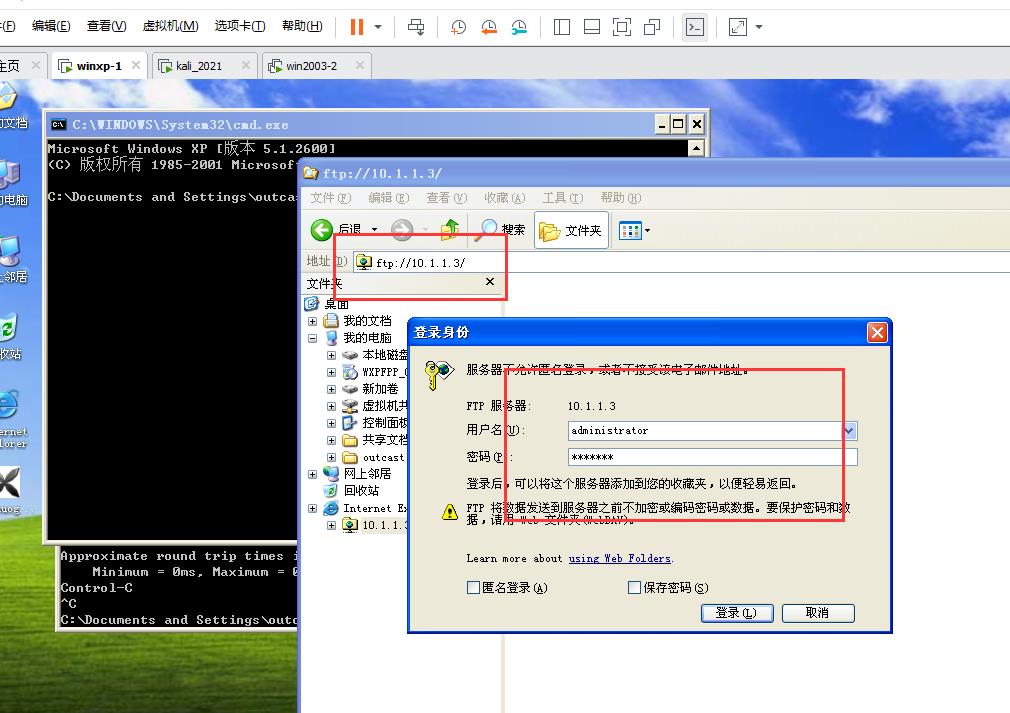

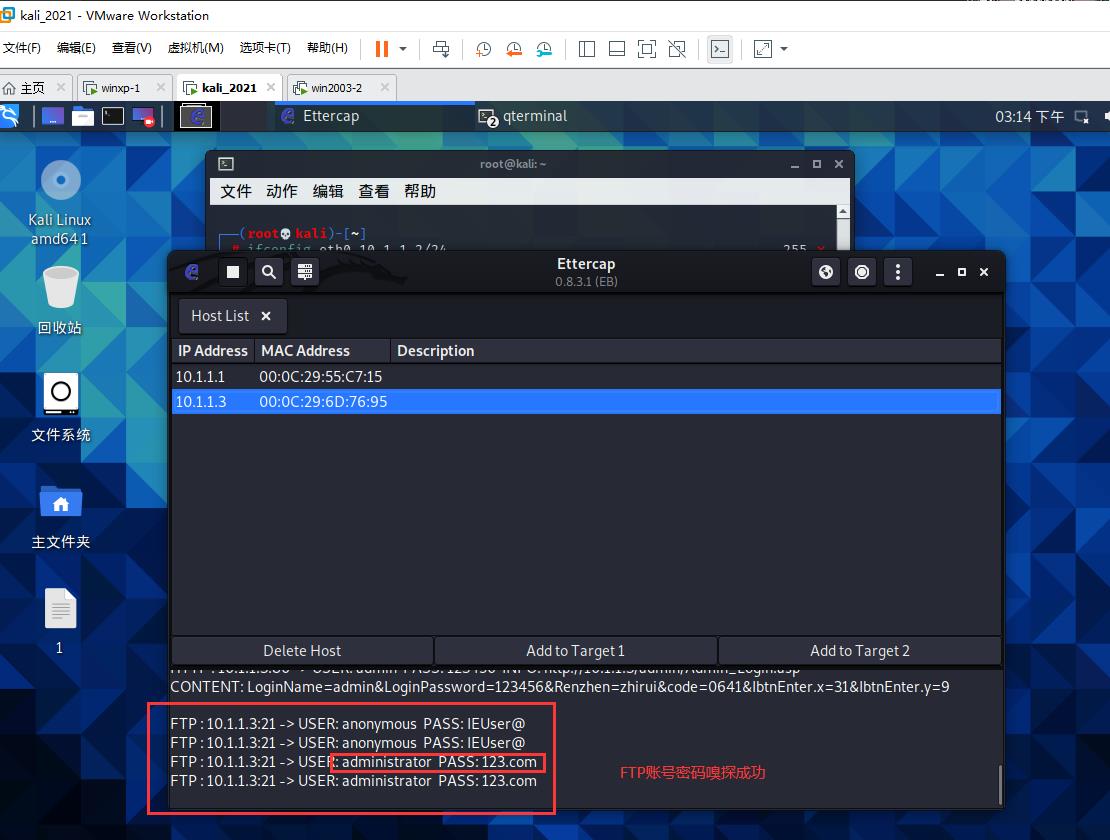

FTP测试:

XP:

kali

以上是关于020 系统密码破解与kali中间人攻击的主要内容,如果未能解决你的问题,请参考以下文章

实战-Fluxion与wifi热点伪造钓鱼中间人攻击wifi破解