黑客在攻击前会做哪些准备?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了黑客在攻击前会做哪些准备?相关的知识,希望对你有一定的参考价值。

黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。下面为大家介绍4种黑客常用的攻击手段(注:密码破解当然也是黑客常用的攻击手段之一)。

1、后门程序

由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。在程序开发阶段,后门便于测试、更改和增强模块功能。正常情况下,完成设计之后需要去掉各个模块的后门,不过有时由于疏忽或者其他原因(如将其留在程序中,便于日后访问、测试或维护)后门没有去掉,一些别有用心的人会利用穷举搜索法发现并利用这些后门,然后进入系统并发动攻击。

2、信息炸弹

信息炸弹是指使用一些特殊工具软件,短时间内向目标服务器发送大量超出系统负荷的信息,造成目标服务器超负荷、网络堵塞、系统崩溃的攻击手段。比如向未打补丁的 Windows 95系统发送特定组合的 UDP 数据包,会导致目标系统死机或重启;向某型号的路由器发送特定数据包致使路由器死机;向某人的电子邮件发送大量的垃圾邮件将此邮箱“撑爆”等。目前常见的信息炸弹有邮件炸弹、逻辑炸弹等。

3、拒绝服务

拒绝服务又叫分布式D.O.S攻击,它是使用超出被攻击目标处理能力的大量数据包消耗系统可用系统、带宽资源,最后致使网络服务瘫痪的一种攻击手段。作为攻击者,首先需要通过常规的黑客手段侵入并控制某个网站,然后在服务器上安装并启动一个可由攻击者发出的特殊指令来控制进程,攻击者把攻击对象的IP地址作为指令下达给进程的时候,这些进程就开始对目标主机发起攻击。这种方式可以集中大量的网络服务器带宽,对某个特定目标实施攻击,因而威力巨大,顷刻之间就可以使被攻击目标带宽资源耗尽,导致服务器瘫痪。比如1999年美国明尼苏达大学遭到的黑客攻击就属于这种方式。

4、网络监听

网络监听是一种监视网络状态、数据流以及网络上传输信息的管理工具,它可以将网络接口设置在监听模式,并且可以截获网上传输的信息,也就是说,当黑客登录网络主机并取得超级用户权限后,若要登录其他主机,使用网络监听可以有效地截获网上的数据,这是黑客使用最多的方法,但是,网络监听只能应用于物理上连接于同一网段的主机,通常被用做获取用户口令。

那些用自己电脑,虚拟机,vps的都是小白阶段。

真正搞黑产的,非实名无线网卡 tor 然后连cc服务器,然后给肉鸡worker分配侦查任务。

获得有效信息后,上跳板机验证,然后写脚本,分配给肉鸡执行。然后肉鸡格盘。cc服务器格盘。

首先你需要一台高速扫描的服务器 网速要好 配置越高越好啦 单主机入侵 确实针对小白来说 kali和 windows 都可以成功

准备1

收集信息 包括ip信息 硬件信息 操作系统等

准备2 确定对方操作系统之后 就可以针对该操作系统下常用漏洞

准备3

扫描开放端口 及服务

开始入侵

最暴力 最简单的

如果开了3389 22这类的 直接爆破

时间问题

如果开了 1433、3306数据库端口 就尝试从注入之类的入手

当然还有80 8080等 可以尝试 默认后台密码

韩国挫败了朝鲜黑客大规模网络攻击

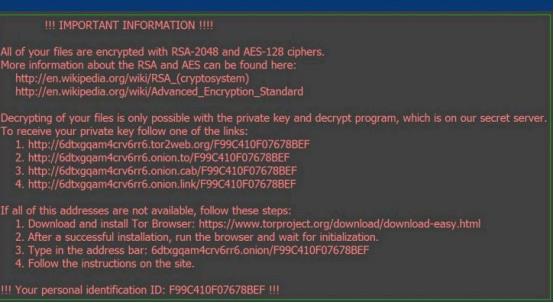

朝鲜黑客一直以来被指责持续对韩国组织,金融机构,银行和媒体发动针对性攻击,最近的一份报告显示,朝鲜黑客入侵了超过160个韩国政府机构和企业的14万台计算机,并涉嫌在系统中种植了恶意软件,为其大规模的网络攻击做准备。

韩国调查朝鲜黑客行为

路透社报道,韩国警方对朝鲜黑客的网络攻击行为一直保持高度警戒,特别是朝鲜在1,2月份进行小型化氢弹试验和远程火箭试验之后。

韩国警察厅网络调查科表示,警方获得恶意代码情报之后展开了调查,结果发现一些大型企业,公共组织和政府机构在内的160多个机构使用的一款网络管理软件被朝鲜黑客攻破。该网络管理软件是由一家民间企业开发的,通过该系统,管理员可以远程操控多台电脑,统一进行软件升级和维护。而朝鲜黑客发现了这套系统中的漏洞,进而控制了该管理网络,获取了14万台计算机的控制权。

通过对被植入的恶意软件的分析,此次网络攻击来源于一个朝鲜的ip地址,此ip地址曾在2013年发动了针对韩国银行和电视台的网络攻击。

超过40000份国防资料被窃

朝鲜已经为发动大规模网络攻击做好了准备,韩国警方表示,很庆幸大规模的网络攻击被挫败在了摇篮中,这些组织积极与警方合作,弥补了该系统的缺陷。

该攻击始于2014年,但是直到今年二月份才被发现,当时朝鲜黑客试图从SK集团和韩进集团盗取资料。

但此次攻击仍有超过42000份资料被盗取,其中超过40000件是与国防相关的。韩国网络调查组织确认,两公司被盗的文件中包括了F-15战斗机机翼的设计图。

以上是关于黑客在攻击前会做哪些准备?的主要内容,如果未能解决你的问题,请参考以下文章