郭盛华,信息及黑客界传奇人物,被称之为“黑客教父”,绰号“华少”。现任黑客爱国组织东方联盟掌门人。

黑客教父郭盛华说:网络黑客安全攻击已成为许多新闻栏目每周头条。最近的一个例子就是QIWI支付系统成功地缓解了480 Gbps memcached放大UDP DDoS攻击。

郭盛华表示:虽然我们在东方联盟网络实验室宁愿不听被攻击的新闻,但这种情况证明了我们为减轻此类攻击所做的所有准备。为了帮助其他人从我们的经验中学习,我想我会回顾一些关于放大攻击的事实,这样你们也就会在一天到来时做好准备。

事实#1:放大器一直是,未来也将是一个问题

网络时间协议(NTP)是第一个被滥用(早在2013年)作为DDoS执行中的放大器的协议。随着成千上万的NTP服务器部署在整个网络中,这种特殊的向量对于寻求扩大其功能的攻击者来说非常有利。到2014年初,NTP取代了DNS作为主要反射/放大载体。Smurf和Fraggle攻击也使用DDoS的放大功能,并回溯到1999年。

2015年,我们看到了大规模僵尸网络的崛起。他们使用基于UDP的放大技术,创造了有史以来观察到的最大容积DDoS攻击。由于Dyn和OVH在2016年的拒绝服务显示,数千个受损设备与NTP和DNS放大的组合使得这些攻击非常危险。这些僵尸网络的命令和控制(C&C)服务器的联合中断使得有可能避免僵尸网络接管网络的危险。

随着许多替代放大器的普及,包括Portmap,SNMP,SSDP,Chargen,MSSQL和CLDAP,2016年发生了变化。这种趋势延续到2017年,许多技术娴熟的黑客瞄准各种协议漏洞,试图找到更多未知的媒介。

事实2:放大不会改变或演变。这只是发现的新漏洞

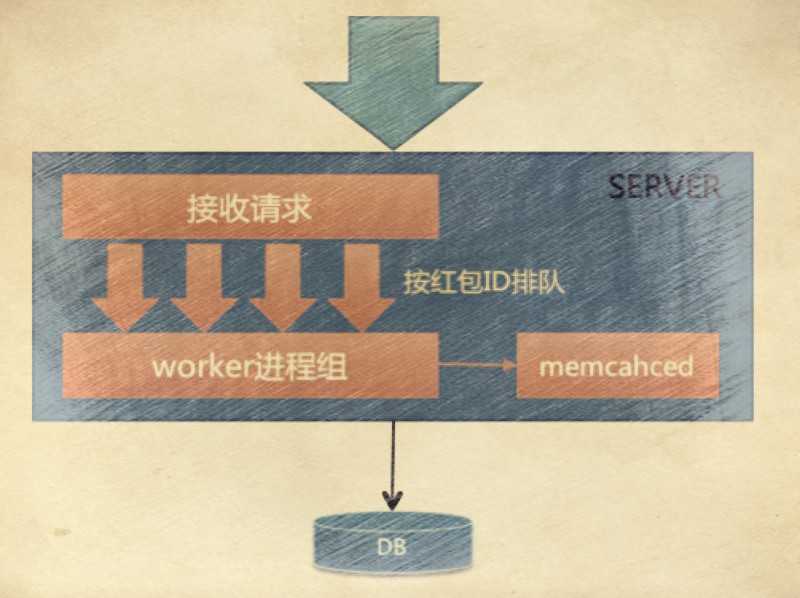

早在2017年,东方联盟黑客安全团队的安全研究人员透露了memcached扩增载体(见下文介绍) - 破纪录的放大DDoS攻击仅用了几个月便利用了不安全的memcached服务器。

在几乎所有Linux分销版本中,开源,免费和可用的Memcached具有超过10,000倍的超常放大因子(Akamai报告的放大因子高于50k),是导致中断的强大工具。

虽然研究人员仅在2017年利用了矢量的放大效应,但放大器本身在10年前引入,当UDP协议侦听被添加到memcached时 - 这是当时没有人关心放大器本身。直到现在,随着网络带宽的不断增长,它变成了一个这样的问题。

反射/放大背后的一般想法并没有改变。首先,将伪造的(IP欺骗)请求发送给memcached服务器上的漏洞(对端口11211上的任何人开放),之后,UDP服务器准备响应,并在攻击者的帮助下将数千个请求递交给目标主机,洪水泛滥网络渠道。如果没有适当的解决方案,大量的每秒数据包数和每秒位数无法得到缓解,因为这样的数据流会使边缘路由设备很快无法使用。

事实#3:当某些东西有效时,它起作用; 有时会对付你

目前DDoS攻击带宽的世界纪录是在2017年Arbor Network的客户中1.7Tbps的攻击事件,接着是1.3Tbps的GitHub攻击(根据Akamai的DDoS缓解服务)。

Shodan的统计数据仍然显示,大量活跃的memcached放大器一次对所有世界的骗子开放:

Memcached的DDoS攻击:95000个服务器容易遭受虐待

分析+指导:@Akamai @arbornetworks @BarryRGreene @cloudflare @corero @dormando @JobSnijders @johullrich @Qrator_Labs pic.twitter.com/ivv3xX3XVR

- Mathew J Schwartz(@euroinfosec)2018年3月8日

正如您从推文中的图片中看到的,中国大陆和美国是memcached放大器的主要来源。

东方联盟还收集了免费提供的memcached服务器的总体统计数据。

这是东方联盟团队对memcached放大DDoS攻击的所有ISP,IXes和其他互联网企业的简短提醒。

东方联盟网络安全实验室(@Qrator_Labs)2018年3月6日

有趣的是,他们观察到的易受攻击的memcached服务器数量大幅下降。其中一个原因可能是运营商(互联网服务提供商和转接运营商)越来越意识到这个问题,并正在努力减少其网络被用作攻击反射器的风险。

DDoSmon还提供了关于memcached放大DDoS攻击的当前目标的广泛统计数据,趋势明显。

事实4:应该修复所有可以修复的东西

黑客郭盛华表示:缓解memcached风险并不是一件困难的事情。目前的最佳做法是对所有面向外部的端口应用速率限制,并将警察UDP / 11211流量降至可管理的水平。这可以保护您自己的基础架构和您的客户。

如果Memcached用户在数据传输中不使用UDP,则应禁用UDP支持。另外,memcached只应监听本地主机,而不是所有可用的接口,这是缺省的memcached安装方案。

此外,每个人都比控制某些网络资源的单个实体或一个人更重要,因为它应该确保memcached服务器不会暴露于所有Internet和防火墙。

NTT建议将memcached UDP / 11211添加到与NTP,CHARGEN和SSDP相同的“可利用端口”列表中。以下是ios XR将这些对放大敏感的UDP端口进行速率限制为端口容量的1%的配置示例。Qrator Labs发现这种处理memcached流量的方式非常有用和有效,并推荐它用于全局部署。

ipv4 access-list exploitable-ports

permit udp any eq ntp any

permit udp any eq 1900 any

permit udp any eq 19 any

permit udp any eq 11211 any

!

ipv6 access-list exploitable-ports-v6

permit udp any eq ntp any

permit udp any eq 1900 any

permit udp any eq 19 any

permit udp any eq 11211 any

!

class-map match-any exploitable-ports

match access-group ipv4 exploitable-ports

match access-group ipv6 exploitable-ports-v6

end-class-map

!

policy-map ntt-external-in

class exploitable-ports

police rate percent 1

conform-action transmit

exceed-action drop

!

set precedence 0

set mpls experimental topmost 0

!

class class-default

set mpls experimental imposition 0

set precedence 0

!

end-policy-map

!

interface Bundle-Ether19

description Customer: the best customer

service-policy input ntt-external-in

ipv4 address xxx/x

ipv6 address yyy/y

...

!

interface Bundle-Ether20

service-policy input ntt-external-in

...

... etc ...

有关进一步的建议,请查阅Barry Greene关于实施可开发端口过滤器的技巧。虽然Internet上易受攻击的服务器数量减少,但攻击者正在寻找利用漏洞的新方法和更强大的方法。负责memcached服务器的系统管理员似乎大部分都是粗心大意或无知,所以在试图关闭剩下的高速缓存时会出现长尾巴。这就是为什么在运营商网络上以某种方式处理memcached放大问题仍然很重要。