国密算法

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了国密算法相关的知识,希望对你有一定的参考价值。

参考技术A 国密即国家密码局认定的国产密码算法。主要有SM1,SM2,SM3,SM4。密钥长度和分组长度均为128位。SM1 为对称加密。其加密强度与AES相当。该算法不公开,调用该算法时,需要通过加密芯片的接口进行调用。

SM2为非对称加密,基于ECC。该算法已公开。由于该算法基于ECC,故其签名速度与秘钥生成速度都快于RSA。ECC 256位(SM2采用的就是ECC 256位的一种)安全强度比RSA 2048位高,但运算速度快于RSA。

国家密码管理局公布的公钥算法,其加密强度为256位

SM3 消息摘要。可以用MD5作为对比理解。该算法已公开。校验结果为256位。

SM4 无线局域网标准的分组数据算法。对称加密,密钥长度和分组长度均为128位。

由于SM1、SM4加解密的分组大小为128bit,故对消息进行加解密时,若消息长度过长,需要进行分组,要消息长度不足,则要进行填充。

分组密码算法(DES和SM4)、将明文数据按固定长度进行分组,然后在同一密钥控制下逐组进行加密,

公钥密码算法(RSA和SM2)、公开加密算法本身和公开公钥,保存私钥

摘要算法(SM3 md5) 这个都比较熟悉,用于数字签名,消息认证,数据完整性,但是sm3安全度比md5高

总得来说国密算法的安全度比较高,2010年12月推出,也是国家安全战略,现在银行都要要求国际算法改造,要把国际算法都给去掉

C 语言实现

https://github.com/guanzhi/GmSSL/

Go 语言

https://github.com/tjfoc/gmsm

https://github.com/ZZMarquis/gm

Java 语言

https://github.com/PopezLotado/SM2Java

Go语言实现,调用 gmsm

国密算法的ekey的使用--简述

一、龙脉GMTools的使用

1、产品介绍

mToken GM3000 国密身份认证锁是龙脉科技自主研发设计支持国密算法、完全遵照国家密码管理局颁布的《智能IC卡及智能密码钥匙密码应用接口规范》要求设计的USB Key,采用国产高性能智能卡芯片,内置SSF33、SM1、SM2、SM3、SM4等国产算法,支持高速数据国密算法加解密,提供CSP以及PKCS11和国密接口,完全符合国家密码管理局关于“密钥不落地”的技术规范要求,是电子政务、电子军务、CA厂商首选的USB Key产品。

2、软件安装及其使用

将压缩包解压后得到三个文件夹分别为GMTools、mToken-GM3000、超级插件,如下所示:

(1)GMTools

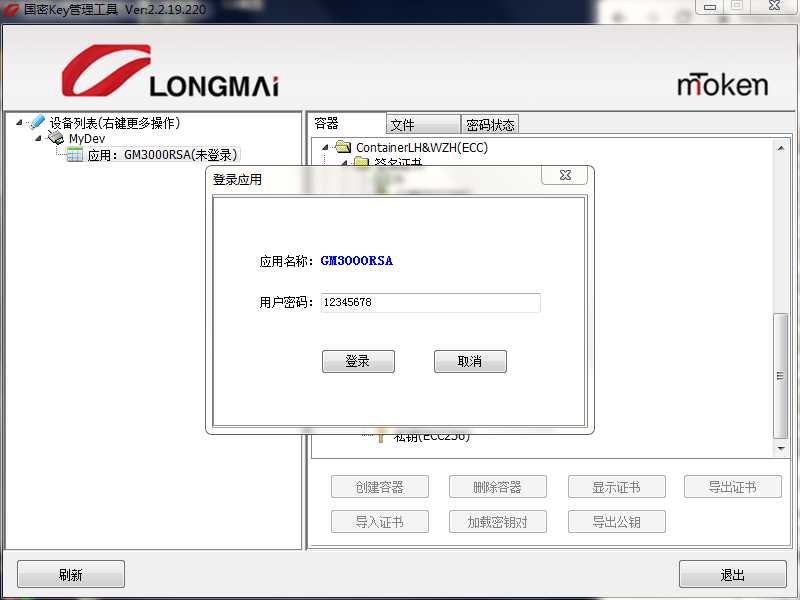

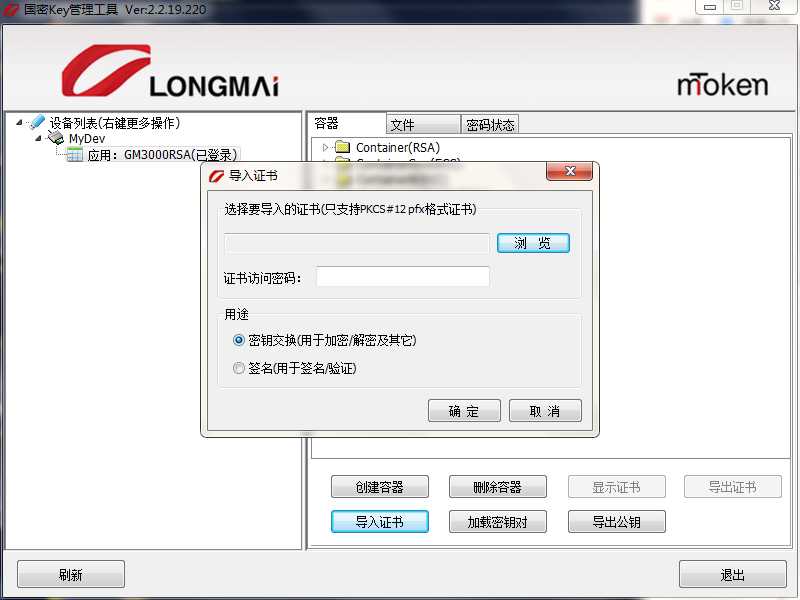

进入GMTools文件找到mTokenGMAdmin.exe,双击进入国密Key管理工具,如下图所示:

双击应用进行登录:

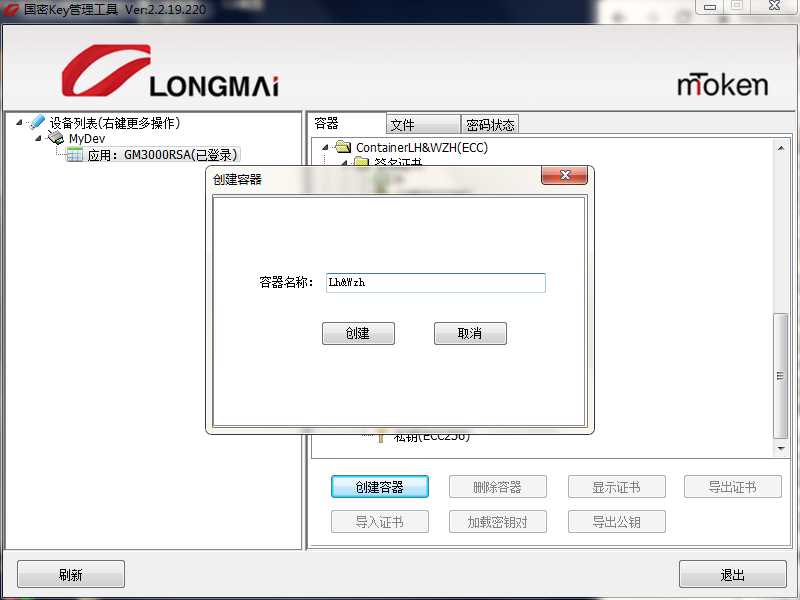

登录成功后,点击创建容器:

容器创建成功后,等待下一指令。

(2)mToken-GM3000

进入mToken-GM3000 > setup > GM3000_Setup.exe进行安装,得到软件mToken GM3000证书工具,点击证书进行登录:

输入密码后得到如下界面:

(3)超级插件

进入超级插件 > mPlugin_V4.4_B20190418 > setup,双击mPlugin_Setup.exe进行安装。软件基本安装完成,下一步进行证书生成,证书生成后我们就可以将证书导入到key中,详见第三块内容。

二、Gmssl下证书的生成

证书的生成在Linux系统下进行,需要提前装好GmSSL的环境

1、生成SM2密钥对

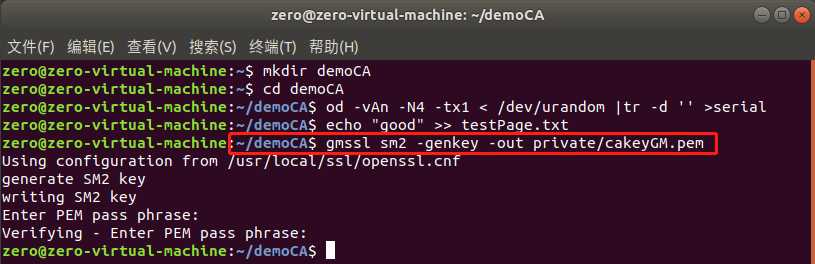

主要命令:gmssl sm2 -genkey -out private/cakeyGM.pem前期命令截图如下:

2.生成SM2自签名证书

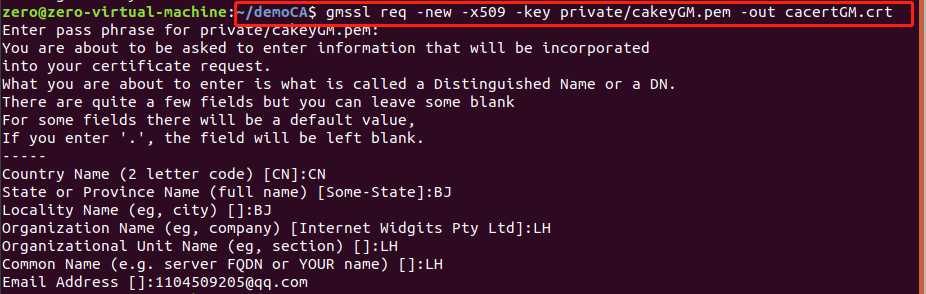

命令:gmssl req -new -x509 -key private/cakeyGM.pem -out cacertGM.crt

3.生成SM2用户密钥对

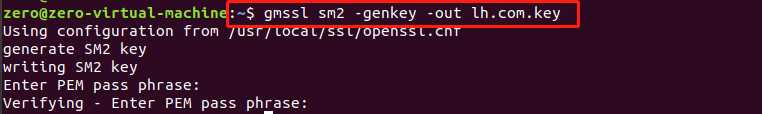

命令:gmssl sm2 -genkey -out lh.com.key

4.生成证书请求csr

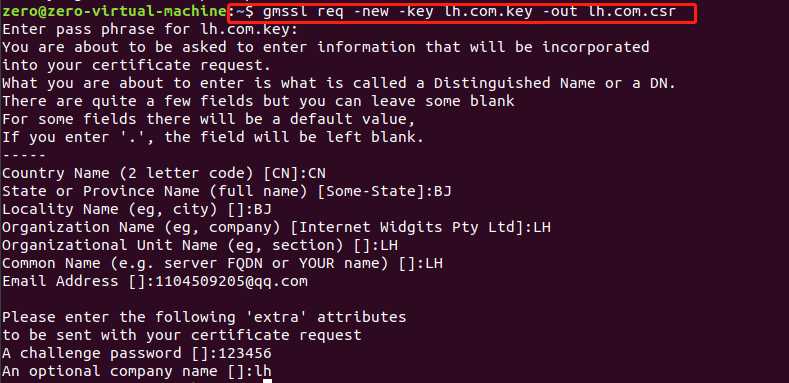

命令:gmssl req -new -key lh.com.key -out lh.com.csr

5.用CA进行签名

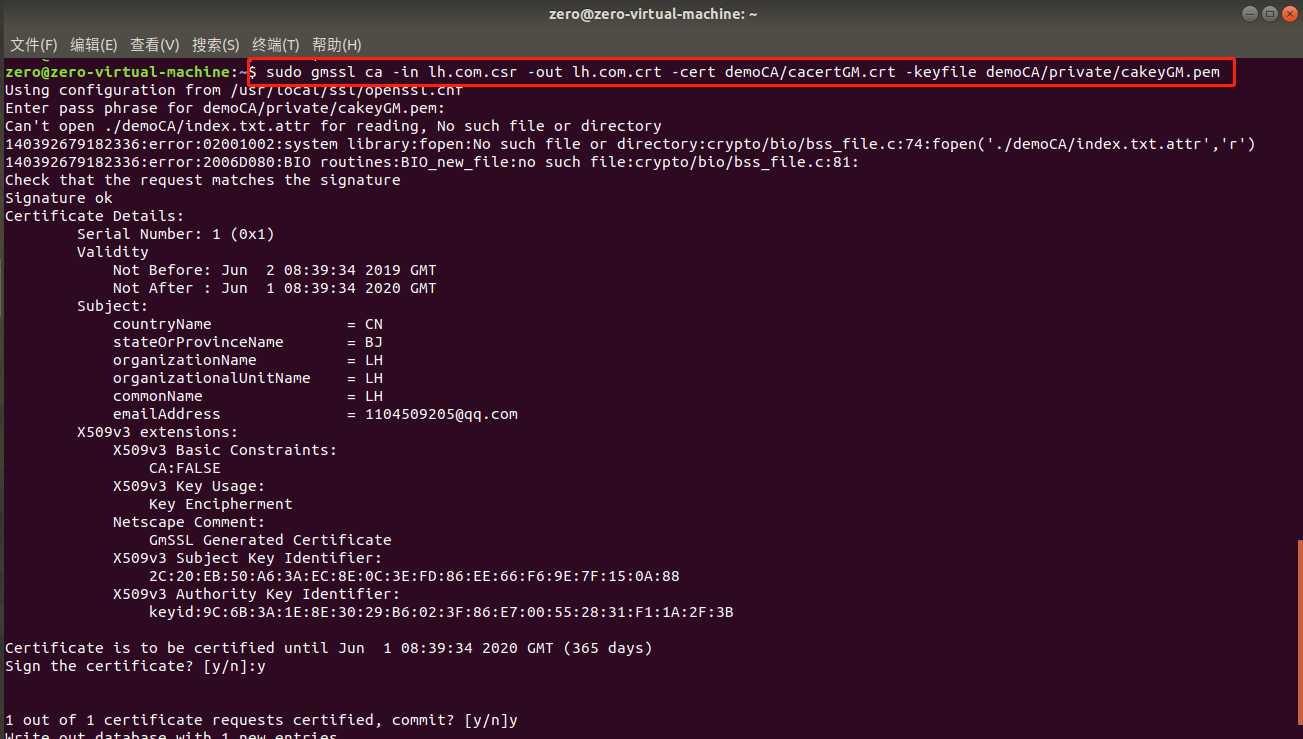

命令:sudo gmssl ca -in lh.com.csr -out lh.com.crt -cert demoCA/cacertGM.crt -keyfile demoCA/private/cakeyGM.pem

6.验证签名

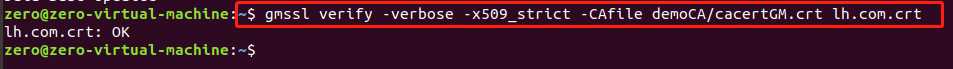

命令:gmssl verify -verbose -x509_strict -CAfile demoCA/cacertGM.crt lh.com.crt

7.生成证书文件

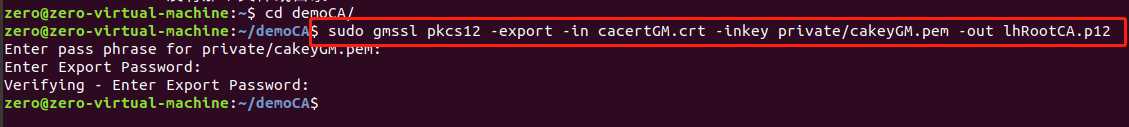

命令:sudo gmssl pkcs12 -export -in cacertGM.crt -inkey private/cakeyGM.pem -out lhRootCA.p12

三、导入证书

前面两个模块已经分别就软件安装、初步使用和证书生成做了详细介绍,目前我们已经得到从linux系统中导出的证书文件,如下图:

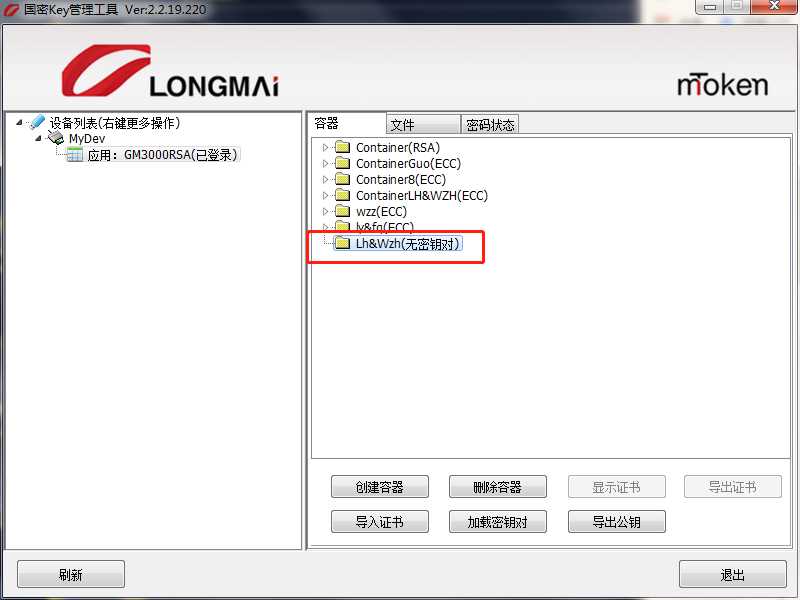

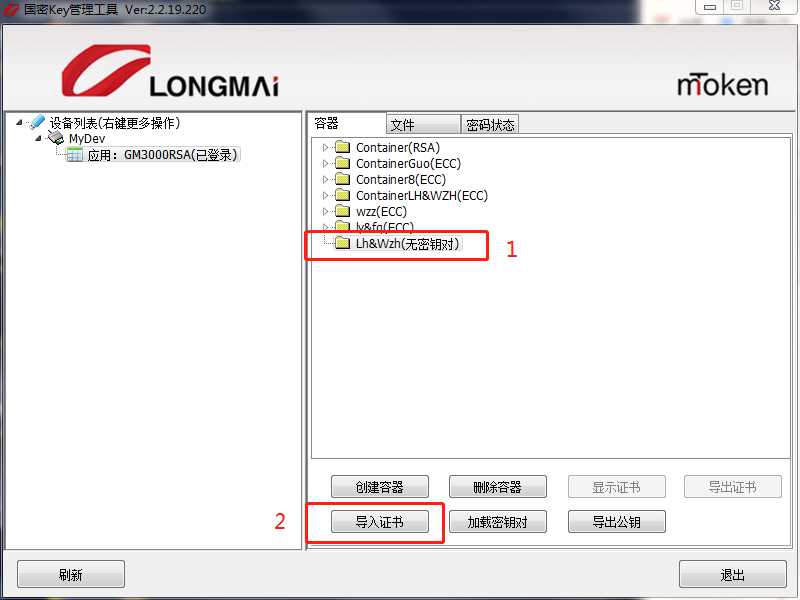

1、打开国密Key管理工具,可以看到我们第一步已经创建好的容器Lh&Wzh,当前显示为(无密钥对),表示还没导入证书:

2、导入证书:

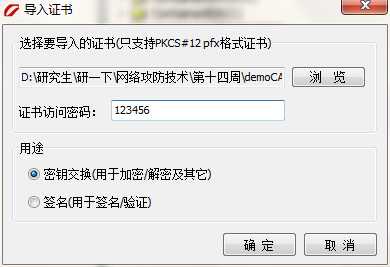

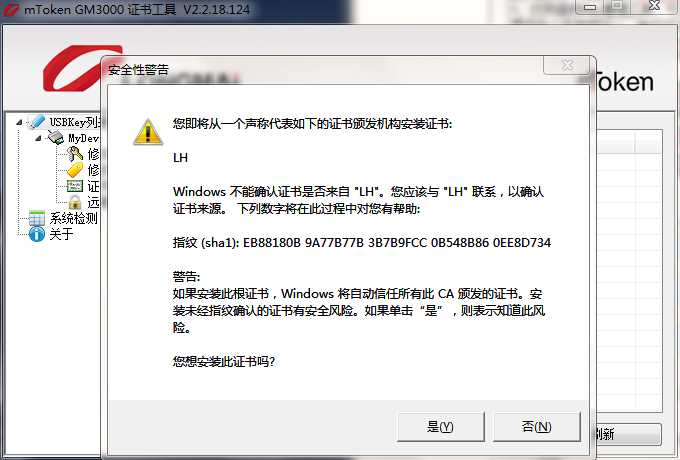

3.选择正确格式的证书,输入密码:

4.下次再插入key时,可见如下界面,表示证书导入成功。

以上是关于国密算法的主要内容,如果未能解决你的问题,请参考以下文章