整流桥里的IR是啥参数,还有各个参数具体含义是啥?VF,IF, VR,IR,I,Io

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了整流桥里的IR是啥参数,还有各个参数具体含义是啥?VF,IF, VR,IR,I,Io相关的知识,希望对你有一定的参考价值。

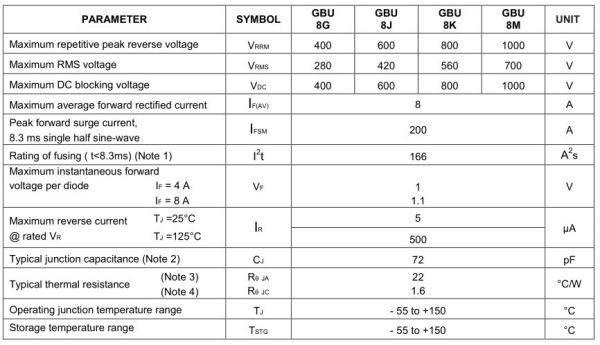

VF:正向压降

IF DC Forward Current 正向直流电流

VDC,VR DC Reverse Voltage 反向直流电流

IO Mean Forward Current 正向平均电流

I(AV) Average Forward Rectified Current 正向平均整流电流

IR Reverse Leakage Current 反向漏电流

VF:Instantaneous Forward Voltage,正向压降

IF:Average Forward Rectified Current,正向平均电流(等同Io)

VR:Repetitive Peak Reverse Voltage,反向峰值电压

IR:DC Reverse Current,反向电流

I还真不知道。

任务管理器 各项参数是啥意思?!

打开任务管理器之后,里面有很多参数,像cpu使用、pf 使用等等。

有谁能介绍一下各项参数的具体含义吗?从应用程序到用户,逐一介绍……

谢过!

一楼的,给个网址开不了…………

另:不是问各个进程是什么意思,是任务管理器里的各项参数!如任务管理器--性能--总数 这里面的数字表示什么意思?还有“物理内存”里又表示的什么?

任务管理器--联网--网络应用 这个对应的数字又表示什么?

…………

万分感谢!

Windows页面内存管理进程,该进程拥有0级优先。它作为单线程运行在每个处理器上,并在系统不处理其他线程的时候分派处理器的时间。它的CPU占用率越大表示可供分配的CPU资源越多,数字越小则表示CPU资源紧张。

System

Microsoft Windows系统进程。

SMSS.EXE

Session Manager Subsystem,该进程为会话管理子系统用以初始化系统变量,MS-DOS驱动名称类似LPT1以及COM,调用Win32壳子系统和运行在Windows登陆过程。它是一个会话管理子系统,负责启动用户会话。这个进程是通过系统进程初始化的并且对许多活动的,包括已经正在运行的Winlogon,Win32(Csrss.exe)线程和设定的系统变量作出反映。在它启动这些进程后,它等待Winlogon或者Csrss结束。如果这些过程时正常的,系统就关掉了。如果发生了什么不可预料的事情,smss.exe就会让系统停止响应(挂起)。要注意:如果系统中出现了不只一个smss.exe进程,而且有的smss.exe路径是"%WINDIR%\SMSS.EXE",那就是中了TrojanClicker.Nogard.a病毒,这是一种Windows下的PE病毒,它采用VB6编写 ,是一个自动访问某站点的木马病毒。该病毒会在注册表中多处添加自己的启动项,还会修改系统文件WIN.INI,并在[WINDOWS]项中加入"RUN" = "%WINDIR%\SMSS.EXE"。手工清除时请先结束病毒进程smss.exe,再删除%WINDIR%下的smss.exe文件,然后清除它在注册表和WIN.INI文件中的相关项即可。

CSRSS.EXE

Client/Server Runtime Server Subsystem,客户端服务子系统,用以控制Windows图形相关子系统。正常情况下在Windows NT4/2000/XP/2003系统中只有一个CSRSS.EXE进程,正常位于System32文件夹中,若以上系统中出现两个(其中一个位于Windows文件夹中),或在Windows 9X/Me系统中出现该进程,则是感染了Trojan.Gutta或W32.Netsky.AB@mm病毒。另外,目前新浪利用了系统漏洞传播的一个类似于病毒的小插件,它会产生名为nmgamex.dll、sinaproc327.exe、csrss.exe三个常驻文件,并且在系统启动项中自动加载,在桌面产生一个名为“新浪游戏总动园”的快捷方式,不仅如此,新浪还将Nmgamex.dll文件与系统启动文件rundll32.exe进行绑定,并且伪造系统文件csrss.exe,产生一个同名的文件与系统绑定加载到系统启动项内,无法直接关闭系统进程后删除。手工清除方法:先先修改注册表,清除名为启动项:NMGameX.dll、csrss.exe,然后删除System32\NMGameX.dll、System32\sinaproc327.exe和Windows\NMWizardA14.exe三个文件,再修改Windows文件夹中的csrss.exe文件为任意一个文件名,从新启动计算机后删除修改过的csrss.exe文件。

WINLOGON.EXE

Windows Logon Process,Windows NT用户登陆程序。这个进程是管理用户登录和退出的。而且winlogon在用户按下CTRL+ALT+DEL时就激活了,显示安全对话框。

SERVICES.EXE

Windows Service Controller,管理Windows服务。大多数的系统核心模式进程是作为系统进程在运行。打开管理工具中的服务,可以看到有很多服务都是在调用service.exe。正常的services.exe应位于%System%文件夹中,如果在%Windir%\Connection Wizard\Status中发现services.exe和csrss.exe、smss.exe的话,则是中了Worm_Sober.N蠕虫病毒。病毒运行后,显示一下对话框,看上去是一个错误信息。同时,在%Windir%\Connection Wizard\Status和%system%目录下生成多个文件。病毒会在被感染用户的系统内搜索多种扩展名的文件,找到电子邮件地址,并使用的自带的SMTP向这些地址发送带毒的电子邮件进行传播。

LSASS.EXE

本地安全权限服务控制Windows安全机制。管理IP安全策略以及启动ISAKMP/Oakley(IKE)和IP安全驱动程序等。它会为使用Winlogon服务的授权用户生成一个进程。这个进程是通过使用授权的包,例如默认的msgina.dll来执行的。如果授权是成功的,lsass就会产生用户的进入令牌,令牌别使用启动初始的Shell。其他的由用户初始化的进程会继承这个令牌的。而Windows活动目录远程堆栈溢出漏洞,正是利用LDAP 3搜索请求功能对用户提交请求缺少正确缓冲区边界检查,构建超过1000个"AND"的请求,并发送给服务器,导致触发堆栈溢出,使LSASS.EXE服务崩溃,系统在30秒内重新启动。这里请记住该进程的正常路径为C:\WINDOWS\system32,一些病毒,如W32.Nimos.Worm病毒会在其它位置模仿LSASS.EXE来运行。

SVCHOST.EXE

Service Host Process是一个标准的动态连接库主机处理服务。Svchost.exe文件对那些从动态连接库(DLL)中运行的服务来说是一个普通的主机进程名。Svhost.exe文件定位在系统的Windows\system32文件夹下。在启动的时候,Svchost.exe检查注册表中的位置来构建需要加载的服务列表。这就会使多个Svchost.exe在同一时间运行。Windows 2000一般有2个Svchost进程,一个是RPCSS(Remote Procedure Call)服务进程,另外一个则是由很多服务共享的一个Svchost.exe;而在windows XP中,则一般有4个以上的Svchost.exe服务进程;Windows 2003 server中则更多。Svchost.exe是一个系统的核心进程,并不是病毒进程。但由于Svchost.exe进程的特殊性,所以病毒也会千方百计的入侵Svchost.exe。通过察看Svchost.exe进程的执行路径可以确认是否中毒。如果您怀疑计算机有可能被病毒感染,Svchost.exe的服务出现异常的话通过搜索Svchost.exe文件就可以发现异常情况。一般只会在C:\Windows\System32目录下找到一个Svchost.exe程序,如果您在其他目录下发现Svchost.exe程序的话,那很可能就是中毒了。

SPOOLSV.EXE

Printer Spooler Service,Windows打印任务控制程序,用以打印机就绪。缓冲(spooler)服务是管理缓冲池中的打印和传真作业

EXPLORER.EXE

Windows Explorer用于控制Windows图形Shell,包括开始菜单、任务栏,桌面和文件管理。这是一个用户的Shell,在我们看起来就像任务条,桌面等等,或者说它就是资源管理器。它对Windows系统的稳定性是比较重要的。

ctfmon.exe

Alternative User Input Services,控制Alternative User Input Text Processor (TIP)和Microsoft Office语言条。Ctfmon.exe提供语音识别、手写识别、键盘、翻译和其它用户输入技术的支持。

CONIME.EXE

Console IME(IME控制台)是输入法编辑器,允许用户使用标准键盘就能输入复杂的字符与符号。但如果CONIME.EXE的路径不是系统目录,而是其它别的地方的话,则可能是某病毒程序。如BFGhost 1.0远程控制后门的程序,这个后门程序能够运行攻击者访问您的计算机,窃取密码和个人数据。

wmiprvse.exe

WMI包括对象储备库和CIM对象管理器,其中对象储备库是包含对象定义的数据库,对象管理器负责处理储备库中对象的收集和操作并从WMI提供程序(WMI provider)收集信息。WMI提供程序(WMI provider)在WMI和操作系统、应用程序以及其他系统的组件之间充当中介。例如,注册表提供程序从注册表中提供信息,而SNMP提供程序则从SNMP设备中提供数据和事件。提供程序提供关于其组件的信息,也可能提供一些方法,这些方法可以操作可设置的组件、属性,或者操作可能警告您在组件中要发生更改的事件。 参考技术A CPU使用情况:表明处理器工作时间百分比的图表,该计数器是处理器活动的主要指示器,查看该图表可以知道当前使用的处理时间是多少。

CPU使用记录:显示处理器的使用程序随时间的变化情况的图表,图表中显示的采样情况取决于“查看”菜单中所选择的“更新速度”设置值,“高”表示每秒2次,“正常”表示每两秒1次,“低”表示每四秒1次,“暂停”表示不自动更新。

PF使用情况:正被系统使用的页面文件的量。

页面文件使用记录:显示页面文件的量随时间的变化情况的图表,图表中显示的采样情况取决于“查看”菜单中所选择的“更新速度”设置值。

总数:显示计算机上正在运行的句柄、线程、进程的总数。

执行内存:分配给程序和操作系统的内存,由于虚拟内存的存在,“峰值”可以超过最大物理内存,“总数”值则与“页面文件使用记录”图表中显示的值相同。

物理内存:计算机上安装的总物理内存,也称RAM,“可用”表示可供使用的内存容量,“系统缓存”显示当前用于映射打开文件的页面的物理内存。

内核内存:操作系统内核和设备驱动程序所使用的内存,“页面”是可以复制到页面文件中的内存,由此可以释放物理内存;“非分页”是保留在物理内存中的内存,不会被复制到页面文件中。本回答被提问者采纳 参考技术B 面的204是指你现在此时此刻的物理内存和虚拟内存的总提交更改量,提交更改量也可理解为当前系统在使用的数量,下面的1247m是你的物理内存和虚拟内存的总量,不能说绝对的多大正常,看你的物理内存有多大,以及你的虚拟内存设为多大。你下面的值越大,你上面的值就能大些。 参考技术C http://www.heyingworld.bokee.com/3653545.html

参考资料:http://www.heyingworld.bokee.com/3653545.html

以上是关于整流桥里的IR是啥参数,还有各个参数具体含义是啥?VF,IF, VR,IR,I,Io的主要内容,如果未能解决你的问题,请参考以下文章

vkEnumerateInstanceExtensionProperties : pLayerName 参数的含义是啥?