Nginx 漏洞

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Nginx 漏洞相关的知识,希望对你有一定的参考价值。

参考技术A 近日 nginx 被爆出存在安全问题,有可能会致使 1400 多万台服务器易遭受 DoS 攻击。而导致安全问题的漏洞存在于 HTTP/2 和 MP4 模块中。nginx Web 服务器于 11 月 6 日 发布了新版本 ,用于修复影响 1.15.6, 1.14.1 之前版本的多个安全问题,被发现的安全问题有一种这样的情况 —— 允许潜在的攻击者触发拒绝服务 (DoS) 状态并访问敏感的信息。

升级修复方法:

1、创建nginx的yum源文件(/etc/yum.repos.d/nginx.repo),内容如下(根据系统版本修改对应的版本号,我这里是centos7):

2、执行更新操作

3、验证更新

显示为:

nginx目录遍历漏洞复现

nginx目录遍历漏洞复现

一、漏洞描述

Nginx的目录遍历与apache一样,属于配置方面的问题,错误的配置可导致目录遍历与源码泄露。

二、漏洞原理

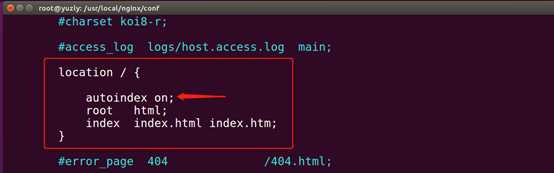

1、 修改nginx.conf,在如下图位置添加autoindex on

三、漏洞环境搭建和复现

1、 在ubuntu 16.04安装nginx

1.1安装nginx依赖库

1.1.1安装gcc g++的依赖库

ubuntu平台可以使用如下命令:

apt-get install build-essential

apt-get install libtool

1.1.2安装pcre依赖库

apt-get install libpcre3 libpcre3-dev

1.1.3安装zlib依赖库

apt-get install zlib1g-dev

1.1.4安装ssl依赖库

apt-get install openssl

1.2安装nginx

#下载最新版本:

wget http://nginx.org/download/nginx-1.11.3.tar.gz

#解压:

tar -zxvf nginx-1.11.3.tar.gz

#进入解压目录:

cd nginx-1.11.3

#配置:

./configure --prefix=/usr/local/nginx

#编辑nginx:

Make

#安装nginx:

make install

#启动nginx:

/usr/local/nginx/sbin/nginx -c /usr/local/nginx/conf/nginx.conf

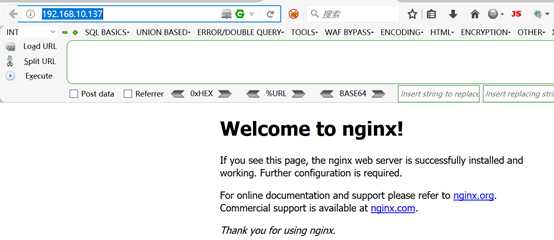

1.3浏览器访问,测试nginx是否搭建成功

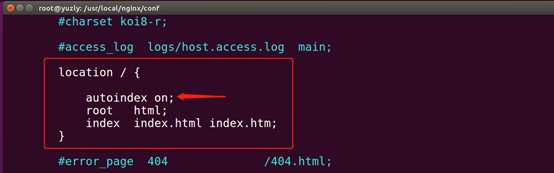

2、修改/usr/local/nginx/conf/nginx.conf,在如下图位置添加autoindex on

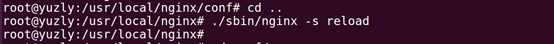

3、重启nginx服务

./sbin/nginx -s reload

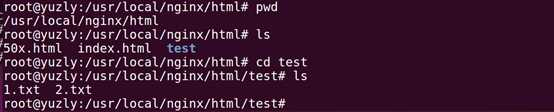

4、在nginx网站根目录下()创建一个test文件夹然后创建几个文件

5、此时浏览器访问http://192.168.10.137/test/,发现如下图,说明存在漏洞

6、修改/usr/local/nginx/conf/nginx.conf,在如下图位置修改autoindex off,然后重启nginx服务,浏览器再次访问http://192.168.10.137/test/,如下图所示,说明漏洞不存在

四、漏洞防御

1、 修改/usr/local/nginx/conf/nginx.conf,在如下图位置修改autoindex off,或者删除autoindex on

------------------------------------------------------------------------------------------

参考: ubuntu 16.04安装nginx https://www.cnblogs.com/piscesLoveCc/p/5794926.html

以上是关于Nginx 漏洞的主要内容,如果未能解决你的问题,请参考以下文章

nginx_parsing_vulnerability nignx解析漏洞复现

Nginx 配置错误导致漏洞 漏洞复现 (CRLF注入漏洞&目录穿越漏洞)