魔绑广告病毒感染量提升 ROOT控制手机并下载其他病毒

Posted 腾讯手机管家

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了魔绑广告病毒感染量提升 ROOT控制手机并下载其他病毒相关的知识,希望对你有一定的参考价值。

近期,基于腾讯手机管家产品服务的腾讯移动安全实验室/反诈骗实验室监控到一款广告病毒的感染量有所提升,该病毒通过重打包将恶意代码嵌入到一些正规应用中,并通过一些广告渠道推广到用户手机,一旦进去用户手机后该病毒会尝试ROOT完全控制用户手机,并不停的弹出一些影响用户的体验的骚扰广告。值得注意的是,魔绑恶意广告病毒还会尝试下载地狱火和伏地虫等恶名昭彰的ROOT病毒,对用户手机安全造成严重威胁。

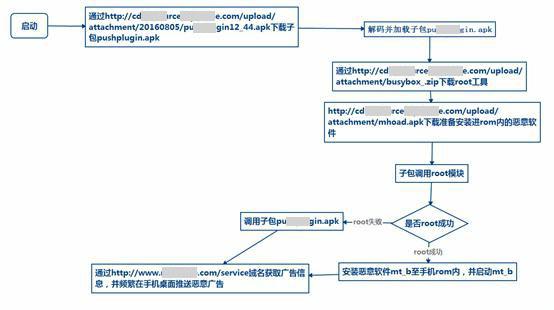

一、魔绑恶意广告病毒功能模块示意图

1、相关文件下载和功能

2、功能执行流程

二、详细分析

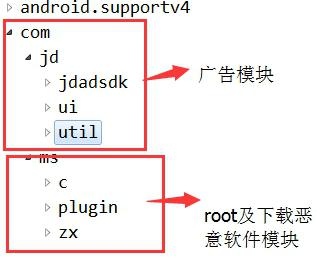

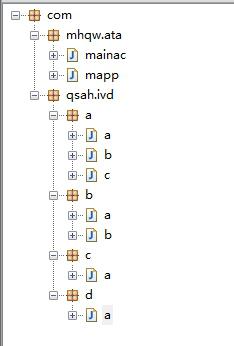

1、相比正常软件,恶意包里面嵌入了恶意模块com.gus.wvz

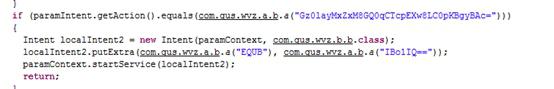

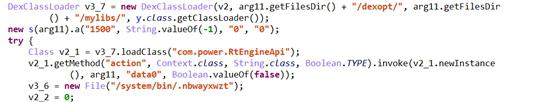

2、恶意代码的启动过程

母模块通过startservice方法调用子模块中的服务,如下:

将“TICK“传到intent=”Com.ms.googleapi.tickalarm“内的CMD属性中。

子包pushplugin.apk接收到信息后,即启动服务com.ms.googleapi.googleApiService从而启动整个模块。

3、恶意行为分析

3.1 弹出不堪入目的广告

若用户手机root失败,则病毒不会被安装到手机rom里面,但仍会频繁匿名弹窗,用户难以察觉是哪一个应用在弹广告,无法立刻卸载对应软件。

若用户手机root成功,则病毒mt_b会被安装到手机rom里面,母病毒与rom内子病毒同时频繁推送匿名弹窗广告,用户不但难以察觉是哪一个应用在弹广告,且即使卸载了母病毒,子病毒仍在rom内,一般用户难以卸载。

3.2 子包pu********n.apk分析

Pu********n.apk分为两个模块,广告模块包含jd广告的sdk,root模块负责下载root所需工具与root成功后安装的恶意子包。

3.2.1 Root工具下载

hxxp://cd*****ource.m*******.com/upload/attachment/busybox_.zip

Root工具目录/data/data/com.gzlok.papa.show/file/.mrt:

3.2.2 下载rom内广告子包

抓包数据:

链接:

http://106.7*.**.**0/service/getAPKPushConfi********ion?coo_id=c095ea5df575db6c&imei=352584061779820&sdk=1&c********d=ch0811&type=300&firsttime=1&internet=1&imsi=null&r********=null&dtype=phone&useDDL=1&useAvazu=1&sdkVersion=87&issys=0&md=Nex********brd=LGE&sv=4.4&sr=1080*1776&mac=2c:54:cf:ea********d=1&ppus=1&location=&ctm=0&smc=0

返回数据子包的信息,包括下载链接:

"floatCd":300,"installTipTime":15,"floatStatus":1,"screenOutCd":20,"pushStatus":1,"screenCd":20,"hbcd":40,"slicdtime":-1,"shortcutCd":20,"type":0,"installShortcut":1,"floatTime":8,"time":90,"isDownLoad":0,"floatStartTime":60,"issli":0,"isNotice":0,"dprop":"V0tXS1dLV0tXS1dLV0tXS1dLV0tXS1dLV0tXSw==","pluginUrl":"http:\\/\\/c********rce.mj-game.com\\/upload\\/a********nt\\/mhoad.apk","tryrrs":1,"sli********e":-1,"isPops":0,"isExit":"1","t********t":1

访问返回的下载链接,下载子包:

http://cd**********e.**-g***.com/upload/att*******t/m**ad.apk

3.2.3 拉取广告相关分析

对加密字符494E3B2285166802E92AA52EA….D32330E5A14FCEC02766A74B进行解码,获得广告拉取服务器地址为http://www.*********.com/service,

访问http://www.********.com/service/get***********Info.action获取弹窗广告信息。

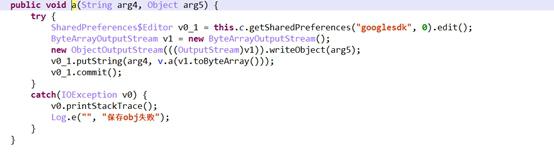

l 调用com.ms.zx.b类进行解析

l 保存至缓存文件googlesdk中

l 构建广告窗口对象

l 创建桌面快捷方式:

l 不同action的功能列表:

3.3 Rom内恶意子包mt_b

代码树:

子包资源目录下包含广告包,启动后解码并下载调用pushplugin.apk。

通过以下代码,接收广播定时弹出广告:

字符串解码前后对比:

4、其它功能

代码存在但未调用的部分。

4.1 疑似弹出修复漏洞的信息,诱导用户安装其他软件

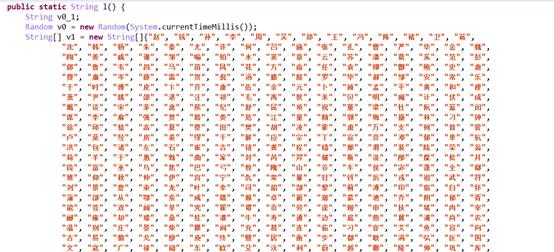

4.2 生成随机名字及邮箱至访问指定链接注册帐号

4.3 伏地虫病毒下载及注入

http://cdn*********.m*******.com/upload/attachment/n*******.apk

4.4 地狱火病毒下载及注入

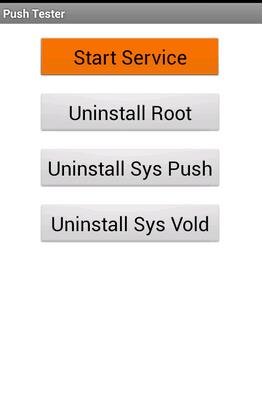

该样本看上去还处于测试状态,从选项看是它具有ROOT功能并支持一些推送。

http://cd********e.m*******.com/upload/attachment/cn******.apk

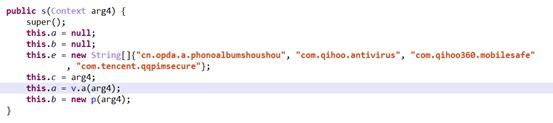

4.5 列出杀毒软件包名列表,疑似准备root后禁用此类软件

三 病毒的影响以及溯源

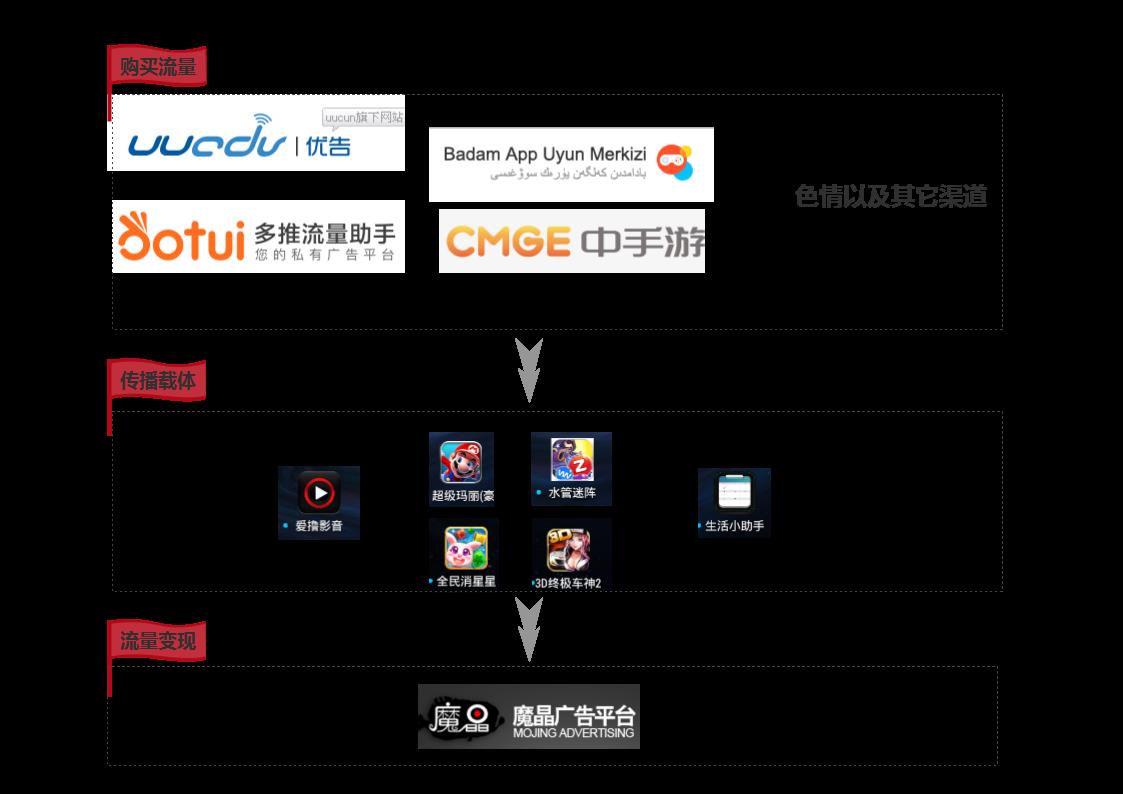

魔绑广告病毒主要通过刚需,广告平台获取流量,然后通过一些重打包游戏以及色情应用进去到用户平台,进去用户平台以后再通过广告等方式实现流量变现最终获取利益。

核心恶意子包近期受影响的用户感染趋势:

四、手机管家查杀和安全建议

针对该病毒,腾讯手机管家无需升级即可全面查杀,同时腾讯手机管家以及腾讯移动安全实验室提醒您:

1.谨防不明链接,不要随意点击任何未知来源或短信中的链接。

2.只安装可信渠道的软件,不要在非官方网站或者不知名应用市场下载任何应用。

3.强烈建议您开启安全软件所有安全功能,并保持定期扫描的良好习惯。

以上是关于魔绑广告病毒感染量提升 ROOT控制手机并下载其他病毒的主要内容,如果未能解决你的问题,请参考以下文章

魔绑广告病毒感染量提升 ROOT控制手机并下载其他病毒

魔波广告恶意病毒简析

魔波广告恶意病毒简析

魔波广告恶意病毒简析

80万用户感染伏地虫病毒 获取root恶意下载窃隐私盗资金

80万用户感染伏地虫病毒 获取root恶意下载窃隐私盗资金