大咖博闻荟 | 跟我做:实现 macOS 和 AD 密码同步

Posted VMware中国

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了大咖博闻荟 | 跟我做:实现 macOS 和 AD 密码同步相关的知识,希望对你有一定的参考价值。

如何实现macOS和AD密码同步?

macOS加入活动目录(AD域)

第三方工具

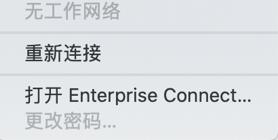

Enterprise Connect

很多企业其实主要是为了身份认证集中到域,才将macOS加域。那么有没有什么方案可以在不加域的前提实现macOS和AD密码同步呢?

第三方工具咱们就不说了。

Enterprise Connect,一个原先Apple Consultant的付费项目,几乎已经淡出人们的视线。

macOS最近的几次重大版本更新都提供了很多企业管理友好的功能。macOS Catalina(10.15)就提供了一个原生MDM接口,来取代Enterprise Connect。

感兴趣的可以看看Apple的官方文档,我放在原文链接里面了。

我们主要来看看实现的过程和效果。

在开始之前我们先看看一些必要条件:

macOS Catalina(10.15)或以上

MDM 服务器,本文使用VMware Workspace ONE UEM

Windows Server 2016 (2012没测试过,理论也可以)

macOS 登录用户名和AD相同

我们假定macOS登录用户名为user001。

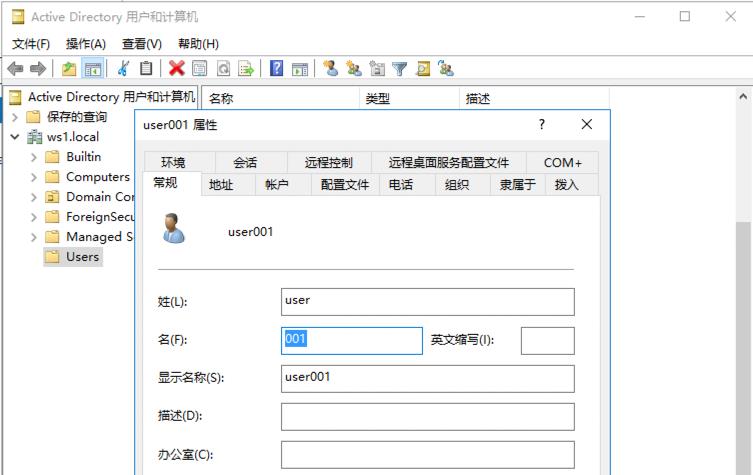

先检查一下Windows Server 2016,也就是AD的DC,是否已经有user001:

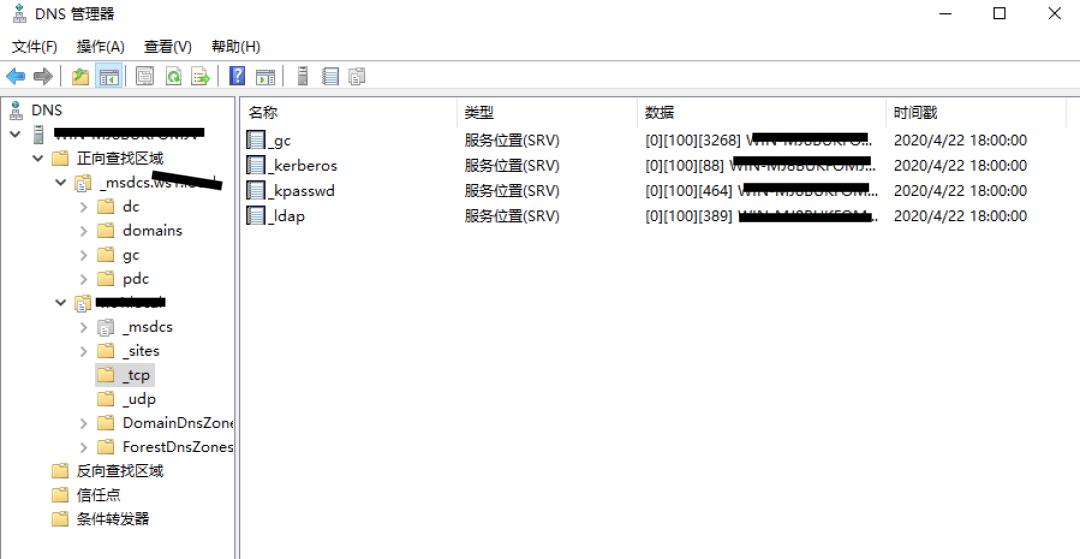

再检查一下DNS设置,毕竟功能要靠Kerberos认证来实现:

DNS不正常的要重建正向查找区域。

再记录好DC的FQDN,比如xxxx.corp.local。

这些一会儿都能用的上。

Kerberos的领域(realm)当然要全大写,记下来,如:CORP.LOCAL。

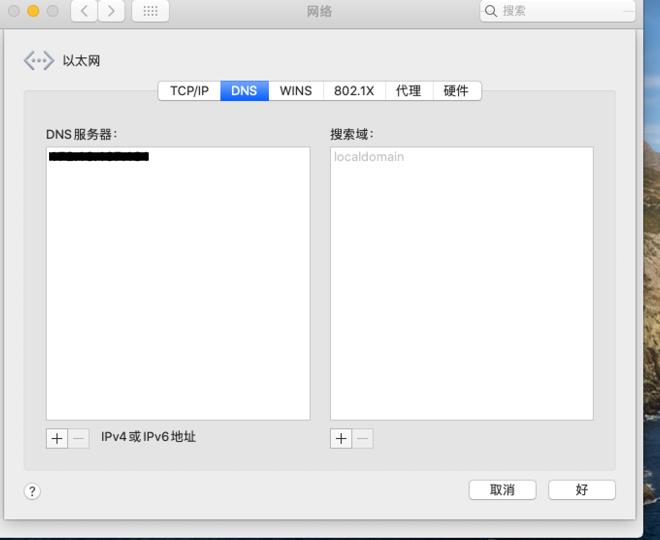

为了方便起见,里面把DC的IP,加到macOS的DNS列表中。

这样我们就可以保证macOS可以利用DC的DNS找到KDC了,实际企业里面很多也是用DC的DNS服务,或者是自建DNS,反正DNS里面要有Kerberos的SRV记录。

好了,HERE WE GO!

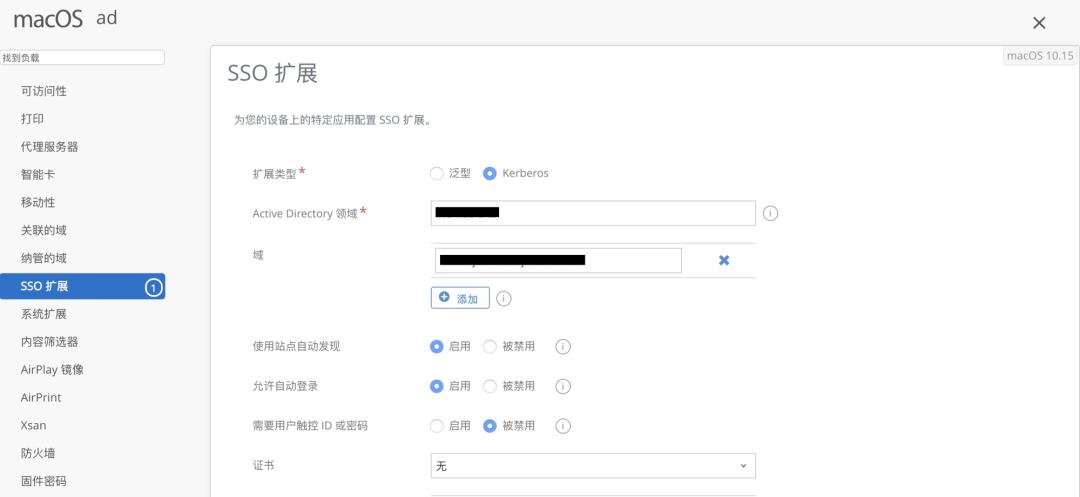

第一步:创建含有SSO扩展的macOS设备配置文件

扩展类型选择:Kerberos

AD领域:填好自己记录下的领域,记得全部大写,如CORP.LOCAL

域:填入DC的FQDN,如xxxx.corp.local

站点自动发现:启用

自动登录:启用(开机进入系统同时登录SSO extension)

密码设置:见仁见智,我是都选了

自定义设置,见仁见智。参考苹果官方帮助文档即可(原文链接)。

第二步:注册macOS到Workspace ONE UEM

(略)注意注册用户不一定必须和macOS登录用户名相同,但一般情况下是和AD用户名相同。

上面都没有问题的情况下,这会儿你已经可以看到macOS弹出类似Enterprise Connect的对话框,让你登录,此时要输入AD的用户名和密码(记得可以选自动登录)。

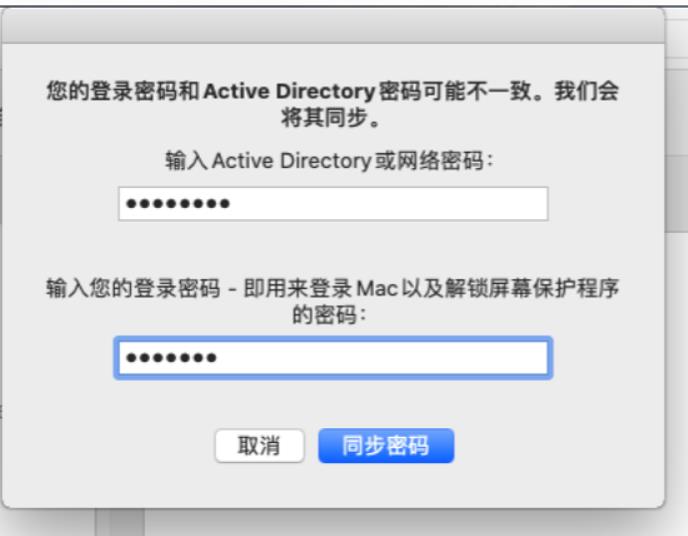

登录成功后,如果发现和当前macOS用户user001密码并不匹配,会提示进行修改,也就是将macOS用户密码和AD同步:

此时出现密码已同步的提示,你可以退出当前macOS用户登录来使用AD密码登录了!

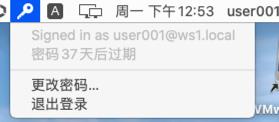

从这个工具界面你还可以看到自己密码过期时间:

可以更改密码:

先输入旧密码

新密码需要符合AD密码要求。

妥妥的。

推荐阅读

以上是关于大咖博闻荟 | 跟我做:实现 macOS 和 AD 密码同步的主要内容,如果未能解决你的问题,请参考以下文章

『跟我做AI工程化』使用Python原生实现PyTorch的Transforms数据变换操作[已完成:ResizeToTensor与normalize]