代码审计phpcms9.6.3后台xss审计

Posted EMLab攻防实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了代码审计phpcms9.6.3后台xss审计相关的知识,希望对你有一定的参考价值。

0X00 前言

分享一个之前的审计思路,本次目标是phpcms最新版本。

0X01 过程

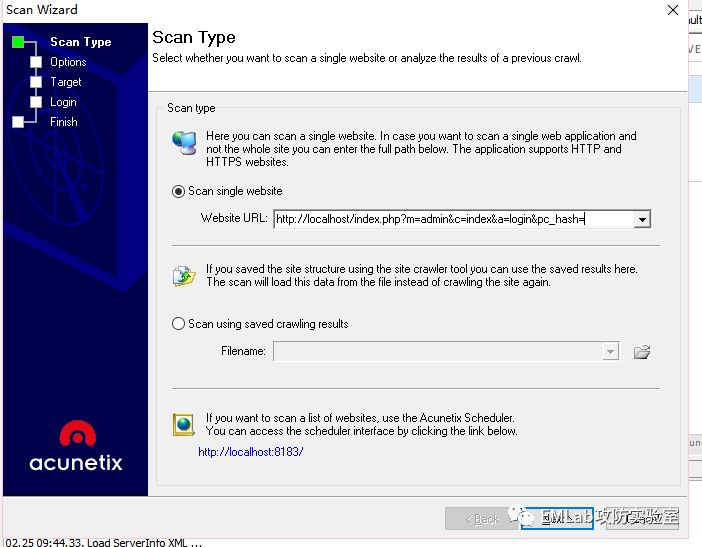

常规扫描无法进入后台,我们修改了代码让扫描器爬虫爬到后台。

漏洞复现环境:

安装Phpstudy

安装phpcms9.6.3版本20170515

安装PHPCMS程序版本:Phpcms V9.6.3 Release 20170515 [查看最新版本http://download.phpcms.cn/v9/]

操作系统:WINNT

服务器软件:Apache/2.4.23 (Win32) OpenSSL/1.0.2j PHP/5.4.45

mysql 版本:5.5.53

上传文件:2M

安装上phpcms9.6.3,删除管理后台的验证码的代码,主要涉及以下代码:

第一步

找到文件phpcms\modules\admin\index.php

删除以下代码(第33行)

$code = isset($_POST['code']) && trim($_POST['code']) ?trim($_POST['code']) : showmessage(L('input_code'), HTTP_REFERER);

if ($_SESSION['code'] != strtolower($code)) {

$_SESSION['code'] = '';

showmessage(L('code_error'), HTTP_REFERER);

}

$_SESSION['code'] = '';第二步

找到文件phpcms\modules\admin\templates\login.tpl.php

删除以下代码(第38行)

<label>

<?php

echo L('security_code')

?>:

</label>

<inputname="code" type="text" class="ipt ipt_reg"onfocus="document.getElementByIdx_x('yzm').style.display='block'"/>删除以下代码(第39行)

<div id="yzm" class="yzm">

<?php echo form::checkcode('code_img')?><br />

<a href="javascript:document.getElementById('code_img').src='<?php echo SITE_PROTOCOL.SITE_URL.WEB_PATH;?>api.php?op=checkcode&m=admin&c=index&a=checkcode&time='+Math.random();void(0);">

<?php echo L('click_change_validate')?></a>

</div>

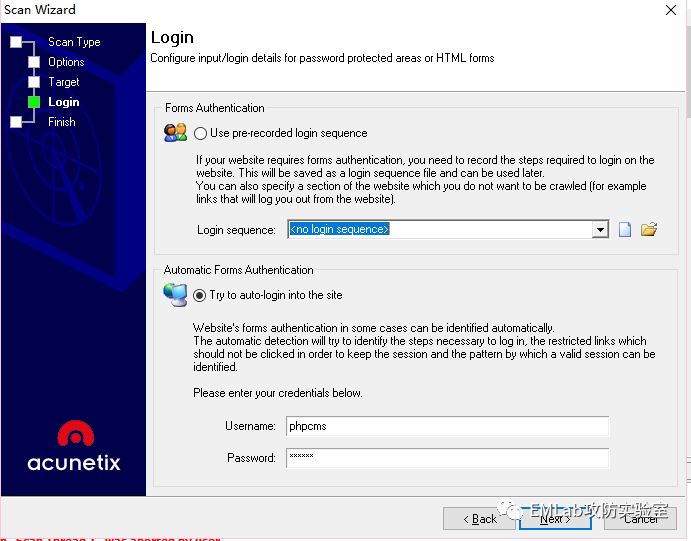

使用avws登陆扫描让爬虫进后台

用户名为phpcms phpcms

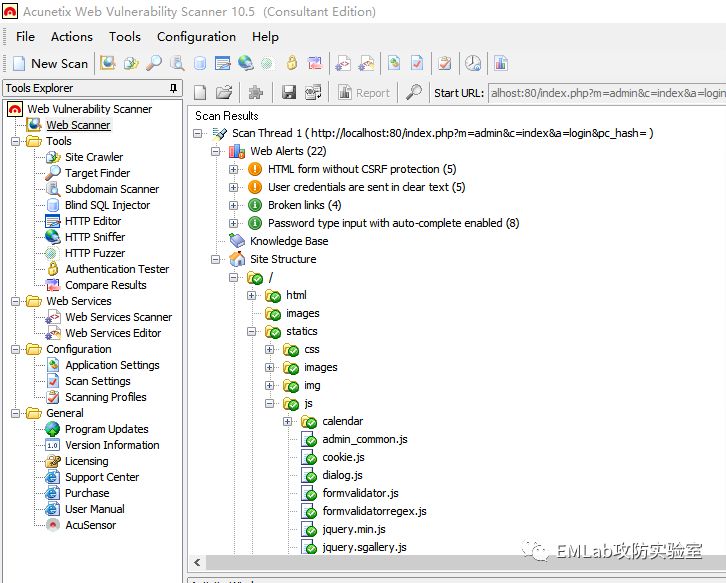

跑了一段时间,发现有结果了。

pc_hash如果失效,就替换掉

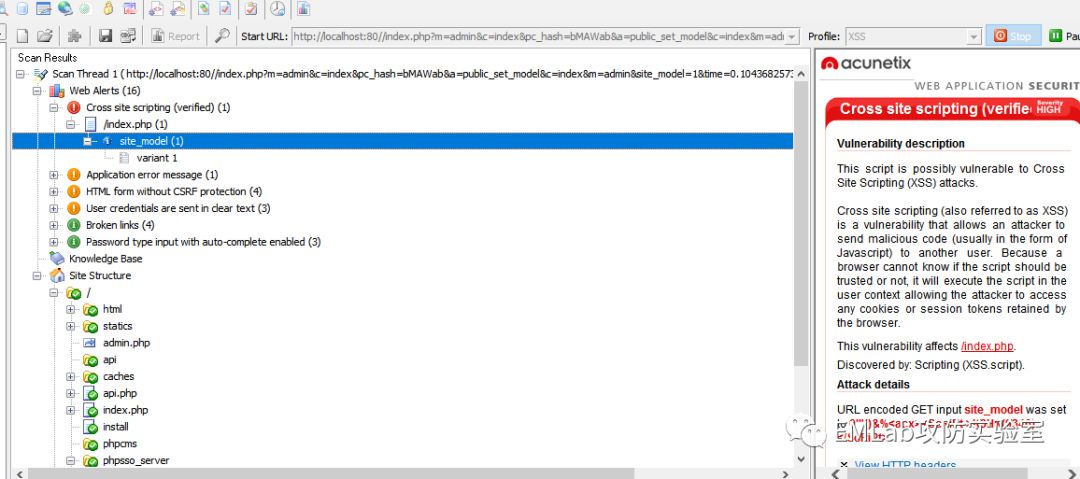

Poc:

http://localhost//index.php?m=admin&c=index&a=login&pc_hash=K4KuIk&a=public_set_model&c=index&m=admin&site_model=%3Cscript%3Ealert(1)%3C/script%3E&time=0.10436825733631849主要漏洞参数site_model

分析:

WWW\phpcms\modules\admin\index.php

313-314行

public function public_set_model() {

$model = $_GET['site_model'];

if (!$model) {

param::set_cookie('site_model','');

} else {

$models = pc_base::load_config('model_config');

if (in_array($model, array_keys($models))) {

param::set_cookie('site_model', $model);

} else {

param::set_cookie('site_model','');

}

}

$menudb = pc_base::load_model('menu_model');

$where = array('parentid'=>0,'display'=>1);site_model没做任何过滤

0X02总结

我们使用同样的方法扫描了大部分的cms,也发现了一些问题。

以上是关于代码审计phpcms9.6.3后台xss审计的主要内容,如果未能解决你的问题,请参考以下文章