CSRF漏洞

Posted 看大门的王大爷

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CSRF漏洞相关的知识,希望对你有一定的参考价值。

什么是CSRF漏洞

CSRF(Cross-site request forgery),也被称为:one click attack/session riding,中文名称:跨站请求伪造,缩写为:CSRF/XSRF。

一般来说,攻击者通过伪造用户的浏览器的请求,向访问一个用户自己曾经认证访问过的网站发送出去,使目标网站接收并误以为是用户的真实操作而去执行命令。常用于盗取账号、转账、发送虚假消息等。攻击者利用网站对请求的验证漏洞而实现这样的攻击行为,网站能够确认请求来源于用户的浏览器,却不能验证请求是否源于用户的真实意愿下的操作行为。

CSRF原理

网站是通过cookie来识别用户的,当用户成功进行身份验证之后,浏览器就会得到一个标识其身份的cookie,只要不关闭浏览器或者退出登录,以后访问这个网站就会带上这个cookie。如果这期间浏览器被人控制着请求了这个网站的url,可能就会执行一些用户不想做的行为(简单的行为如修改个人资料,严重的行为****)。这些请求也可以是从第三方网站提交的,即跨站。

CSRF攻击是攻击者借助受害者的cookie骗取服务器的信任,但是攻击者并不能拿到cookie,也看不到cookie的内容。另外,对于服务器返回的结果,由于浏览器同源策略的限制,攻击者也无法进行解析。因此,攻击者无法从返回结果中得到任何信息,他只能够给服务器发送请求,执行请求中所包含的命令,在服务器端直接改变数据的值,而非窃取服务器数据。所以需要保护的对象是可以直接产生数据改变的服务。

CSRF特点

攻击一般发起在第三方网站,而不是被攻击的网站。

攻击是利用受害者在被攻击网站的登录凭证,冒充受害者提交操作,仅仅是“冒用”,而不是直接窃取数据。

攻击者预测出被攻击的网站接口的所有参数,成功伪造请求。

CSRF漏洞检测

检测CSRF漏洞是一项比较繁琐的工作,最简单的方法就是抓取一个正常请求的数据包,去掉Referer字段后再重新提交,如果该提交还有效,那么基本上可以确定存在CSRF漏洞。

随着对CSRF漏洞研究的不断深入,不断涌现出一些专门针对CSRF漏洞进行检测的工具,如CSRFTester,CSRF Request Builder等。

以CSRFTester工具为例,CSRF漏洞检测工具的测试原理如下:使用CSRFTester进行测试时,首先需要抓取我们在浏览器中访问过的所有链接以及所有的表单等信息,然后通过在CSRFTester中修改相应的表单等信息,重新提交,这相当于一次伪造客户端请求。如果修改后的测试请求成功被网站服务器接受,则说明存在CSRF漏洞,当然此款工具也可以被用来进行CSRF攻击。

防御CSRF攻击:

- 验证 HTTP Referer 字段;

- 在请求地址中添加 token 并验证;

- 在 HTTP 头中自定义属性并验证。

DVWA实例:

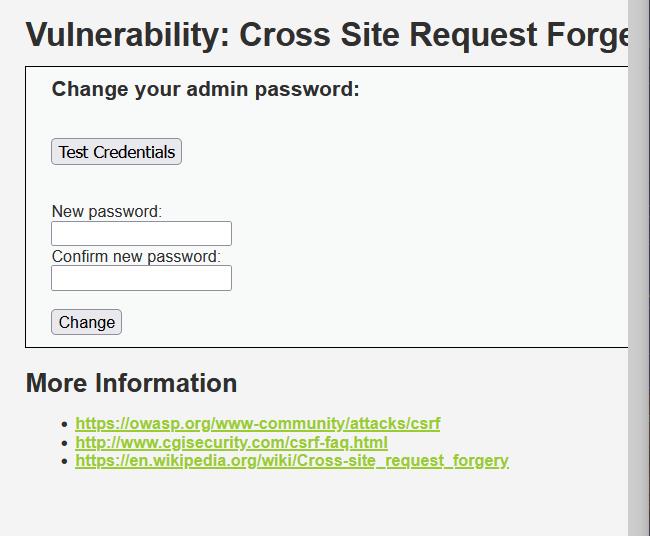

security:low

<?php

if( isset( $_GET[ 'Change' ] ) )

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match? 密码匹配吗?

if( $pass_new == $pass_conf )

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database 更新数据库

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user 对用户的反馈

$html .= "<pre>Password Changed.</pre>";

else

// Issue with passwords matching

$html .= "<pre>Passwords did not match.</pre>";

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

?>

GLOBALS :引用全局作用域中可用的全部变量。$GLOBALS 这种全局变量用于在 PHP 脚本中的任意位置访问全局变量(从函数或方法中均可)。PHP 在名为 $GLOBALS[index] 的数组中存储了所有全局变量。变量的名字就是数组的键。

从源代码可以看出这里只是对用户输入的两个密码进行判断,看是否相等。不相等就提示密码不匹配

相等的话,查看有没有设置数据库连接的全局变量和其是否为一个对象。如果是的话,用mysqli_real_escape_string()函数去转义一些字符,如果不是的话输出错误。是同一个对象的话,再用md5进行加密,再更新数据库。

现在知道的大概就是折磨多?!

我们按照要求输入一下密码:这里输入的是123,123.

密码修改成功,现在我们要对验证一下是否真的改变。

欧克,这时我们注意一下我们的url:http://localhost/dvwa/vulnerabilities/csrf/?password_new=123&password_conf=123&Change=Change#

我们发现这个是不是我们改变密码的链接对吧?!

但是我们可以看到这个链接一看就是想把你的密码改变,你还会按照他的来操作吗?

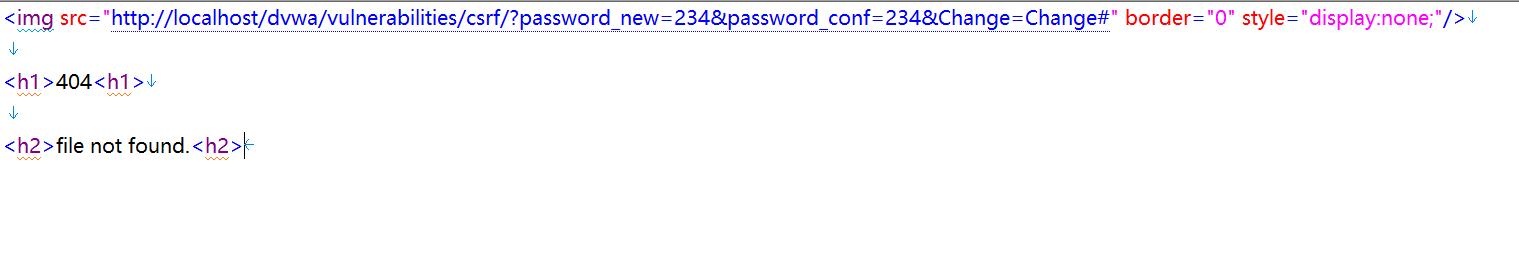

这肯定是不可以的。所以我们简单制作一个页面就是来迷惑受害人。

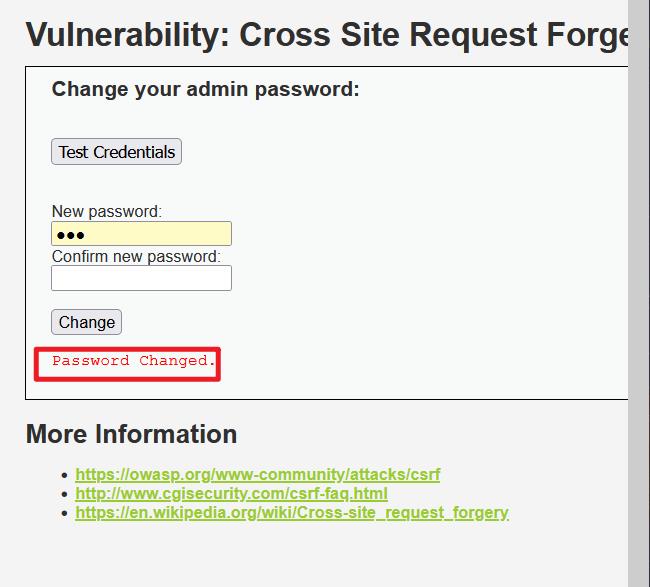

密码改成了234.

现在我们进行点击访问这个页面。

对的。

攻击成功。

security:medium

<?php

if( isset( $_GET[ 'Change' ] ) )

// Checks to see where the request came from

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false )

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf )

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

echo "<pre>Password Changed.</pre>";

else

// Issue with passwords matching

echo "<pre>Passwords did not match.</pre>";

else

// Didn't come from a trusted source

echo "<pre>That request didn't look correct.</pre>";

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

?>

主要是加上一个对用户请求头的中的Referer字段进行验证。它主要是在你的refere里面需要包含你服务器中的名字。

if( stripos( $_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ]) !== false )

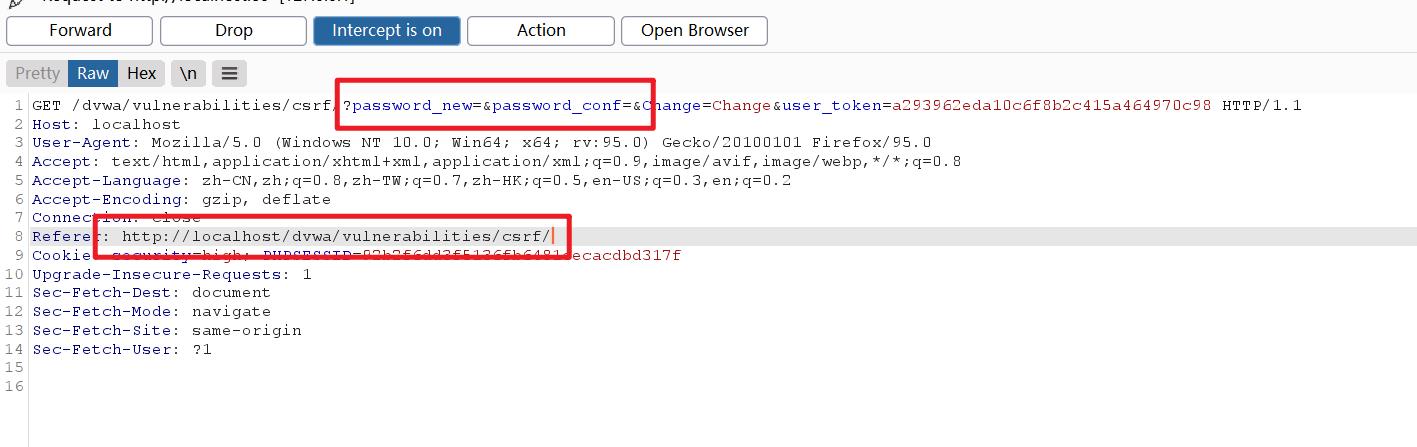

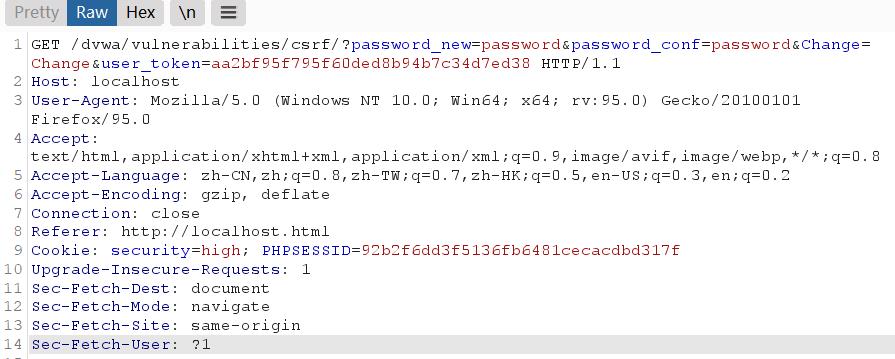

下面我们对其这个攻击的页面进行抓包。

password_new=hack和password_conf=hack,这个就是对其中的密码进行修改。

并且在refere后面加上:localhost.html或者直接是http://localhost.html.

过滤规则是http包头的Referer参数的值中必须包含主机.我们可以将攻击页面命名为localhost.html。

放包。

攻击成功。

security:high

<?php

if( isset( $_GET[ 'Change' ] ) )

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' );

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf )

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

echo "<pre>Password Changed.</pre>";

else

// Issue with passwords matching

echo "<pre>Passwords did not match.</pre>";

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

// Generate Anti-CSRF token

generateSessionToken();

?>

总结

这里总结一下吧,CSRF主要是你把一个恶意的链接发给别人,利用他电脑上的信息,在你构造的url链接里修改信息,把对方的密码改变。,或者你构造一个网页在服务其中别人利用这个服务器中的链接,当你点进去的时候密码就已经被盗。

security:high还没有理解透。待续。。。

盛年不重来,一日难再晨。及时宜自勉,岁月不待人。——陶渊明

以上是关于CSRF漏洞的主要内容,如果未能解决你的问题,请参考以下文章