漏洞分析Facebook安卓版存在CSRF漏洞

Posted SecTr安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞分析Facebook安卓版存在CSRF漏洞相关的知识,希望对你有一定的参考价值。

概述

影响

-

恶意攻击者可以代表用户在设备上启动内部和未导出的深层链接,从而绕过对深层链接的自定义限制。 -

通过漏洞利用链,攻击者实现在FB4a应用程序内的Webview上,代表用户运行任意的javascript代码。 -

由于攻击活动的URL未暴露,因此使用自定义URL覆盖webviews可能会导致网络钓鱼。

设置

-

用户A通过FB4a认证 -

用户A在其设备上安装了Fb_PoC.apk

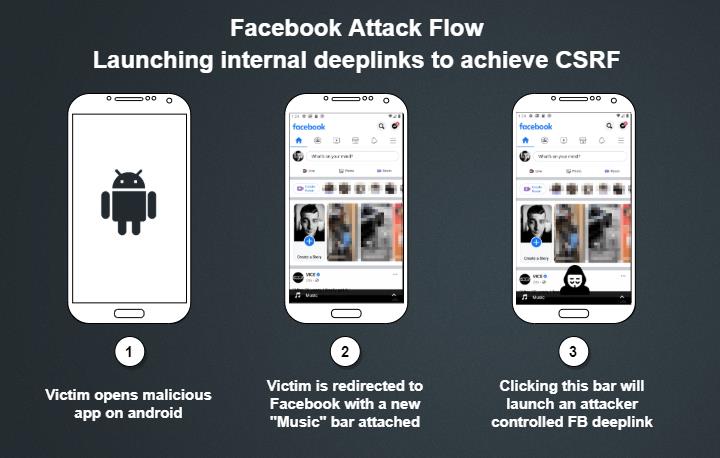

步骤

-

用户A启动已安装的应用程序FB_PoC -

用户A被重定向到Facebook应用程序,并在视图底部附加一个新的“音乐”栏。 -

用户A单击音乐栏中的任意位置,从而打开攻击者控制的深层链接。

漏洞分析

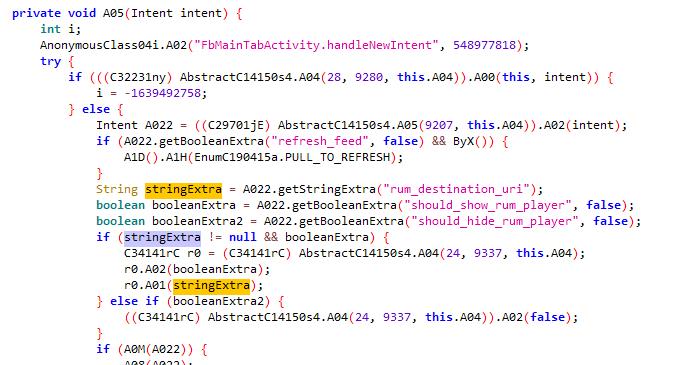

如上图所示,该例程需要以下规则集:

必须包含值为true的should_show_rum_player布尔值

必须包含rum_destination_uri额外字符串

必须包含FLAG_ACTIVITY_NEW_TASK标志

缓解措施

时间线

END

以上是关于漏洞分析Facebook安卓版存在CSRF漏洞的主要内容,如果未能解决你的问题,请参考以下文章

每日安全资讯phpMyAdmin被曝存在严重CSRF漏洞可对数据库造成破坏

PHP My Admin被曝存在严重CSRF漏洞可对数据库造成破坏